【技术有限,水平一般;刚刚学习,多提意见!】

CSRF:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF。一般来说,CSRF是除XSS外最常见一种漏洞;

CSRF攻击说明:攻击者(攻击者)利用受害者(受害者)尚未失效的身份认证信息(cookie,session等),以某种方式诱骗受害者点击攻击者精心制作的恶意链接或者访问包含恶意攻击代码的页面,当受害者触发成功之后,恶意代码会被执行,浏览器默默的向目标服务发出请求加载着受害者尚未失效的身份认证信息…………

一:首先说一下burpsuite工具的使用:

BurpSuite 1.7 原版+注册机 下载地址:

https://pan.baidu.com/s/1nmUwNHAAPu2JhdRPIMeG-A 密码:ji61

注册机使用方法:

1.首先需要完成安装java及环境变量配置。

2.运行注册机:burp-loader-keygen.jar,而后点击run,license text 随便填,然后把生成的license 复制到打开的burp里,点击next

3.点击manual activation 手动激活

4.把request 粘贴至activation request ,自动生成response,复制它后粘贴到burp里最下面的response中,点击“”下一步 “”

5.点击Finish,ok

6.【重点】第二次打开burp 要先打开burp-loader-keygen.jar ,再点击一下run,打开软件,不然直接打开主程序还是提示输入 license key

二:ok接下来说一下测试csrf测试;这个测试是对单一接口的访问测试;

1、网络代理设置

先设置浏览器的网络代理:127.0.0.1 :8080

2.burpsuite设置:(设置之前,先关闭录制,就是下一步的on-àoff)

3.开始录制:

4.找到抓到的接口:

5.仿照请求:

6.修改提交的参数—生成CSRF的HTML—在浏览器中测试:

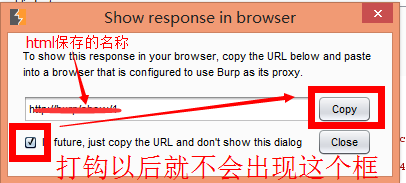

7.首次执行后,会有弹窗:

打钩后下次点击在浏览器中测试则默认复制CSRFHTML

点击copy后,直接在浏览器上的地址栏右键粘贴,回车

注意:看结果,如果成功访问,或正常结果,则表示存在csrf漏洞,如果报:ForbiddenError: invalid csrf token;或者其他异常,则正常防御了csrf攻击;

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?