- iseacms简介

- 后台越权登录admin用户

- 后台/admin下SQL注入

- 文件包含漏洞

- 存储型XSS

- 管理界面CSRF删除文章

壹 iseacms简介

熊海CMS 是由熊海开发的一款可广泛应用于个人博客,个人网站,企业网站的一套网站综合管理系统。

其采用前后端整合设计思路,php,Apache,mysql,前端使用Bootstrap和少许jquery前端框架开发;

网站样式设计简洁大方,整体功能点并不多,但功能正好够用;拥有一个前端客户端访问界面和一个完备的后台管理系统,并支持移动客户端访问;

应该是个人开发,很不容易,应该是个php老兵了,先向前辈致敬,开始审计:

贰 后台越权登录admin用户

在cookie中直接添加user : admin字段,即可登录admin用户

这里使用的是firefox的CookieEditor插件,推荐使用

成功登入后台admin账户系统

漏洞成因

/admin/index.php文件三目运算,直接进入/admin/files/index.php文件

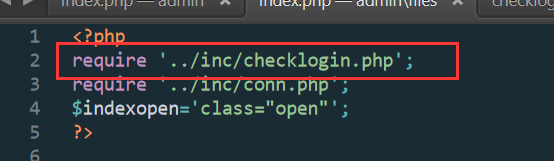

/admin/files/index.php文件内包含admin/inc/checklogin.php文件

checklogin.php文件只进行cookie中user字段的判断,即存在本地cookie修改绕过登录,越权进入admin账户

叁 /admin后台登录中SQL注入

我甚至有电话已这个cms是不是2015年写出来的,反而看着像是一个靶场...

最简单的单引号闭合 --+的方式,通过数据库报错注入爆出数据库名称

漏洞成因

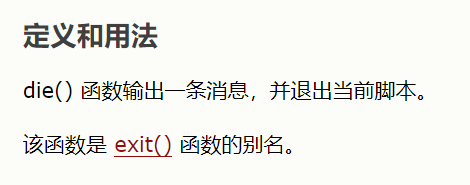

login界面无任何过滤机制,单引号闭合,看似无回显信息,但是通过die函数输出mysql错误信息

这里MySQL版本为5.5.53

肆 文件包含漏洞

poc:http://127.0.0.1/iseaCMS_1.0/?r=../../test/phpinfo

漏洞成因

/index.php文件内对传入参数未作任何过滤

伍 存储型XSS

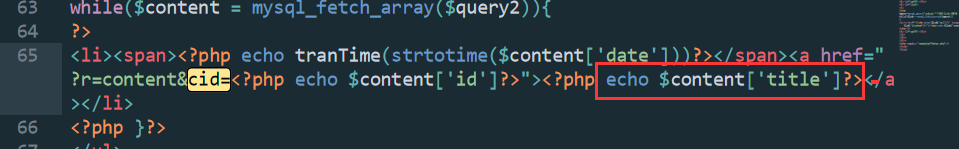

在管理员后台内容管理界面编辑文章标题处添加XSS payload:

漏洞成因

系统未对用户数据输入输出进行过滤以及校验

陆 管理员界面CSRF删除文章

漏洞成因

代码层面未做任何会话方面的限制以及判定

908

908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?