实验二、Wireshark 实验

文章目录

一、数据链路层

1. 使用Wireshark任意进行抓包,熟悉Ethernet帧的结构,如:目的MAC、源MAC、类型、字段等。

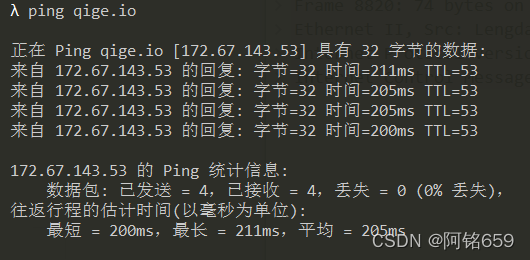

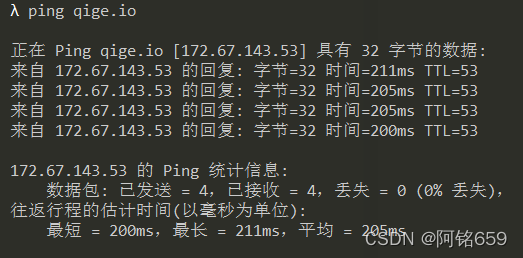

1.1.通过cmder,ping qige.io:

1.2.使用ip.addr == 172.67.143.53 and icmp过滤出与qige.io相关并且是icmp协议的信息:

1.3.目的MAC、源MAC。类型:

1.4.字段:

2. 了解子网内/外通信时的 MAC 地址

2.1.ping qige.io:

抓包:

目的mac:00:74:9c:9f:40:13

源mac:00:23:81:2d:9f:5a

目的mac地址是网关的

2.2.ping www.cqjtu.edu.cn:

抓包:

目的mac:00:74:9c:9f:40:13

源mac:00:23:81:2d:9f:5a

目的mac地址是网关的

2.3.通过以上实验可发现:

1.访问本子网的计算机时,目的MAC就是该主机的

2.访问非本子网的计算机时,目的 MAC是网关的

原因:因为网关是出入本子网和其他子网需要到达的地方,不出入子网就不需要经过网关,所以访问本子网的计算机时目的MAC是主机的,而访问本子网外的主

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2058

2058

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?