前天群里有人抛出app合规怎么测试,领导就抛出xx你去测试下app合规,然后这下群里就开始讨论,没有测试规范,没有测试标准怎么测试,有人讨论主动测试,寻找知识解决问题,走上加薪升职星光大道,有人说活多不加薪。讨论几百条信息,我是没仔细。但关注的是app合规要怎么测?

小组遇到一个app合规测试的需求,然后我之前培训过,忘记了,让我现场操作下,看完很简单,就自己回去测试了,最后一个小组两三个人最后,什么都没折腾出来,不会了,看着简单,实际操作困难?

公司另外一个事业部的测试同学也是在Q咨询我怎么测试,我发了文档过去,然后过了挺久,说他们貌似不会,会再让人跟我确认,就没消息了;

综合以上三个案例,我之前就在订阅号发了文档和操作视频手册,没想到到最近大家才在关注啊,都快一年了,我看csdn也很多关注问我,是因为现在公司要求还是怕被下架?感觉大家测试内容敏感度降低了啊。

话不多说,不水了,我还是讲下一些细节,具体操作就自己去看这两个文档。

APP合规测试方法

app合规测试有感

细节一:xpose的安装是有32位和64位的,这个安装主要取决于你测试的app是32位还是64位,还是都兼容。在如果你没有问开发同学的话,要如何知道你测试的app是32位还是64位的,我简单的方法是:首先在安卓系统中会存在zygote和zygote64(父进程),分别对应32位和64位应用,然后在手机中打开测试的app后,然后在dos下,手机连接电脑,连接成功以后,在输入adb shell ps |grep zygote ,会有zygote和zygote64两个进程,

,然后在输入 adb shell ps |grep 710 (PID),然后看下列出的包名有没有你测试的apk包名,有的话就是64位。另外你还要运行 adb shell ps |grep 711,看下看下列出的包名有没有你测试的apk包名,如果有,说明你测试的app兼容64位和32位。原理就是通过父进程zygote和zygote64,看下他们的子进程来看下没有测试的app包名;(当然还有其他方法修改apk后缀名为zip解压,查看lib中有没有包含对应的库,具体自行百度下~)

细节二:在xpose中,点击添加应用,选择要安装的应用以后,如果是安装隐私软件一定安装完成以后要打开,打开以后,在模块管理勾选对应的隐私软件,然后返回到设置页面,再点击重启,这样才会生效;这时你再打开测试app,才会有日志,这些步骤是有先后顺序的,不然你会发现没有日志。

细节三:测试标准,参考标准两份文档,分为为《App违法违规收集使用个人信息行为认定方法(正式法规)》和《常见类型移动互联网应用程序必要个人信息范围规定(正式规定)》,最后就是开发同学是如何设计获取权限以及频度的,这个就要他们写文档,我们进行验证。这些就是app合规测试标准。

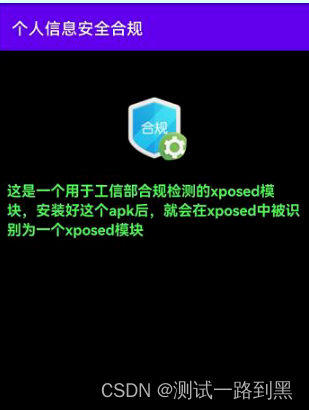

另外除了sherlock隐私检测软件,再分享一个新的个人信息安全合规软件,

有单独做了log输出处理,信息加载出来不会那么杂,直接显示调用相关权限;

看个人选择你可以选择sherlock 或者个人信息安全合规都可以。

以上就是关于app合规整体介绍的测试方法。相关测试用到的工具,所有的apk和文档均已打包好,请关注订阅号“测试一般不一般”,后台回复“APP合规测试”,会提供下载链接。

658

658

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?