目标单位信息收集

本单位

-

单位全名、简称、别名

-

挂牌单位(多见政府机构)

子单位

-

下属单位范围

-

直接下属单位

- 多见于官方上下级单位(如省厅级、市局级单位),较大可能存在内网联通或特殊内网(政务网、教育网、GA网、环境网)

-

投资单位

-

即全资控股或大于50控股单位,可能存在内网联通

-

注意区分业务拆分子单位和营收投资子单位,后者内网联通可能性较小

-

部分拆分粒度较小的子单位网络可能直接由上级单位运维,如某化工企业与其旗下的某煤矿子单位

-

-

-

业务包含单位

- 多见于官方单位的独立组织机构,如某省国防科工局和该省核工业地质调查队,较大可能本身处于同一内网

-

-

获取途径

- 企业信息查询平台

- 搜索引擎或网络空间搜索引擎搜索父单位关键词

- 父单位官网-企业风采-项目合作可能存在下属公司新闻

供应链单位

-

范围

- 开发商、外包商、运维商、硬件提供商

-

获取途径

- 官网-供应商关键词

- 对官网等特定系统通过首页或目录扫描的备份文件或模板页面源代码中查找供应商

- 关键词

- 搜索引擎搜索特定系统名称-招标公告-应标单位

- 攻击方式

- 供应商示例系统的默认账号

- 供应商示例系统或该系统的其他使用单位进行漏洞尝试

- 如目标系统不开放注册但示例和其他公网系统开放注册功能,即可从前台转为后台进行黑盒测试

- 通过各种途径获取源码后进行代码审计

- 收集客服信息(人员信息、安全意识、浏览器版本、office版本)、IT管理员信息进行钓鱼

组织机构&职能分工

- 目标单位的组织机构

- 官网-组织机构

- 官网-领导简介-领导分工

- 官网-关于我们-年报

- 官网-企业社会责任报告

- 目标单位的职能关键词

- 官网组织架构

- 官网-领导简介-领导分工&管理职责

- 新闻关键词(行业属性)

- 目标单位的人员信息(特别是领导和IT管理员、运维人员)

- 员工的姓名、生日、邮箱、手机号、部门名称、常用密码等身份信息

- 员工工号规则

- 新员工公告、登录入口、默认密码

互联网检索结果

- 检索内容

- 单位网络信息

- OA/erp/crm/sso/mail/vpn等边界入口

- 网络和安全设备(waf,ips,ids,router等统计)

- 内部使用的代码托管平台(gitlab、daocloud等),bug管理平台

- 服务器域名资产统计

- 人员统计、人员职责、部门

- WiFi、常用部门密码、人员是否泄露过密码

- 人员平时常用的站点

- 通过官网或其他途径获取的关键词、特定系统、备案号、传真和客服电话等灵活延伸搜索

- 目标单位的关于我们的关键词

- 招聘、招标新闻

- 单位网络信息

- 搜索途径

- 常用搜索引擎

- google

- google语法

- site:xxx.com "身份证号/学号/工号/vpn" (filetype:xls/doc)

- site:xxx.com inurl:upload

- google自定义搜索

- google语法

- baidu

- bing

- 360搜索、搜狗

- Wiki

- 维基百科:https://zh.wikipedia.org/

- 百度百科

- 常用社交平台搜索

- 贴吧、微信搜索、脉脉、知乎等

目标敏感文件泄露收集

官网公示与公告

官网公示的表格等文档,如学生获奖名单、教师职称申报结果

网盘

收集范围:凌风云、百度网盘、阿里云盘、坚果云、蓝奏云、奶牛快传等网盘或快传工具的分享链接

收集内容:员工信息文件(工号学号等)、企业信息(网络拓扑、边界资产等)、其他敏感信息

网盘分享在线搜索

- 超能搜 - 百度网盘搜索神器

- 网盘搜索神器_百度云网盘搜索引擎-猪猪盘

- http://www.yunpangou.com/

- B站哔哩哔哩使用增强,全网VIP视频免费破解去广告,知乎使用增强,短视频无水印下载,油管、Facebook等国外视频解析下载等

- 小马盘 - 网盘搜索引擎

- 飞猪盘 - 网盘搜索引擎

- 十大网盘资源搜索引擎 - 凌风云

文库文档

百度文库:https://wenku.baidu.com/search?word=

(https://wenku.baidu.com/search?word=)

搜文库:https://www.souwenku.com/search.html

(https://www.souwenku.com/search.html)

代码泄露

- 代码托管平台

- github

- "xxx.edu.cn"

- "username/password/vpn/secretkey/accesskey"

- sangfor extension:properties

- 网站报错时泄露的包名,如:com.foresee.kfpt 等

- github

- gitee

- "xxx.com" username/password/vpn/secretkey/accesskey

- 自建gitlab、gitblit

- 搜索引擎查找自建gitlab/gitblit语法: site:xxx.com gitlab/gitblit

- gitlab未授权访问所有项目列表:/explore/

- 目录扫描结果

- 网站代码托管文件泄露

- .git

- .svn

- .hg

- .CVS

- .bzr

- 网站备份

- www.zip

- xx.com.zip

- www.xx.com.zip (http://www.xx.com.zip)

- wwwroot.zip

- ...

- 系统或编程软件的项目配置文件

- .DS_Store

- .idea

- .vscode

- .swp

- 网站代码托管文件泄露

软件群或论坛泄露

QQ群、微信群、企业微信群、钉钉群、飞书群群文件

贴吧、豆瓣等论坛发送的文件分享

目标资产收集

根据靶标信息收集

定位方法

对于给出靶标系统名称的情况,定位靶标的关键在于信息收集。应尽量获取和靶标相关的文档和信息,以期望能对靶标系统有一定的了解。例如靶标所处的网络区域、靶标的架构(B/S或C/S)、靶标的IP/URL、靶标的运维部门、靶标的面向对象等。

如果已经获取到靶标的IP/URL,则关键在于突破隔离,隔离的实现方式主要是基于网络设备、防火墙、VPN、网闸等。

互联网收集信息

针对互联网,主要从搜索引擎、云盘/文档、代码库、供应链等入手。

搜索引擎

搜索引擎是从互联网了解靶标信息的基础方法,可以从侧面获取靶标信息,关注点包括招投标信息、标准规范、新闻资讯、文档资料 等,以便进一步了解靶标功能、系统部署、网络区域情况。

云盘/文档

尝试从互联网网盘或公开文档中,获取靶标相关的手册、部署方式,进而更熟悉靶标情况。

代码库

Github 及码云上的项目代码,也可以尝试关联,看是否有泄露靶标相关的项目信息。

内网收集信息

针对内网,主要从邮箱/wiki/OA/FTP、代码库、关键人员 PC、运维平台、集权设备、Web Title 等入手。

邮箱/Wiki/OA/FTP

邮箱、Wiki、OA、FTP 中,往往记录了目标的关键信息,通常会 有内部应用系统的默认账号密码和员工个人的 VPN 相关密码,甚至 包含靶标在内的重要系统信息。以邮箱、Wiki、OA、FTP 作为突破口,有时会有奇效,能够直接获得靶标地址、账号,因此内网定位靶标时优先级最高。

关键人员PC

关键人员的定义,包含运维人员、可访问靶标系统的人员,从企 业通讯录、企业部门架构中,可以初步断定相关人员。在这些关键人员的PC中,需要重点关注XShell、Secure CRT、Final She11 等SSH 登录软件、TeamViewer 和向日葵等远控软件、浏览器记录、RDP 登录记录、通讯软件、办公软件、内部相关文件、密码表等等。

运维平台

运维平台,包括 Zabbix、Grafana、ITSM、Kibana 等等,这些运维相关的系统,也能够看到重要系统的运行状态、日志信息、网络流量、访问情况等等,通过运维平台,也能够找到靶标系统的地址。

集权设备

集权设备,相较于运维平台而言,找到靶标地址的同时,能够直接控制靶标系统服务器。常见的集权设备,包括VCenter、360天擎、堡垒机、域控、EDR管控平台等等。

根据官网信息收集

- 官网网站宣传内容

- 官网可跳转的系统

- 大型公司需要收集子公司官网

- 例如中海油、华为这种规模的公司

- 国外不同域名的国外官网涉及系统

根据目标单位收集

企业信息查询知识产权备案

爱企查、天眼查、企查查的知识产权

- 网站备案

- 软件著作权信息(web系统名称用于关键字搜索)

- 商标信息(用于ICON搜索)

- 【企查查】APP

- 【企查查】小程序

- 【企查查】微信公众号

- 【天眼查免登录】供应商查询

- 【天眼查登录】历史网站备案

小蓝本的APP、新媒体、网站、商标

APP

- APP搜索

- APP分析

- 思路

- 反编译:对安装包的url、js、osskey、api等关键字或接口进行收集

- 请求测试:对客户端向服务端的发包按照渗透测试进行

- 工具

- 思路

分析脱壳

- 幸运破解器(慎用)幸运破解器

- 核心破解(慎用)

- BlackDex BlackDex-高效率脱壳工具

- fdex2 fdex2脱壳_1.2.apk - 蓝奏云

- 微脱壳 微脱壳_1.0.apk - 蓝奏云

- 反射大师 反射大师-脱壳工具

- APK Editor APK编辑器

- Apktool Apktool-M

- NP管理器 NP管理器

- Android Killer

- 以上的下载密码:ojbk

绕过限制抓包

- HttpCanary(小黄鸟) https://nalankang.lanzoui.com/b00usn91c(可不ROOT)

- Wicap Wicap安卓嗅探器 (安卓抓包用处不是很大)

- Packet Capture PacketCapture无root抓包 (免ROOT抓包)

- JustTrustMe++ https://github.com/JunGe-Y/JustTrustMePP

- Fildder + BP (主流) 会有https的问题

- Mitmproxy 配合py脚本做流量处理,或者单纯的脱一下https

- Charles(使用比较少)

公众号和小程序查询

微信内部搜索

搜狗微信搜索

- 搜狗微信搜索_订阅号及文章内容独家收录,一搜即达

- 搜狗微信可用来搜索域名

企查查的知识产权模块

小蓝本

小程序的更多信息

客户端

- 目标单位业务类客户端

- 工控软件

- 第三方客户端

- VPN/零信任组件

- OA、财务系统

- 注意区分是否为内嵌浏览器的B/S架构变体

- 视频会议、会议系统

历史漏洞

收集内容历史存在的旧漏洞

漏洞描述中泄露的旧资产名称和ip

工具

- CNVD

- wooyun镜像

- wy.zone.ci

- Seebug:https://www.seebug.org

漏洞库

- cve details:https://www.cvedetails.com/

- Sploitus: https://sploitus.com

- Vulners: https://vulners.com

- Exploit Database: https://www.exploit-db.com

根据常见边界系统收集

- 邮箱

- VPN

- OA

- SSO

- Wiki

- Cloud

- 代码托管平台

- 公共代码托管平台:github、gitee

- 自建代码托管平台:gitlab、gitblit

- 除代码托管平台本身漏洞以外,根据其可访问仓库内泄露的IP、配置信息等也可进一步收集目标资产

- 网络或安全设备

- 厂商

- 弱口令

- 已知漏洞

- 内部办公移动终端

- 内部APP

根据网络空间搜索引擎收集

注意筛选云主机和第三方开发、托管厂商,但是不排除部分目标存在云内网(政府单位应上尽上政务云)

FOFA

优点

- VIP账号获取难度较低,导出等VIP操作较为方便

- GUI工具较多和完善

缺点

- 整改后,可获取官方资产大大减少

- 敏感查询可能导致账号封禁

常用语法

title="目标中文名" && country=CN

title="目标中文名" && region="xx省"

title="目标中文名" && city="xx市"

header="目标中文名" && country=CN

header="目标中文名" && region="xx省"

header="目标中文名" && city="xx市"

domain="目标域名"

host=".gov.cn"

cert="目标域名和域名关键字" && country=CN

cert="目标域名和域名关键字" && region="xx省"

cert="目标域名和域名关键字" && city="xx市"

"目标中文名或目标域名"

title="目标名称" && region="xx省"

title="目标名称" && city="xx市"

cert="目标域名或者证书关键字" && region="xx省"

cert="目标域名或者证书关键字" && city="xx市"

((title="目标名称" || host="目标域名") && country="CN") &&

region!="HK"Hunter

优点

- 目前来看国内目标资产收集最多的网络空间搜索引擎

缺点

- 搜索结果中无效信息较多,需要严格搜索条件

- 导出同样占用积分

- 普通账户每天500积分

Censys

优点

- 对官方资产没有刻意隐藏,搜索结果较全

- 账号限定每月250次搜索(页)任意查看,注册条件较为宽泛

- 简单搜索语法下,结果准确度优于Hunter,广告类、SEO类结果基本没有

缺点

- 国外工具,部分网络下需要科学上网

- 搜索语法中出现重复使用某条件时面向IP进行筛选而非Web服务

- 搜索结果模糊,无法确定到端口

- 部分资产查询结果时效性不足

- 单纯使用web端对结果的阅览较为困难

Quake

缺点

搜索结果需要实名认证才能查看到具体的IP

Shadon

根据图标搜索:http.favicon.hash:12345664646456646456479

ZoomEye

Soall

Sumap

内部平台,仅供内部和客户使用

根据偏门资产收集

- 无特征资产,即title、body、icon没有明显的目标单位特征可供网络空间搜索引擎检索。

- 通过C段web服务的批量扫描,结合行业特征进行确认

- 通过C段非web服务的批量扫描,结合该IP的其他端口特征(web banner、SMB域或机器名)确认

- 大型企业尤其是未公开的app,例如内部oa软件、内部销管软件等内部使用而不是互联网公开使用的,仍可能存在低版本fastjson、shiro等漏洞。

根据Web信息发散收集范围

- 源头信息:其他资产收集成果

- Web发散途径

- 域名、子域名

- ip、端口、Bypass CDN、定位和威胁情报

- C段、旁站

- web信息

- 可收集角度

- Banner识别和进一步利用

- 敏感目录

- 前端敏感信息

- 网站icon

- SSL证书

- 前端源码注释

- URL和域名收集

- 手动搜索JS文件中包含的敏感信息(IP、API、URL、secretKey)

- 安全设备和网络架构

- 请求request和响应response的header和body

域名信息

- whois信息

- 站长之家:http://whois.chinaz.com

- Bugscanner:http://whois.bugscaner.com

- 国外BGP:https://bgp.he.net

- who.is:WHOIS Search, Domain Name, Website, and IP Tools - Who.is

- 火狐插件flagfox:显示站点的域名、ip、归属地、单击whois

- whois 反查(通过whois的邮箱或电话反查其他注册域名)

- DNS解析记录

- 企业查询网站查询

- 爱企查、企查查、天眼查

- 常用于目标的主域名

子域名信息收集

网络空间搜索引擎

- org语法

- doamin语法

- cert语法

- 多用于金融行业或大型单位

- IPC语法(网站备案)

搜索引擎

google (用-来排除已知域名,循环排除来收集新的子域名)

- site:xxx.com

- site:xxx.com -www

- site:xxx.com -www -abc

- site:xxx.com -www -abc -def

工具批量

一般思路为工具批量收集子域名,进行探活后进行二轮URL信息收集

在线查询(暴破)

- ip查询 查ip 网站ip查询 同ip网站查询 iP反查域名 iP查域名 同ip域名

- https://phpinfo.me/domain/

- https://sonar.omnisint.io/subdomains/

常用工具

-

https://github.com/shmilylty/OneForAll

-

网络空间搜索引擎证书接口

-

域传送、跨域策略文件、证书、内容安全策略、robots、sitemap

-

DNS数据集

-

DNS查询

-

威胁情报

-

搜索引擎

-

子域爆破

-

-

https://github.com/bit4woo/teemo

-

搜索引擎

-

第三方站点

-

子域爆破

-

-

https://github.com/aboul3la/Sublist3r/

-

搜索引擎

-

第三方站点

-

-

https://github.com/lijiejie/subDomainsBrute/

- 子域爆破

-

https://github.com/michenriksen/aquatone

- 网站截图

IP信息

端口

nmap 速度较慢

nmap -sS -v -sV -p 1-65535 IP # ping目标有回复时

nmap -sS -v -sV -p 1-65535 -Pn IP # 免ping扫描gorailgun 并发较高时准确度下降较多

Goby 速度较慢,扫描结果详细且存在POC验证,不建议广泛扫描全端口

Bypass CDN

- 查询子域名或主域名:

- 邮件服务器

- 查看域名历史解析记录

- 国外访问或多地访问

- Nslookup查询

- 网站内容(源码、js、配置文件、phpinfo、APP)或漏洞

- GITHUB、SVN等源代码泄露是否包含源站IP

- 网络空间搜索引擎查询,如查询相同站点或查找SSL证书

- 利用业务使服务器外连

- 多地ping、国外Ping、Ping根域名

-

https://dnsdb.io/zh-cn/ 查询dns

-

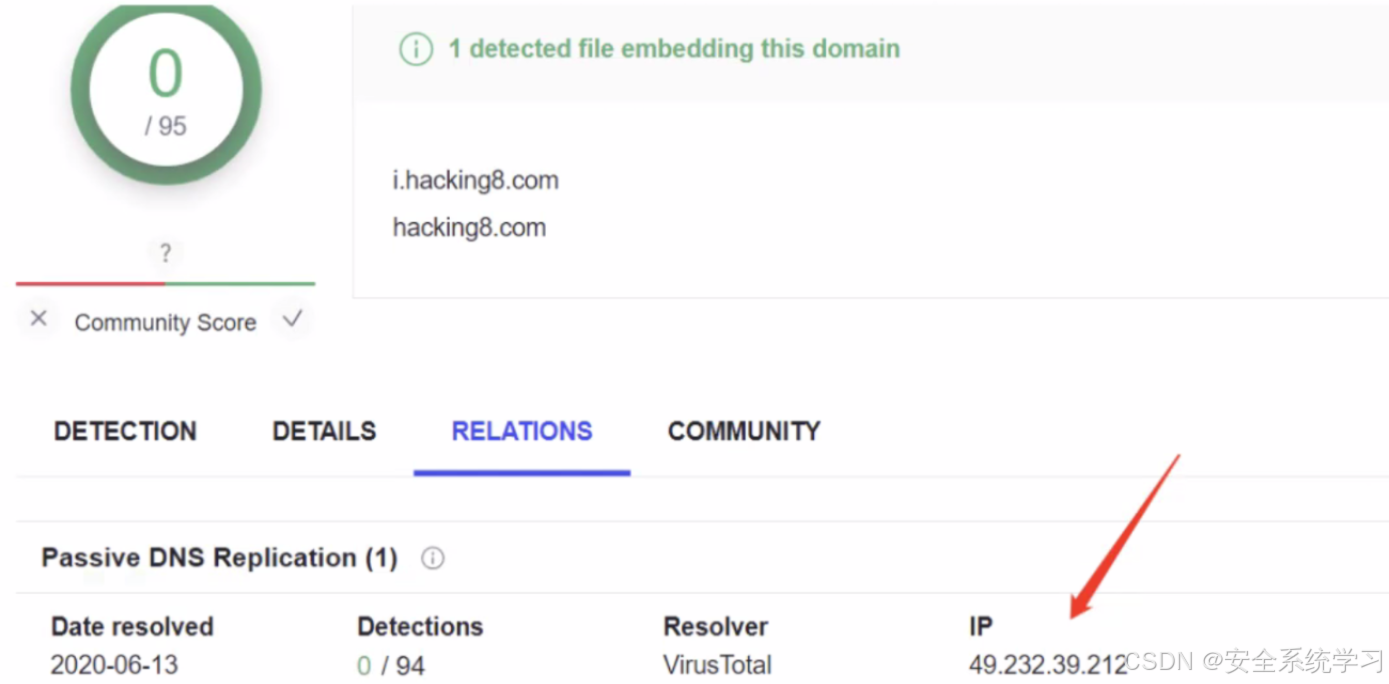

通过virustotal微步在线等威胁分析平台或者dnsdb等DNS记录查询平台,找到历史解析纪录。

IP定位

[121.36.42.44]ip地址查询,河北省保定市-中移铁通[121.36.42.44] IP地址定位

IP Geolocation Tools for Effective Geo Targeting | GeoPlugin

威胁情报

360:360安全大脑

qianxin:奇安信威胁情报中心

C段

-

资产收集

-

C段关键端口/全端口扫描+指纹识别

-

网络空间搜索引擎

- censys: ip:"1.1.1.0/24"

-

ASN 自治系统编号 和 BGP 边界网关协议

-

1-64511 公有AS,64512-65535 私有AS

-

ASN编号查询:AS Report

-

-

-

C段指纹快速识别

- 网络空间搜索引擎类

- 端口扫描类

- 重点C段锁定

- 将域名转换为IP权重:https://github.com/canc3s/cIPR

旁站

- 在线查询

- Host碰撞工具

- host收集

Web信息

可收集范围

- title & url

- 网站页面内容

- header

- 链接的OA、邮箱、后台管理

- body

- 可跳转的相关业务系统

- 栏目和文章内容

- 搜索功能

- 登录、注册功能

- 评论、建议或客服处的富文本编辑和文件上传模块

- footer

- 单位关键词

- 链接的友链网站或系统

- 备案和版权copyright©信息

- 后台管理

- error

- debug报错页面信息泄露

- 中间件特征报错页面

- 前端资源

- 前端源码: view-source:

- 网站Icon

- fofa语法: icon_hash="-1231872293"

- JS文件中包含的敏感信息(IP、API、URL、secretKey)

- 历史页面

- header

- Https的SSL证书

- 根目录或业务特定目录下敏感目录

- 请求request和响应response的header和body

- 安全设备和网络架构

- Waf&CDN

- 蜜罐

- 运维设备

- 网络设备

- 网络拓扑图

- 项目文档、业务系统说明

Banner识别

- 根据特征识别

- 响应包的cookie等header头

- body中的Banner关键字

- web页脚Power By图标logo

- 关键路径

- 报错信息

- CSS和js特殊名称

- ......

- 识别结果

- CMS

- Web 中间件

- tomcat、weblogic

- Web 框架

- spring、struts2、thinkphp、axis

- Web 系统或框架组件

- 富文本、API文档、监控组件、日志组件

- shiro、log4j2

- 对应banner进一步利用的收集

- Banner对应识别结果的版本

- 该结果存在的漏洞

- 工具

- 被动指纹收集谷歌插件

- Banner在线识别

- 云悉:yunsee.cn-2.0

- whatweb:http://whatweb.bugscaner.com/

- Builtwith:https://builtwith.com/zh/

- Banner识别脚本工具

- Wappalyzer:Find out what websites are built with - Wappalyzer

- WhatWeb:https://github.com/urbanadventurer/WhatWeb

- TideFinger:https://github.com/TideSec/TideFinger

- nmap

- goby

- 批量工具

- 综合收集工具

目录扫描

扫描工具

常见敏感目录

- 中间件或框架特征文件

- robots.txt和crossdomain.xml

- web服务配置文件

- 备份文件

- www.zip

- xx.com.zip

- www.xx.com.zip (http://www.xx.com.zip)

- wwwroot.zip

- 代码泄露

- .svn

- .git

- .hg

- CVS

- .bzr

- sql文件

- 系统或软件配置文件

- .DS_Store

- .idea

- .vscode

- .swp

- 业务页面

- API接口

- 管理登录

- 服务监控页面初始化与Install页面

- 模板页面

web敏感信息

网站Icon

fofa语法: icon_hash="-1231872293"

SSL证书

证书详情

- 使用者:CN(证书通用名称)、O(组织名)、OU(组织部门名)、L(地区)、S(省)、C(国家)

- 使用者可选名称

- 颁发者

- 使用周期(生效日期和失效日期)

- 序列化(合法机构颁发的一一对应,自颁发证书可伪造)

- 签名算法和签名哈希算法

sslscan探测服务端支持的算法和漏洞:https://github.com/rbsec/sslscan

(https://github.com/rbsec/sslscan)

前端源码注释

view-source:

URL和域名收集

URL在线提取:URL Extractor - Free Online URL Extractor Tool

JSFinder:https://github.com/Threezh1/JSFinder

LinkFinder:https://github.com/GerbenJavado/LinkFinder

webpack类前端扫描Packer-Fuzzer:https://github.com/rtcatc/Packer-Fuzzer

JS文件敏感信息

手动搜索JS文件中包含的敏感信息(IP、API、URL、secretKey)

API搜索常用关键词

config/api

method:"get"

http.get("

method:"post"

http.post("

$.ajax

service.httppost

service.httpget安全设备和网络架构

安全设备

waf

- Wafw00f:https://github.com/EnableSecurity/wafw00f

- WhatWaf:https://github.com/Ekultek/WhatWaf

- identYwaf:https://github.com/stamparm/identYwaf

- sqlmap -identify-waf

蜜罐

- 网络空间搜索引擎标记

- 工具检测jsonp

网络架构

- CDN

- 运维设备

- 网络设备

- 网络拓扑图

- 项目文档、业务系统说明

历史页面信息

时间机器:http://www.cachedpages.com/

web存档:https://web.archive.org/

目标社工信息收集

人员基本信息

- 身份信息(姓名、性别、大概年龄)

- 单位职位

- 日常工作

- 岗位对外联系的主要内容

- 岗位对内联系的主要内容

- 是否掌握计算机基础

- 系统版本(Windows、Mac的常用版本)

- 软件安全情况(安全意识、浏览器版本、office版本)

单位基本信息

- 内部员工的互相称呼

- 老师、同学、哥、师傅

- 工作流

- 沟通软件、沟通方式,邮件、OA、微信、企业微信、钉钉、QQ等

- 运维策略

- 企业杀软有无和其类型

- 安全人员素质、是否出网、是否允许安装软件

- 办公方式(平台:PC、云桌面、标装机)

社工资源的收集

邮箱收集

收集途径

天眼查、企查查、爱企查

谷歌、百度等搜索引擎

- 通过单位名称、通用关键词、行业关键词等进行搜索引擎检索

- 通用关键词如:联系方式、简历、招聘、应聘、贷款、手机号、hr、邮箱

- 行业关键词如:投标、招标、投诉

- 对于一些特殊行业,那么可以自行联想关键字,例如投标、招标、投诉等等。

- 将各种关键字相互组合使用

- 如使用目标+关键字的格式寻找目标

- 通用关键词如:联系方式、简历、招聘、应聘、贷款、手机号、hr、邮箱

SGK

- 通过sgk等方式获取指定人员的邮箱和个人信息

Github、Gitlab、Gitee、Gitblit等代码托管平台社交平台,如脉脉、微博

- 邮箱内容收集,google论坛:https://groups.google.com/

社工字典(如拼音规则、工号规则等)批量遍历

工具

-

在线工具:职业信息在线搜索:

-

领英-查找邮箱、判断是否存在

-

(需注册)微匹:http://www.veryvp.com/

-

本地工具:

-

teemo

-

Kali theHarvester

-

语法:python3 theHarvester.py -d xxx.com -b all

- -d参数指向目标的域名,-b all是用调用 theHarvester的所有模板查找邮箱

-

注意事项

获取邮箱地址后注意验证邮箱是否真实有效,GitHub有相关项目,也可以使用在线网站确认。

https://www.verifyemailaddress.org/

qq邮箱发送钓鱼邮件后,如果邮箱存在,则会显示已投递到对方邮箱,如果邮箱不存在显示投递失败,已退信。发送完成后,qq邮箱如果被攻击者有自动回复或者昵称设置可能会暴露相关信息(邮箱结尾、真实姓名等)。

通过社工方式根据邮箱获得手机号,微信小号进行钓鱼,加好友后可以直接报对方的名字和邮箱号,一是可以判断是否加错,二是获取对方的信任

社交平台收集

- 社交平台分类

- 即时通讯类:QQ、微信、企业微信、钉钉、飞书、蓝信

- 职能类:支付宝、脉脉、领英

- 博客论坛类:微博、知乎、贴吧、人人、推特、ins、脸书

- 娱乐类:咸鱼、短视频

- 实战实践

- 贴吧搜索对应单位关键词,如学校的学号

- 知乎搜索公司、子公司名称,搜索公司、子公司关键词,如:xxx 密码

- QQ群、微信群、钉钉群搜索敏感信息(邮箱、密码、vpn)或发马钓鱼

- 脉脉会员搜目标信息

- 网页版搜索xx公司,查看人脉获取员工信息(会员)

- 移动版搜索xx公司,点击查看全部员工(会员)

- 移动版搜索xx公司时会弹出相关内容,可能出现子公司名称

手机号收集

- 400/客服电话

- 手机号公开信息收集(较难获取有效信息)

- 查询手机号注册过的网站:你注册过哪些网站?一搜便知 - REG007

- 目标单位的某个系统的接口、数据库

密码收集和社工字典

已有密码收集

- sgk

- Github、Gitee等代码托管平台

- 社交平台泄露文件或关键词

- 查询账户是否泄露:Have I Been Pwned: Check if your email address has been exposed in a data breach

- 当当2011、机锋网2016、京东2013、淘宝2012、天涯2011、小米2012、优酷2016、珍爱网2011

- https://github.com/kernelmachine/haveibeenpwned

- 查询账户是否泄露:Have I Been Pwned: Check if your email address has been exposed in a data breach

- 已获取权限的目标系统的数据库、用户管理、通讯录等功能

- 登录邮箱后关键字搜索:VPN、用户名、密码、服务器、跳板机、堡垒机、登录方式、认证、漏洞、http和以上关键词对应的英文

社工字典生成

- 思路

- 使用抓取或配置文件泄露的RDP、SSH密码的撞库

- 使用已有泄露web账户密码的撞库

- 根据单位、姓名、生日、工号等社工信息条件生成

- 可重点获取网络管理员或高权限人员(结合官网组织架构)的系统密码、个人信息

- 工具

- 在线

- 工具

图片收集

图片搜索

百度识图:百度识图搜索结果

google识图:https://www.google.com/imghp?hl=zh-cn

Tineye Reverse Image Search:https://tineye.com/

图片文件信息分析

- 元数据(Matedata)

- 分类

- EXIF:通常被数码相机在拍摄照片时自动添加,比如相机型号、镜头、曝光、图片尺寸等信息exif信息以0xFFE1作为开头标记,后两个字节表示数据的长度。

- IPTF:比如图片标题、关键字、说明、作者、版权等信息。主要是由人工在后期通过软件写入的数据。

- XMP:XMP实际上是一种元数据存储和管理的标准,可以将Exif,IPTC或其他的数据都按XMP统一的格式存放在图像文件中。

- 查看方式

- 图片文件的【属性】-【详细信息】

- photoshop的【高级】-【原始信息】

- 分类

近源信息收集

- 围绕IT管理收集相关信息

- 公司地址

- 物理U盘入侵

- 门禁模拟

- 公司无线分布点(wifi破解)

- IT管理员信息

- 网络/安全设备厂商客服

- ...

- 公司地址

攻击者的伪装身份构造

- 自己角色的身份(应聘者、安全管理员、人事行政人员、部门及姓名)

- 构建贴合身份的邮件格式(落款部门及签名)

- 简历钓鱼

- 招聘HR是哪个地区的,可以就近选择一个大学伪装

- 简历种类多准备几份,简历身份信息易替换

行业信息收集特性

气象局

系统关键词

污染

排污

空气质量

垃圾焚烧

环评

辐射

监测

监控

环境

自然

生态

废物

质量教育-教育厅

通过教育厅官网机构设置、直属单位获取组织结构

搜索引擎 site:xxx 直属单位 site:xxx 机构设置

教育考试院(招生考试院)直属于教育厅

教育-学校

- 组织架构

- 学校名下公司

- 出版社

- 基金会

- 校友会

- 网络空间搜索引擎

- title、body

- domain

- cert

- icon

- 快速突破口:vpn、sso,在信息化门户搜集登录规则

- google语法

- site:xxx.com "身份证号/学号/工号/vpn" (filetype:xls/doc)

- GitHub

- "xxx.edu.cn" "username/password/vpn"

医疗-卫健委

- 提取关键字

- 机构-内设机构

- 委领导-分管工作

- 卫健委前身卫计委、卫生部/卫生厅/卫生局

- 妇幼保健院隶属于于卫健委

- 关键字:卫生健康委、卫生健康、卫计委、卫生和计划生育委员会

金融-银行

- 金融官网一般是业务,组织架构参考每年社会责任报告、年报、关于我们-信息披露中存

- 在组织架构

- 网络空间搜索引擎

- domain

- cert: cert="China Merchants Bank"/"XX 银行"/"xxx.com"/"xxx"

- icon

- Web突破点

- 微信公众号、小程序

- 移动端APP

- 未开放系统或测试系统

- google语法

- site:xxx.com "身份证号"/"工号"/"vpn" (filetype:xls/doc)

- site:xxx.com inurl:login/inurl:upload

- github语法

- "xxx.edu.cn" "username/password/vpn"

- 邮箱查找可通过天眼查(收费)

政务-政务云

- 可能的突破点

- 市场监督管理局-特种设备管理

- 浪潮云表单

- 集约化

- 重要景区(可能)

- 广电局、广播电视局

- 跟广播电视台不同,行政单位和事业单位的区别

自动化思路(待处理)

- 自动化获取单位名称的50%以上子公司列表

- 通过域名历史解析IP、DNS区域传送漏洞等域名收集手段,进行ip权重确认,进而筛选高价值C段,进行C段信息收集

- 针对批量域名或C段资产先做waf识别和Banner识别

- 不存在waf

- 进行xray、awvs漏扫

- Xray支持url.txt漏扫

- AWVS针对非路由形式网站效果不错

- 存在waf

- 根据Banner结果进行手动测试

- 不存在waf

域名

被动抓取

burp插件:https://github.com/bit4woo/domain_hunter_pro

使用方法:

1、新建数据库

2、添加抓取的域名

历史IP

-

Threatbook https://x.threatbook.cn/

-

DNS db https://dnsdb.io/zh-cn/

- dns检测 DNS查询_专业精准的IP库服务商_IPIP

- Xcdn https://github.com/3xp10it/xcdn

- 在线 https://ipchaxun.com

- DNSdumpster DNSDumpster - Find & lookup dns records for recon & research

子域名发现

dnsgen:一款在主动或被动信息搜集到的子域名的基础上,使用自身内置的一些常见域名中的关键字再次对我们收集到的子域名进行排列组合成更多的子域名,以此扩大目标目标暴露面。

regulator:指定根域名、域名前缀和域名生成文件来生成新的子域名。

https://github.com/ProjectAnte/dnsgen

https://github.com/cramppet/regulator

网站架构/服务器指纹/CMS识别/容器

网页源代码

请求头/响应头

网站底部,顶部,左上角右上角

网站报错信息

域名/install

CMS漏洞

定位版本对应已知漏洞检查

CMS未知漏洞挖掘

Web容器已知漏洞(解析漏洞这种)

显示网站使用的技术

中间件、组件

Weblogic、tomcat、zabbix、struts、axis等

-

Builtwith https://builtwith.com/zh/

-

FortyNorthSecurity https://github.com/FortyNorthSecurity/EyeWitness

-

Wappalyzer Find out what websites are built with - Wappalyzer

-

TideFinger https://github.com/TideSec/TideFinger

-

ObserverWard https://github.com/0x727/ObserverWard

子域名

老站、同样架构或同源码的子站

爆破,接口查询

https://phpinfo.me/domain/

https://d.chinacycc.com/index.php?m=Login&a=index

subDomainBrute、knockpy

OWA发现、dig adfs、dig mail

https://dns.bufferover.run/dns?q=baidu.com

http://api.hackertarget.com/reversedns/?q=target.com-

OneForAll https://github.com/shmilylty/OneForAll

-

ksubdomain https://github.com/knownsec/ksubdomain

-

subDomainsBrute https://github.com/lijiejie/subDomainsBrute

-

Sonar https://omnisint.io/

-

笨米 笨米网 - 域名服务平台 域名工具 挂了

网站使用的CMS的官方demo站

找不到demo就找源码开发者,加群什么的,结合社会工程学要个后台截图(对于一些后台目录复杂的cms),注意看网站上一些功能介绍的截图。SSL证书信息

https://crt.sh/?q=%25.target.com

https://censys.io/certificates?q=target.com

https://github.com/cheetz/sslScrapeDNS历史解析记录

https://dnsdumpster.com/

https://censys.io/

https://securitytrails.com/

域传送漏洞检查

Dnsenum、fierce

$ ./fierce.pl -dns example.com

$ ./fierce.pl –dns example.com –wordlist myWordList.txt

>dig @ns.example.com example=.com AXFR

>nslookup -type=ns xxx.yyy.cn #查询解析某域名的DNS服务器

>nslookup #进入nslookup交互模式

>server dns.domian.com #指定dns服务器

>ls xxx.yyy.cn #列出域信息同服站点情况

https://site.ip138.com/

火狐插件flagfox,配置单击指向bing查ip对应的域名同样架构或源码的站

网站js

https://github.com/003random/getJS

https://github.com/Threezh1/JSFinder

或浏览器F12也可以看到加载的

敏感信息、可能存在漏洞的参数等信息

查看网页源代码,注释的一些信息,比如没有删掉的接口、前台没有的页面、越权、注入、js等-

JSFinder https://github.com/Threezh1/JSFinder

-

LinkFinder https://github.com/GerbenJavado/LinkFinder

-

Packer-Fuzzer https://github.com/rtcatc/Packer-Fuzzer (webpack)

-

搜索关键接口

1. config/api

2. method:"get"

3. http.get("

4. method:"post"

5. http.post("

6. $.ajax

7. service.httppost

8. service.httpget网站使用的第三方js

https://github.com/sqlmaping/Burpsuite-JSScan

云信息

Aliyun、AWS、GCP、Azure等

查找可公开访问的实例

https://github.com/gwen001/s3-buckets-finder

https://github.com/nccgroup/aws-inventory

https://github.com/jordanpotti/AWSBucketDumpC段/B段信息

Banner、是否存在目标的后台或其他入口/其他业务系统

ASN BGP路由协议

1-64511 公有AS

64512-65535 私有AS

https://www.cidr-report.org/cgi-bin/as-report?as=china&view=2.0工具

recon-ng,theharvester,maltego,exiftool等

https://www.spiderfoot.net/

https://github.com/smicallef/spiderfoot端口对外开放情况

Masscan、scanport等

针对常见的那些端口的利用的常规方法

常见的未授权访问的服务如redis,mongodb等目录扫描/爬虫(慎用)

WAF情况识别

https://github.com/EnableSecurity/wafw00f

做好绕过策略的计划随手测试

单引号

xx.jpg/.php

admin/123456

万能密码

Heartbleed漏洞搜索引擎

Google自定义搜索引擎整合的300多个社交网站

https://cse.google.com/cse?key=AIzaSyB2lwQuNzUsRTH-49FA7od4dB_Xvu5DCvg&cx=001794496531944888666:iyxger-cwug&q=%22%22

Google自定义搜索引擎整合的文件共享网站

https://cse.google.com/cse/publicurl?key=AIzaSyB2lwQuNzUsRTH-49FA7od4dB_Xvu5DCvg&cx=001794496531944888666:hn5bcrszfhe&q=%22%22

领英用户提取

https://cse.google.com/cse?cx=001394533911082033616:tm5y1wqwmme-

FOFA https://fofa.info

-

Quake 360网络空间测绘 — 因为看见,所以安全

-

Hunter https://hunter.qianxin.com

-

Censys https://search.censys.io/

-

Shadon https://www.shodan.io

-

ZoomEye https://www.zoomeye.org

-

Sumap sumap-全球网络空间超级雷达

-

Soall https://soall.org/login

-

常用语法:

-

title="目标中文名" && country=CN title="目标中文名" && region="xx省" title="目标中文名" && city="xx市" header="目标中文名" && country=CN header="目标中文名" && region="xx省" header="目标中文名" && city="xx市" domain="目标域名" host="目标域名" cert="目标域名或者证书关键字" && country=CN cert="目标域名或者证书关键字" && region="xx省" cert="目标域名或者证书关键字" && city="xx市" ="目标中文名或者目标域名 cert="China Merchants Bank" or cert="xx银行" or cert="xxx.com" or cert="xxx" icon=="" #Google site:xxx.com "身份证号" site:xxx.com "身份证号" filetype:doc site:xxx.com "身份证号" filetype:xls site:xxx.com "工号" site:xxx.com "vpn" site:xxx.com inurl:login site:xxx.com inurl:upload #Github "xxx.com" "身份证号" "xxx.com" "vpn" "xxx.com" "password"

Google dorks

Site,filetype,intitle,inurl,intext等信息泄露

电话、邮箱,姓名

目录遍历

备份文件

(www.zip,xx.com.zip,www.xx.com.zip,wwwroot.zip)

.svn/.git/sql/robots/crossdomin.xml/DS_Store等

https://github.com/lijiejie/ds_store_exp

https://github.com/admintony/svnExploit

若是论坛ID=1的用户名一般为管理、或查看帖子信息、生成字典

网页上客服的QQ(先判断是企业的还是个人,用处有时不太大,看怎么用,搞个鱼叉什么的)网页缓存

http://www.cachedpages.com/

https://web.archive.org/图片反查

百度识图、googleimage、tineye

原图查询坐标社交

QQ、weibo、支付宝、脉脉、领英、咸鱼、短视频、人人、贴吧、论坛

外网信息

有些人喜欢把自己的生活传到外网

推特、ins、fb等手机号加入通讯录匹配各个APP用户信息

注册过的网站

https://www.reg007.com/

https://www.usersearch.org/目标人员的兴趣

目标人员的兴趣 注册过的小众论坛,站点针对此类站点的深入

收集到的用户名,电话等信息生成字典

邮箱搜集

https://hunter.io/

http://www.veryvp.com/

https://www.email-format.com/

https://www.yingyanso.cn/

https://verifyemailaddress.com/ 邮箱有效确认

theHarvester

企查查

github

脉脉

库

snov.io插件Exchange

https://github.com/dafthack/MailSniper验证邮箱是否存在

https://tools.verifyemailaddress.io/历史泄露过的资料等

库

https://haveibeenpwned.com/

https://github.com/kernelmachine/haveibeenpwnedGithub/Gitee等代码托管平台

https://github.com/dxa4481/truffleHog

https://github.com/lijiejie/GitHack

https://github.com/MiSecurity/x-patrol

https://github.com/az0ne/Github_Nuggests

https://github.com/mazen160/GithubCloner克隆用户的github被入侵网址列表

http://zone-h.org/archive

wooyun镜像查找目标企业曾出现的漏洞

http://zone-h.org/archive

乌云镜像: https://wooyun.x10sec.org

Seebug: https://www.seebug.org

Exploit Database: https://www.exploit-db.com

Vulners: https://vulners.com

Sploitus: https://sploitus.comGPS查询

https://www.opengps.cn/Default.aspx

https://www.chaipip.com/aiwen.html

https://cz88.net/网站URL提取

http://www.bulkdachecker.com/url-extractor/蜜罐判断(参考一下即可)

https://honeyscore.shodan.io/

hunter也有

https://github.com/cnrstar/anti-honeypot 浏览器插件(误报还是挺多的,虚拟机+代理)

https://github.com/Ghr07h/Heimdallr默认密码

https://default-password.info/

http://routerpasswords.com如需注册

Sms

https://www.materialtools.com/

http://receivefreesms.com/

Email

https://10minutemail.net/

https://zh.mytrashmailer.com/

http://24mail.chacuo.net/enus

https://www.linshiyouxiang.net/

Fake id

https://www.fakenamegenerator.com/

http://www.haoweichi.com/

https://www.fakeaddressgenerator.com/企业信息

维基百科 https://zh.wikipedia.org/wiki/Wikipedia:%E9%A6%96%E9%A1%B5

天眼查、企查查、企业信用信息公示系统、企业组织架构

企业邮箱收集,企业架构画像、人员统计、人员职责、部门、WiFi、常用部门密码、人员是否泄露过密码、人员平时爱逛的站点、OA/erp/crm/sso/mail/vpn等入口、网络安全设备(waf,ips,ids,router等统计)、内部使用的代码托管平台(gitlab、daocloud等),bug管理平台、服务器域名资产统计

注册公司、基金会、校友会、出版社、校医院、

site:xxx 直属单位/site:xxx 机构设置监控资产

最简单的办法就是,通过subfinder、oneforall等子域名收集工具,每天定期跑一次,对比旧结果,新结果写入数据库,记录时间。

本文章仅供学习交流使用,文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

478

478

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?