Kubernetes是一款开源的容器编排平台,它可以帮助开发者更好地管理容器,同时也可以提供强大的扩展性和可靠性。然而,由于Kubernetes具有广泛的应用和使用,它也成为黑客攻击的重要目标。Kubernetes攻击越来越频繁,如何避免K8S集群“裸奔”?本文将从以下几个方面进行探讨。

- Kubernetes架构模型

Kubernetes架构模型由控制平面和数据平面两部分组成。控制平面由Kubernetes Master和etcd组成,负责管理整个集群的状态和配置信息,以及调度和控制应用程序的部署和运行。数据平面由多个Node节点组成,每个节点运行着一个或多个容器,执行工作负载和服务。

具体来说,Kubernetes Master是集群的控制中心,包含以下组件:

- API Server:提供了对Kubernetes集群的所有操作接口,如创建、删除、更新Pod、Service、ReplicaSet等。

- Scheduler:负责将新创建的Pod分配给可用的Node节点,以实现负载均衡和高可用性。

- Controller Manager:负责监控Kubernetes集群中的各种资源,并自动地对它们进行管理和调整。

- etcd:是一个高度可用的分布式键值存储系统,用于存储Kubernetes集群的所有配置信息和状态数据。

而Node节点是集群的工作节点,由以下组件组成:

- Kubelet:运行在每个Node节点上,管理节点上的容器和它们的生命周期。

- kube-proxy:提供了一个抽象层,使得集群内的服务可以透明地被访问和发现。

- 容器运行时:负责在节点上运行和管理容器,如Docker、CRI-O等。

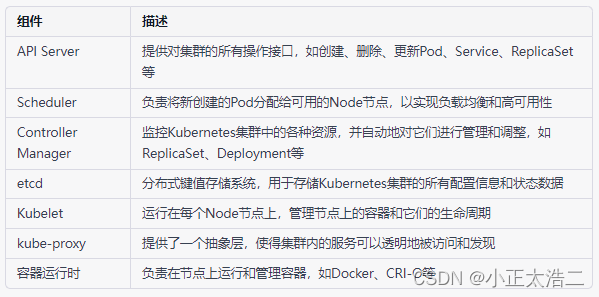

下面是一个表格,详细说明了Kubernetes架构模型中各组件的作用和功能:

通过以上表格,我们可以更加清晰地了解Kubernetes架构模型中各组件的作用和功能,有助于更好地理解Kubernetes集群的工作原理,从而更好地保护和维护Kubernetes集群的安全和稳定性。

- Kubernetes的攻击愈演愈烈

Kubernetes作为一个开源的容器编排平台,其安全性一直备受关注。然而,随着Kubernetes的广泛应用,Kubernetes攻击频发,并且攻击的手段也越来越多样化。黑客可以通过攻击Kubernetes的弱点,获取权限并在集群内扩散病毒或者窃取敏感数据。

其中最近曝光的一个Kubernetes漏洞是2019年被曝光的“Kubernetes未经授权访问漏洞”。该漏洞利用了Kubernetes API服务器的匿名访问漏洞,攻击者可以利用它来获取敏感信息、执行命令等。具体来说,该漏洞的攻击步骤如下:

- 攻击者向Kubernetes API服务器发送未经身份验证的请求。

- Kubernetes API服务器将该请求视为匿名用户发起的请求,此时攻击者获得了匿名用户的权限。

- 攻击者使用该权限调用Kubernetes API,获取敏感信息或执行命令。

由于该漏洞的攻击方法非常简单,黑客可以轻松地利用它来入侵Kubernetes集群,并进行攻击和渗透。此外,该漏洞还有以下几个特点:

- 影响范围广:该漏洞影响所有未正确配置的Kubernetes集群,尤其是在公有云上部署的Kubernetes集群。

- 难以检测:由于攻击者可以通过匿名请求来访问Kubernetes API服务器,因此难以检测攻击者的身份。

- 后果严重:一旦攻击者获得了敏感信息或者执行了恶意代码,就会对Kubernetes集群和其中的应用程序造成严重的影响。

为了避免这种漏洞的出现,我们需要采取以下措施:

- 配置Kubernetes集群的安全选项,包括访问控制、网络策略、认证和授权等,以保护集群的安全和稳定性。

- 对Kubernetes集群进行持续的安全监测和审计,及时发现和修复漏洞和安全问题。

- 提高Kubernetes集群的安全意识和培训管理员和用户的安全意识,加强安全意识教育和培训,避免人为疏忽导致安全问题的发生。

除了“Kubernetes未经授权访问漏洞”外,还有一些其他的常见Kubernetes攻击威胁,包括:

- 暴力破解攻击:攻击者通过使用强力的密码破解软件或者暴力破解工具,尝试猜测Kubernetes集群的凭据,从而获取管理员或者用户的权限。

- 恶意容器攻击:攻击者通过将带有恶意代码的容器注入到Kubernetes集群中,从而获得对容器内的数据和应用程序的控制权限。

- 节点漏洞攻击:攻击者通过利用Kubernetes节点上的漏洞,从而获得对节点和其上运行的容器的控制权限。

- 中间人攻击:攻击者通过在网络通信中插入恶意代码,从而获得对Kubernetes集群的访问权限,并窃取敏感信息。

- DOS攻击:攻击者通过发送大量的请求,使Kubernetes集群的资源耗尽,从而导致集群无法正常运行,影响服务的可用性。

为了保护Kubernetes集群,我们需要采取以下策略:

- 使用最佳安全实践:Kubernetes有多种安全功能,包括访问控制、认证和授权、网络策略等,可以帮助保护集群的安全性。因此,我们需要采用最佳安全实践来保护Kubernetes集群,并根据需要进行必要的配置和调整。

- 安全更新和补丁:Kubernetes社区不断更新和改进平台,以修复已知漏洞和弱点,因此我们需要及时更新和应用Kubernetes版本和补丁,以确保集群的安全性。

- 安全审计和监测:对Kubernetes集群进行持续的安全审计和监测,以及时发现和修复漏洞和安全问题,并采取相应的安全措施。

- 基础设施安全:Kubernetes集群依赖于底层的基础设施,因此我们需要采取必要的安全措施来保护基础设施的安全性,包括网络安全、身份验证和访问控制、加密和防火墙等。

- 安全意识和培训:通过加强管理员和用户的安全意识教育和培训,提高他们的安全意识和知识,从而减少人为疏忽和错误,保护Kubernetes集群的安全性。

- 常见的Kubernetes威胁

- 1.软件漏洞

Kubernetes本身作为一个开源软件,也难免会存在漏洞。攻击者可以利用这些漏洞获取权限、执行代码等,从而攻击整个集群。例如,2018年发现的上文提到的"Kubernetes可信度劫持"漏洞。

2.密码弱点

密码弱点是很多安全事件的根源。如果Kubernetes的密码不够强大或者存在默认密码,攻击者可以轻松地获取访问权限并在集群内进行恶意活动。例如,2020年发现的Kubernetes控制面板的默认凭证为admin/admin,这意味着攻击者可以通过简单的暴力破解获取管理员权限。

3.访问控制配置不当

访问控制配置不当是指管理员未正确配置或管理Kubernetes的访问控制策略。例如,未正确限制API服务器的访问,或者未正确配置角色和权限。这种情况下,攻击者可以利用未经授权的访问权限获取敏感信息或执行命令,例如上文提到的"Kubernetes未经授权访问漏洞"。

4.恶意容器

恶意容器是指攻击者在Kubernetes集群中部署的恶意容器。攻击者可以将恶意代码编写到容器镜像中,并通过Kubernetes的容器调度器将其部署到集群中。这些恶意容器可能会在运行时窃取敏感数据、执行恶意代码、篡改服务配置等,例如2019年发现的Kubernetes的Docker Hub漏洞事件。

5.拒绝服务攻击

拒绝服务攻击(DDoS)是指攻击者通过向Kubernetes服务发送大量请求来耗尽集群的资源,导致整个服务不可用。攻击者可以通过不断地发送请求来占用资源,使得集群无法正常工作。例如,2018年曾发生过一次针对Kubernetes API服务器的DDoS攻击,使得整个服务停机数个小时。

以上是Kubernetes威胁来源的详细说明和案例说明。要保护Kubernetes集群免受这些威胁,需要采用一系列的策略和措施,包括加强访问控制、修补漏洞、加密通信、监控行为等。这些措施将在下文中进行说明。

- 四、Kubernetes攻击面描述

Kubernetes攻击面主要包括以下方面:

1.攻击Kubernetes API服务器

攻击者可以通过API服务器的漏洞获取敏感信息或者执行命令。常见的漏洞包括未经授权的访问、认证绕过、代码注入等。例如2019年曝光的“Kubernetes未经授权访问漏洞”就是一种常见的API服务器漏洞。攻击者可以通过该漏洞访问Kubernetes API服务器,获取敏感信息或者执行命令。

2.攻击etcd

etcd存储着Kubernetes集群的所有配置信息,包括工作负载、服务、节点等。攻击者可以通过攻击etcd获取集群中的所有信息。攻击etcd的方式包括未经授权的访问、认证绕过、代码注入等。例如2021年曝光的“Kubernetes etcd权限提升漏洞”就是一种攻击etcd的漏洞。攻击者可以通过该漏洞提升etcd的权限,获取etcd中存储的所有信息。

3.攻击Kubernetes Node

攻击者可以通过攻击Kubernetes Node获取Node上的所有信息、容器和工作负载。常见的攻击方式包括未经授权的访问、认证绕过、容器逃逸等。例如2020年曝光的“Kubernetes节点访问控制漏洞”就是一种攻击Kubernetes Node的漏洞。攻击者可以通过该漏洞绕过节点的访问控制机制,访问Node上的所有信息和容器。

4.恶意容器

恶意容器可以用于窃取敏感信息、执行攻击等。攻击者可以通过漏洞或者认证绕过的方式向Kubernetes集群中注入恶意容器。例如2022年曝光的“Kubernetes容器逃逸漏洞”就是一种恶意容器攻击的漏洞。攻击者可以通过该漏洞从容器中逃逸,获取容器中的敏感信息或者控制宿主机。

总之,Kubernetes的攻击面非常广泛,攻击者可以从多个方面入手攻击集群。因此,Kubernetes集群的安全防护需要综合考虑,采取多层次的安全措施。

- 保护K8S集群有效策略

为了保护Kubernetes集群,我们需要采取一系列措施,包括但不限于以下几个方面:

1.更新和维护Kubernetes组件

Kubernetes组件的安全漏洞可能会被黑客利用,因此我们需要及时更新和维护Kubernetes组件,以确保它们是最新版本并且没有漏洞。我们可以使用自动化工具来帮助我们管理更新和维护,例如使用Kubernetes Operator或者运维工具,如Helm、Ansible等。

2.加强访问控制

Kubernetes支持多种访问控制机制,如基于角色的访问控制(RBAC)、网络策略、安全上下文等。我们可以使用这些机制来限制不同用户的权限,从而避免未授权访问。例如,我们可以为不同的用户或服务配置不同的角色和权限,以确保他们只能访问他们所需的资源。此外,我们还可以使用网络策略来限制网络流量,以确保只有授权的流量才能进入或者离开Kubernetes集群。

3.使用安全镜像

我们应该只使用安全、可信的容器镜像,并避免使用来路不明的容器镜像。我们可以使用Docker Trusted Registry或者其他类似的容器镜像仓库来存储和管理我们的容器镜像,并定期更新和维护这些镜像。此外,我们还可以使用容器镜像扫描工具来检测容器镜像中的漏洞和恶意软件。

4.加强通信加密

Kubernetes集群中的通信需要加密,以避免敏感数据被黑客窃取。我们可以使用TLS或者IPSec等加密方式来保证通信的安全性。此外,我们还可以使用Network Policy来限制网络流量,以确保只有加密的流量才能进入或者离开Kubernetes集群。

5.加强监控和日志记录

及时检测异常行为并记录日志,有助于及时发现和应对安全事件。我们可以使用日志收集工具来收集Kubernetes集群中的日志,并使用安全监控工具来监测和检测异常行为。例如,我们可以使用Prometheus、Grafana等工具来监控Kubernetes集群的健康状况,并使用ELK、EFK等工具来收集和分析日志,以及应对安全事件。

6.进行定期的漏洞扫描和安全评估

定期对Kubernetes集群进行漏洞扫描和安全评估,及时发现潜在的安全隐患并加以解决。

7.限制Kubernetes API服务器的访问

可以限制API服务器的公网访问,仅允许受信任的IP或者CIDR范围进行访问。此外,可以使用网络隔离的方式限制API服务器的访问。

8.使用网络策略限制流量

通过使用网络策略,我们可以限制集群中的流量,只允许授权的流量进行访问。网络策略可以通过定义规则来控制流量,例如限制Pod之间的通信、限制来自指定IP的流量等。

9.使用安全策略

可以为Pod、容器、用户等设置安全策略,从而限制它们的权限。例如,我们可以设置容器的运行用户、运行权限等,避免容器执行恶意操作。

10.进行灾备和容错的规划和实践

Kubernetes集群应该具有灾备和容错能力,例如自动扩缩容、备份和恢复等功能。在Kubernetes集群的规划和实践中,我们需要考虑这些方面,确保集群可以在各种情况下保持高可用性和可靠性。

总之,保护Kubernetes集群的安全是一个复杂而细致的工作,需要全面的安全策略和实践。通过上述策略的应用,可以显著提升Kubernetes集群的安全性,确保应用和数据的安全可靠性。

465

465

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?