CTFHUB 信息泄露题目 备份文件下载

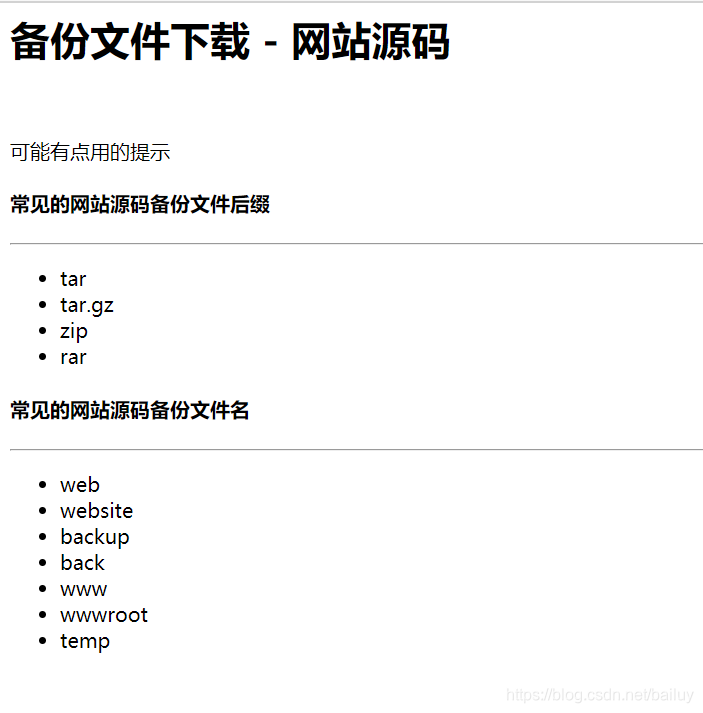

1.网站源码

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

我们用dirsearch工具对它扫描一下

在dirsearch文件中打开终端,输入命令

python3 dirsearch.py -u http://challenge-91f1f5e6a791ab02.sandbox.ctfhub.com:10080/ -e *

扫描完之后可以发现有www.zip

我们访问它,

进去之后他会自动让你下载www.zip这个压缩包,我们把它下载一下

打开之后会看到这三个东西

我们打开这个flag的文件,然而并没有flag

打开另外两个也不行,我们就直接访问这个flag如下图

打开之后果然看到了flag

2.bak文件

有些时候网站管理员可能为了方便,会在修改某个文件的时候先复制一份,将其命名为xxx.bak。而大部分Web Server对bak文件并不做任何处理,导致可以直接下载,从而获取到网站某个文件的源代码

这是题目给的提示,告诉我们flag在index.php里面,我们直接访问

1.用curl命令访问,得到flag

2.用网页直接访问,它会自动下载一个文件,打开之后,得到flag

3.vim缓存

百度了一下这个题的知识点

在使用vim时会创建临时缓存文件,关闭vim时缓存文件则会被删除,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容

以 index.php 为例:第一次产生的交换文件名为 .index.php.swp

再次意外退出后,将会产生名为 .index.php.swo 的交换文件

第三次产生的交换文件则为 .index.php.swn

根据提示,我们访问一下index.php.swp,这里要注意,因为swp这类文件是隐藏文件,所以调用它的时候前面要加一个点

它会自动下载一个文件,我们把它放到linux系统中进行操作,并把它名字后面的swp删掉,重命名为index.php

使用命令 vim index.php

按R进行恢复,这里我之前恢复过了,所以报错了,正常恢复之后就可以看到flag了。

或者将index.php.swp(就是自动下载的那个文件)放到linux里面,使用命令

vim -r index.php.swp也可以

4. .DS_Store

.DS_Store 文件利用 .DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

我们直接访问这个隐藏文件

它会自动下载一个文件,把它放到linux系统下打开

可以看到这里面的提示,有一个txt的文件,里面有flag,我们用浏览器去访问这个文件

得到flag

3115

3115

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?