一、论高级威胁的本质和攻击力量化研究,持续更新

http://www.vxjump.net/files/aptr/aptr.txt

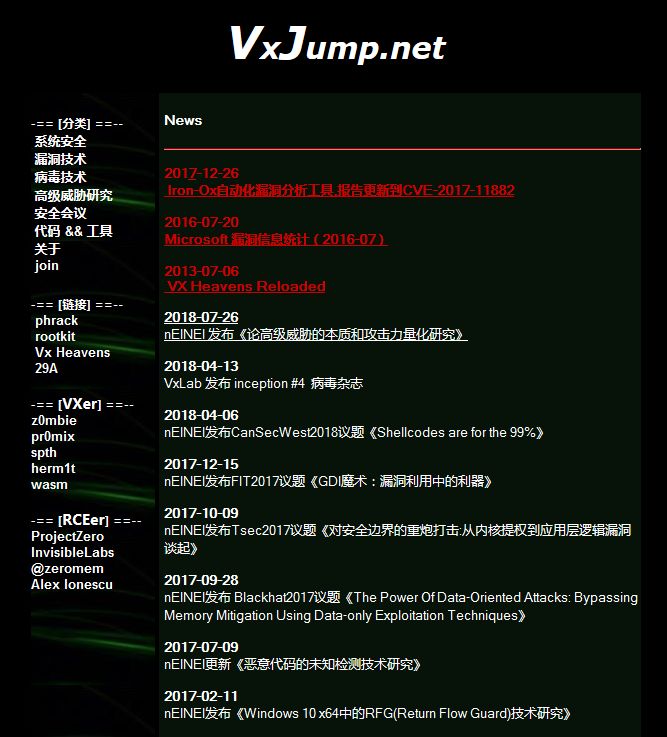

其中老前辈的博客中干货极多

二、

来自星球内同学@litdou 分享

Qakbot逆向分析

https://www.vkremez.com/2018/07/lets-learn-in-depth-reversing-of-qakbot.html

三、

受Windows可执行文件感染的Google Play应用程序

链接:https://researchcenter.paloaltonetworks.com/2018/07/unit42-hidden-devil-development-life-cycle-google-play-apps-infected-windows-executable-files/

主要内容,APK中嵌入了恶意的windows二进制文件,名称包括“Android.exe”,“my music.exe”,

“COPY_DOKKEP.exe”,“js.exe”,“gallery.exe”,“images.exe”,“msn.exe”和“css.exe” ”。

恶意PE文件在Windows系统上执行时会产生以下活动:

a.在Windows系统文件夹中创建可执行文件和隐藏文件,包括复制自身

b.更改Windows注册表以在重新启动后自启动

c.试图长时间挂起

d.通过端口8829与IP地址87.98.185.184进行可疑的网络连接

相关文章:受恶意IFrame影响的Google Play应用

https://researchcenter.paloaltonetworks.com/2017/03/unit42-google-play-apps-infected-malicious-iframes/

这篇提及的是服务器中html文件被感染,导致android 的webview在加载html的时候会执行其中的恶意vbscript脚本

四、

cve-2017-6884, 2014-9094.2015-2280,2008-0148,2008-0149,NUUOMultiple OS Command Injection Vulnerabilities poc & payload

五、

最后分享一个ppt,尾页的github资源挺不错的

圈内今天还有一个APT情报,太敏感就不发出来了哈。。

2792

2792

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?