涉及到JBoss不合理配置时,可以非授权访问jmx-console,这样就可以部署恶意war文件,得到JBoss服务器的webshell,进而可以进一步渗透得到服务器权限乃至内网漫游。

关于JBoss配置不当的攻击思路,网络上有许多相关的资料。可以参照链接:http://drops.wooyun.org/papers/178和http://www.hack80.com/thread-22662-1-1.html。涉及到部署war包时,有的是在eclipse中进行操作,其实在命令行下也是可以进行的。既然只是部署webshell,那就用最简单的命令行下的操作吧。

其实这个网上也有很多资料。我只是收集下,自己做个笔记,方便日后查看。准备部署的war文件需要包含*.jsp文件和一个WEB-INF的文件夹,其中WEB-INF文件夹要包含一个web.xml的文件。其格式可以参照如下:

<?xml version="1.0" ?><web-app xmlns="http://java.sun.com/xml/ns/j2ee"xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://java.sun.com/xml/ns/j2ee/web-app_2_4.xsd"version="2.4"><servlet><servlet-name>JspSpy Shell</servlet-name><jsp-file>/JspSpy.jsp</jsp-file></servlet></web-app>

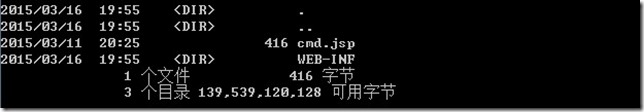

在命令行下,进入需要打包的目录,如下图所示:

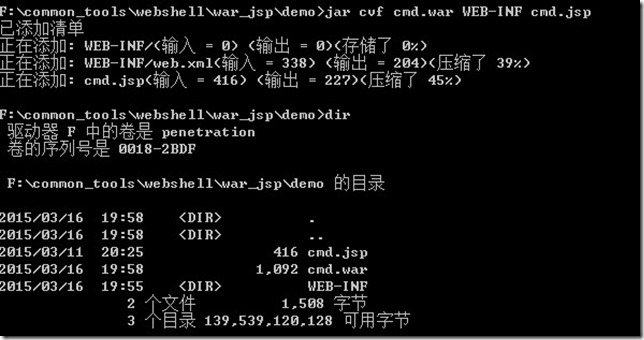

接下来,执行jar命令,格式为:

jar cvf 打包文件名称 要打包的目录 打包文件保存路径

如下图所示:

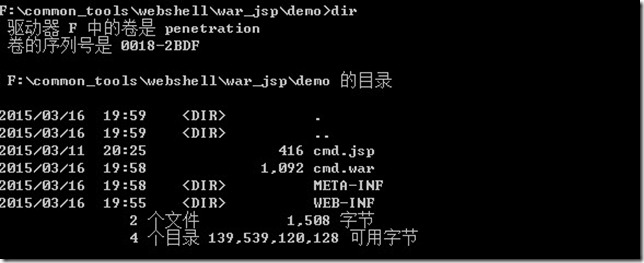

解压命令自然就是:

jar xvf cmd.war

如下图所示:

好了,到此为止。这个比在eclipse下面打包要简单。

7866

7866

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?