1.下面分析一下机房801和803的网络拓扑结构,并且分析一下这两个实验室在整个校园网中的网络拓扑结构中的位置,因为没有去花时间研究实际的情况并取得实际的数据,所以这里只是做简单的分析。

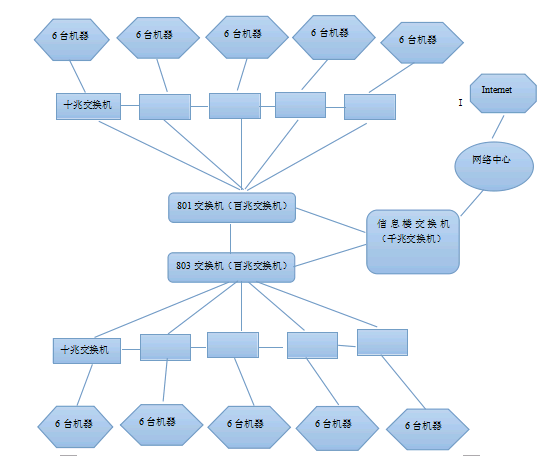

首先,两个机房各有5*6 = 30台机器,每六个用一个交换机连接在一起,然后五个交换机分别又连接到机房的一个总的交换机上,这个总的交换机最终会连接到整个信息楼的交换机上。如下图所示:

801和803机房各自构成两个局域网,连接到信息楼的交换机上,最后由网络中心连接的因特网提供连接外网的服务。

2.实验室IP地址分配

| 实验室 | 网络地址 | 名称 | 描述 |

| 801实验室 | 192.168.0.0/24 | Valan1 | 局域网 |

| 803实验室 | 192.168.1.0/24 | Valan2 | 局域网 |

本文分析了801和803机房的网络拓扑结构,每个机房30台机器通过交换机组连接,形成局域网,并接入信息楼总交换机,最终连接到网络中心以提供外网服务。

本文分析了801和803机房的网络拓扑结构,每个机房30台机器通过交换机组连接,形成局域网,并接入信息楼总交换机,最终连接到网络中心以提供外网服务。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5410

5410

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?