一种是直接使用incognito.exe工具

另一种则是使用msf,这里讲解下msf的incognito利用

在kali上先生成一个木马

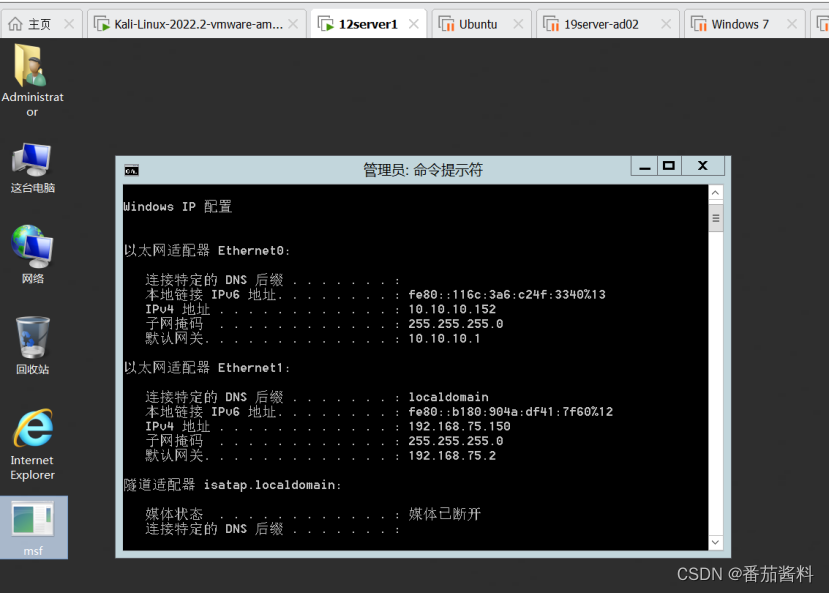

然后放到12server1上

然后在kali上开启监听

在12server1上启动木马

成功反弹shell

使用我们的incognito模块

命令:

use incognito #加载incognito

list_tokens -u #列出AccessToken

可以看到成功输出token,但其实是有域内用户test的,那么我们用域用户test重新登陆一下12server1,再注销登录本地administrators

但是还是没有,待询问

接着来吧

我们利用system系统的token来登录系统用户

命令:

getuid #查看当前token

impersonate_token “NT AUTHORITY\SYSTEM” #模拟system用户,getsystem即可实现该命令,如果要模拟其他用户,将token名改为其他用户即可

使用这个命令即可回到本地用户,也就是之前的token

除了这种方法我们还能从进程中窃取token,首先使用ps命令列出进程,查看进程用户使用steal_token pid窃取令牌就有对应的权限

比如窃取这个进程,从而达到NT AUTHORITY\SYSTEM

可以成为了系统system权限,当然有时候会显示权限不够

完结

本文介绍了如何通过Metasploit框架中的Incognito模块进行权限提升,包括生成木马、反弹shell,使用AccessToken、模拟系统用户和进程间token窃取。详细展示了如何利用这些技术获取NT AUTHORITYSYSTEM权限。

本文介绍了如何通过Metasploit框架中的Incognito模块进行权限提升,包括生成木马、反弹shell,使用AccessToken、模拟系统用户和进程间token窃取。详细展示了如何利用这些技术获取NT AUTHORITYSYSTEM权限。

806

806

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?