文件上传原理

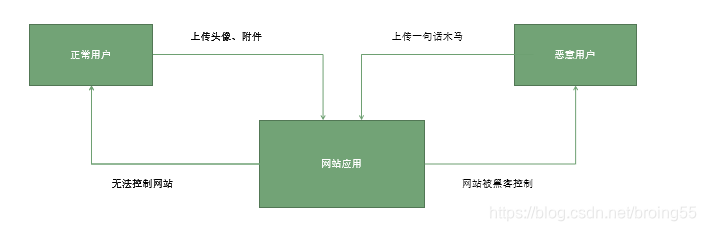

在文件上传的功能处,若服务端脚本语言未对上传的文件进行严格验证和过滤,导致恶意用户上传恶意的脚本文件时,就有可能获取执行服务端命令的能力,这就是文件上传漏洞。

文件上传漏洞高危触发点

相册、头像上传

视频、照片分享

附件上传(论坛发帖、邮箱)

文件管理器

存在文件上传功能的地方都有可能存在文件上传漏洞,比如相册、头像上传,视频、照片分享。论坛发帖和邮箱等可以上传附件的地方也是上传漏洞的高危地带。另外像文件管理器这样的功能也有可能被攻击者所利用值得注意的是,如果移动端也存在类似的操作的话,那么相同的原理,也存在文件上传漏洞的风险。

文件上传流程及原理-前端表单

<html>

<body>

<form action="upload_file.php" method="post"

enctype="multipart/form-data">

<label for="file">Filename:</label>

<input type="file" name="file" id="file" />

<br />

<input type="submit" name="submit" value="Submit" />

</form>

</body>

</html>

其中

"upload_file.php"规定了处理上传数据的后台php脚本文件。

"method" 规定上传的方法为post方法

"enctype"规定了上传数据的编码方式,

multipart/form-data表示不进行编码,文件上传的表单一般采用这种

为了防御文件上传漏洞的产生,需要在服务端做严格的防护,因为浏览器、客户端传回的数据并不可信任。首先是第一道防线,文件类型检测,上传的文件需要经过严格的文件类型检测防止上传的文件是恶意脚本。

上传之后的文件要进行重命名。

如果上传的文件是图片类型,可以选择使用重绘图的方式对图片进行保存,但是这种方式会对服务端性能稍有影响

最后,文件上传的目录不可赋予可执行权限,可以使用BOS这样的云存储服务,当然最方便的还是使用BOS这样现成的云存储服务

文件上传流程及原理-后端处理

<?php

if ($_FILES["file"]["error"] > 0)

{

echo "Error: " . $_FILES["file"]["error"] . "<br />";

}

else

{

echo "Upload: " . $_FILES["file"]["name"] . "<br />";

echo "Type: " . $_FILES["file"]["type"] . "<br />";

echo "Size: " . ($_FILES["file"]["size"] / 1024) . " Kb<br />";

echo "Stored in: " . $_FILES["file"]["tmp_name"];

}

if (file_exists("upload/" . $_FILES["file"]["name"]))

{

echo $_FILES["file"]["name"] . " already exists. ";

}

else

{

move_uploaded_file($_FILES["file"]["tmp_name"],

"upload/" . $_FILES["file"]["name"]);

echo "Stored in: " . "upload/" . $_FILES["file"]["name"];

}

?>

服务器拿到上传的文件数据之后,会先将其存为一个临时文件,由$_FILES这个全局变量调取使用。$_FILES里面有很多文件对应的属性type'表示上传文件的文件类型'name'表示长传文件的文件名'size'表示长传文件的文件大小'tmp_name'表示临时文件的存储位置通过对这些属性进行判断与限制,可以控制文件上传的类别,大小等.......

1005

1005

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?