1、OSPF邻居认证概述

链路是路由器接口的另一种说法,因此OSPF也称为接口状态路由协议。OSPF通过路由器之间通告网络接口的状态来建立链路状态数据库,生成最短路径树,每个OSPF路由器使用这些最短路径构造路由表。

OSPF认证分为区域认证与接口认证,当

使用区域认证方式时,一个区域中所有的路由器在该区域下的认证模式和密码必须一致,不一致则无法建立OSPF邻居关系;

使用接口认证方式时,相邻的路由器之间需要设置同样认证模式和密码,不一致则无法建立OSPF邻居关系,

注意:接口认证方式的优先级要高与区域认证方式,也就是当相邻的路由器同时使用区域认证与接口认证时,如果接口认证不通过,即使区域认证通过也无法建立OSPF邻居关系。

2、OSPF基础

为了安全的原因,可以在相同OSPF区域的路由器上启用身份验证的功能,只有经过身份验证的同一区域的路由器才能互相通告路由信息。在默认情况下OSPF不使用区域验证。

通过两种方法可启用身份验证功能:纯文本身份验证、消息摘要(md5)身份验证。

1)纯文本身份验证传送的身份验证口令为纯文本,它会被网络探测器确定,所以不安全,不建议使用。

2)消息摘要(md5)身份验证在传输身份验证口令前,要对口令进行加密,所以一般建议使用此种方法进行身份验证。

使用身份验证时,区域内所有的路由器接口必须使用相同的身份验证方法。为起用身份验证,必须在路由器接口配置模式下,为区域的每个路由器接口配置口令。

1.接口和区域启用不同类型的认证,则接口强!

例如,两台邻居路由器,通过串口互联,同时对区域启用密文认证,在一台路由的串口启用明文认证,另一台串口不启用任何认证。则邻居关系无法建立!

2.接口和区域起用相同类型的认证,则区域强!

例如,区域启用密文认证,一端接口起也用密文认证,另一端任何认证都不起,邻居关系能建立!

(1)OSPF认证

OSPF认证:在直连的邻居或邻接之间,配置身份核实秘钥来保障邻居、邻接间数据沟通的安全性。

OSPF支持报文验证功能,只有通过验证的报文才能接收,否则将不能正常建立邻居关系。

OSPF认证在OSPF header包头格式中,认证的类型:

1.null --type=0 2.明文 —type=1 3.密文 --type=2

3、OSPF协议认证方式

接口认证优于区域认证。

OSPF认证总结:

接口认证只跟相应的接口做;

虚链路认证也是一种特殊的接口认证;

区域认证是所在相应区域的接口认证;

虚链路属于区域0;

区域0认证,虚链路必须做认证或者有段虚链路的路由器做区域0的认证;

虚链路做认证。区域0不需要做认证。

(1)接口认证(Interface Authentication)

这是对每一个OSPF接口进行验证的基本级别。当接口启用认证时,只有那些配置了正确的密码或共享密钥的邻居路由器才能与其建立邻接关系。

接口认证主要用于防止未授权的设备接入网络,并且对于每个接口都是独立设置的。

接口认证只跟相应的接口做,如果同时配置了接口认证和区域认证时,优先使用接口建立OSPF邻居。

(2)区域认证(Area Authentication)

在OSPF中,认证可以扩展到更高级别的区域(Area)。如果区域被设置为使用认证,那么所有进出该区域的路由信息都会经过验证。这意味着即使两个路由器之间没有直接连接,只要它们都位于同一个区域且区域被认证,它们之间的通信也会受到保护。

一个区域中所有的路由器在该区域下的认证模式和口令必须一致;

区域认证是所在相应区域的接口认证;

区域0认证,虚链路必须做认证或者有段虚链路的路由器做区域0的认证;

(3)虚链路认证

是在OSPF设计中用于连接不同物理区域的一种逻辑连接,常用于构建大型网络的连通性。虚链路认证是对这些逻辑连接进行验证,确保只有配置了正确密钥的虚链路才能正常工作,从而维护网络的整体安全性。

相比于区域认证更加灵活,可专门针对某个邻居设置单独的认证模式和密码。

虚链路认证是一种特殊的接口认证。虚链路属于区域0。虚链路做认证,区域0不需要做认证。

4、OSPF认证模式

OSPF认证的三种常见方式:明文认证、MD5认证、SHA-HMAC身份验证。

无认证(null):默认情况下,OSPF的身份验证方法,即不对网络交换的路由信息进行身份验证

简单密码身份验证:也叫明文身份验证

MD5身份验证:MD5密文身份验证

(1)明文认证

明文认证是最简单的一种OSPF认证方式。在明文认证中,OSPF消息中的认证字段以明文形式传输。这意味着任何能够截获OSPF消息的人都可以读取认证字段中的信息。

明文认证的设置相对简单,只需要在OSPF配置中指定认证密码即可。

<Huawei> enable # 进入特权模式

<Huawei> configure terminal # 进入全局配置模式

<Huawei> ospf 1 # 进入OSPF进程

[Huawei-ospf-1] area 0 # 进入区域0配置

[Huawei-ospf-1-area-0.0.0.0] authentication-mode simple # 配置明文认证

[Huawei-ospf-1-area-0.0.0.0] authentication-key <password> # 设置认证密码

请注意,上述命令中的<password>是用于明文认证的密码。

明文认证的安全性很低。攻击者可以轻易获取认证信息,并对网络进行恶意操作。因此,明文认证在实际应用中并不常见,除非在非关键的测试环境中使用。

(2)MD5认证

MD5认证是一种在OSPF中常用的认证方式。使用MD5(Message Digest Algorithm 5)算法对OSPF消息进行哈希运算,生成一个固定长度的哈希值。发送方和接收方都知道预共享的密钥,将其用于计算和验证哈希值。只有在接收方计算出的哈希值与接收到的哈希值匹配时,消息才被接受。

MD5认证提供了更高的安全性,因为攻击者无法轻易地获取到预共享密钥。它在OSPF网络中广泛使用,并提供了基本的安全保护。然而,MD5算法已经被认为是不安全的,因为它容易受到碰撞攻击。因此,随着时间的推移,MD5认证的使用逐渐减少,被更强大的认证机制如SHA-HMAC取代。

<Huawei> enable # 进入特权模式

<Huawei> configure terminal # 进入全局配置模式

<Huawei> ospf 1 # 进入OSPF进程

[Huawei-ospf-1] area 0 # 进入区域0配置

[Huawei-ospf-1-area-0.0.0.0] authentication-mode md5 # 配置MD5认证

[Huawei-ospf-1-area-0.0.0.0] authentication-key 7 <password> # 设置认证密码

请注意,上述命令中的<password>是用于MD5认证的预共享密钥。

(3)SHA-HMAC身份验证

SHA-HMAC(Secure Hash Algorithm-Hash-based Message Authentication Code)是一种基于哈希算法的消息认证码。它使用SHA算法对消息和密钥进行哈希运算,生成一个固定长度的认证码。发送方将认证码添加到OSPF消息中,接收方使用相同的密钥和算法进行计算和验证。

SHA-HMAC身份验证提供了更高的安全性,相较于MD5认证,它具有更强的抗碰撞能力和更长的认证码。SHA算法被广泛认可为安全可靠的哈希算法,并且在许多安全协议和算法中使用。SHA-HMAC是目前推荐使用的OSPF认证机制之一。

<Huawei> enable # 进入特权模式

<Huawei> configure terminal # 进入全局配置模式

<Huawei> ospf 1 # 进入OSPF进程

[Huawei-ospf-1] area 0 # 进入区域0配置

[Huawei-ospf-1-area-0.0.0.0] authentication-mode hmac-sha256 # 配置SHA-HMAC身份验证

[Huawei-ospf-1-area-0.0.0.0] authentication-key-id 1 # 设置密钥ID

[Huawei-ospf-1-area-0.0.0.0] authentication-key hmac-sha256 <password> # 设置密钥

请注意,上述命令中的<password>是用于SHA-HMAC身份验证的密钥。

5、配置

(1)接口认证

1)明文认证:

[huawei] interface GigabitEthernet0/0/1

[r6-GigabitEthernet0/0/1] ip address 24.1.1.4 255.255.255.0

[r6-GigabitEthernet0/0/1] ospf authentication-mode simple cipher huawei

2)密文认证:

[huawei] interface GigabitEthernet0/0/1

[r6-GigabitEthernet0/0/1] ospf authentication-mode md5 1 cipher Huawei //在直连连接的接口上配置,两端的模式、编号、秘钥必须完全一样

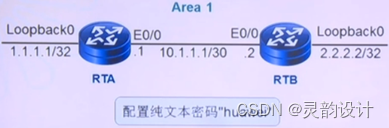

配置OSPF验证

[RTA]router id 1.1.1.1

[RTA]ospf

[RTA-ospf-1]area 1

[RTA-ospf-1-area-0.0.0.1]network 1.1.1.10.0.0.0

[RTA-ospf-1-area-0.0.0.1]network 10.1.1.00.0.0.3

[RTA]interface Ethernet 0/0

[RTA-Ethernet0/0]ospf authentication-mode simple plain huawei

[RTA-Ethernet0/0]quit

(2)区域认证

如果区域认证,该区域下的接口都要认证

1)明文认证:

[r1] ospf 1 router-id 22.1.1.1

[r1-ospf-1] area 0.0.0.1

[r1-ospf-1-area-0.0.0.1] authentication-mode simple cipher huawei

2)密文认证:

[r1] ospf 1 router-id 22.1.1.1

[r1-ospf-1] area 0.0.0.1

[r1-ospf-1-area-0.0.0.1] authentication-mode md5 1 cipher Huawei //将该路由器R1,所有属于区域1的接口全部进行认证

注意:如果区域0认证,存在虚链路时,虚链路也要进行认证

(3)虚链路认证

[r10-ospf-1-area-0.0.0.4]vlink-peer 9.9.9.9 md5 1 cipher 123456

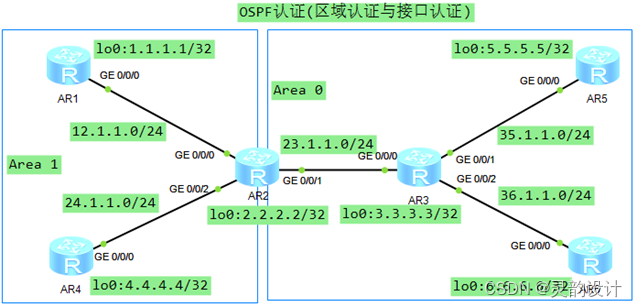

(4)OSPF认证完整实验

1、基本IP地址配置

R1配置: R4配置:

interface GigabitEthernet0/0/0 interface GigabitEthernet0/0/0

ip address 12.1.1.1 255.255.255.0 ip address 24.1.1.1 255.255.255.0

interface LoopBack0 interface LoopBack0

ip address 1.1.1.1 255.255.255.255 ip address 4.4.4.4 255.255.255.255

R5配置: R6配置:

interface GigabitEthernet0/0/0 interface GigabitEthernet0/0/0

ip address 35.1.1.5 255.255.255.0 ip address 36.1.1.6 255.255.255.0

interface LoopBack0 interface LoopBack0

ip address 5.5.5.5 255.255.255.255 ip address 6.6.6.6 255.255.255.255

R2配置: R3配置:

interface GigabitEthernet0/0/0 interface GigabitEthernet0/0/0

ip address 12.1.1.2 255.255.255.0 ip address 23.1.1.3 255.255.255.0

interface GigabitEthernet0/0/1 interface GigabitEthernet0/0/1

ip address 23.1.1.2 255.255.255.0 ip address 35.1.1.3 255.255.255.0

interface GigabitEthernet0/0/2 interface GigabitEthernet0/0/2

ip address 24.1.1.2 255.255.255.0 ip address 36.1.1.3 255.255.255.0

interface LoopBack0 interface LoopBack0

ip address 2.2.2.2 255.255.255.255 ip address 3.3.3.3 255.255.255.255

2、区域配置区域宣告

R1配置: R4配置:

ospf 1 router-id 1.1.1.1 ospf 1 router-id 4.4.4.4

area 0.0.0.1 area 0.0.0.1

network 1.1.1.1 0.0.0.0 network 4.4.4.4 0.0.0.0

network 12.1.1.0 0.0.0.255 network 24.1.1.0 0.0.0.255

R5配置: R6配置:

ospf 1 router-id 5.5.5.5 ospf 1 router-id 6.6.6.6

area 0.0.0.0 area 0.0.0.0

network 5.5.5.5 0.0.0.0 network 6.6.6.6 0.0.0.0

network 35.1.1.0 0.0.0.255 network 36.1.1.0 0.0.0.255

R2配置: R3配置:

ospf 1 router-id 2.2.2.2 ospf 1 router-id 3.3.3.3

area 0.0.0.0 area 0.0.0.0

network 2.2.2.2 0.0.0.0 network 3.3.3.3 0.0.0.0

network 23.1.1.0 0.0.0.255 network 23.1.1.0 0.0.0.255

area 0.0.0.1 network 35.1.1.0 0.0.0.255

network 12.1.1.0 0.0.0.255 network 36.1.1.0 0.0.0.255

network 24.1.1.0 0.0.0.255

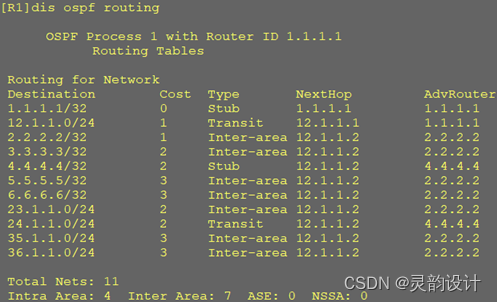

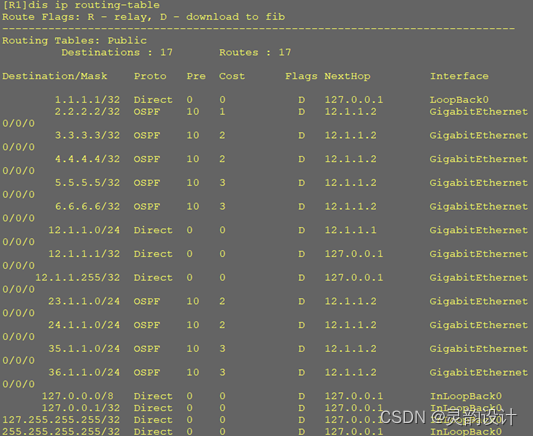

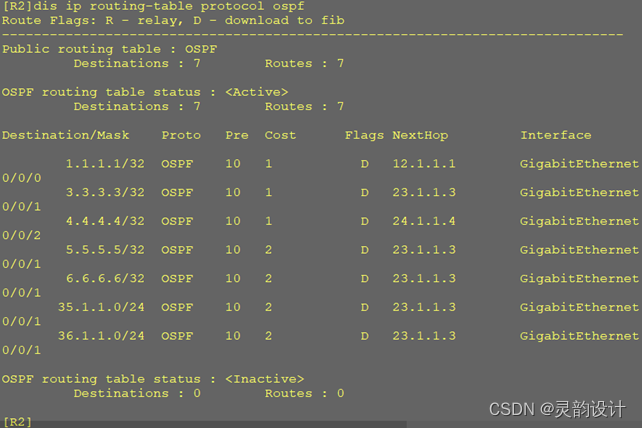

3、测试路由之间互通性、区域互通性

4、区域认证配置

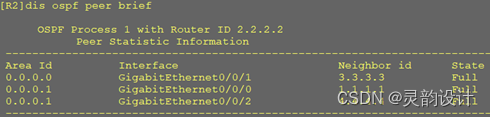

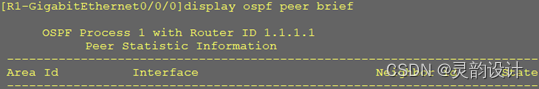

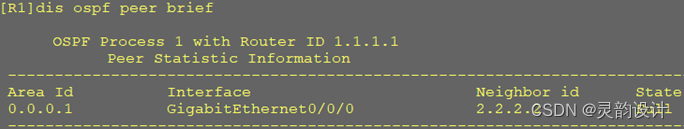

在区域0和区域1内所有路由器未配置区域认证,查看邻居状态(下左图)

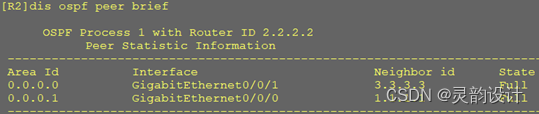

进入区域1和区域0,在所有的路由器上进行认证的配置。R1\R2\R3\R4\R5\R6略。全部配完区域认证后,邻居状态与未配之前是一样的(上左图)。如果只配了部分认证,(上右图)邻居建立不完整。

Ospf 1 Arer 1

ospf authentication-mode simple cipher huawei

5、接口认证配置

R1配置: R2配置:

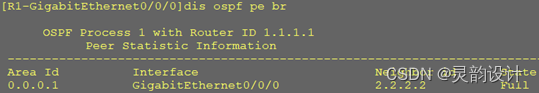

R1、R2未配置接口认证,查看邻居状态(下左图)

R1配置: R2配置:

interface GigabitEthernet0/0/0 R1配置认证,R2未配置接口认证,查看邻居状态(上右图),不能建立邻居。

ospf authentication-mode simple cipher huawei

R1配置: R2配置:

interface GigabitEthernet0/0/0 interface GigabitEthernet0/0/0

ospf authentication-mode simple cipher Huawei ospf authentication-mode simple cipher huawei

R1、R2全部配置接口认证,查看邻居状态(下图),可以重新建立邻居。

整个华为数通学习笔记系列中,本人是以网络视频与网络文章的方式自学的,并按自己理解的方式总结了学习笔记,某些笔记段落中可能有部分文字或图片与网络中有雷同,并非抄袭。完处于学习态度,觉得这段文字更通俗易懂,融入了自己的学习笔记中。如有相关文字涉及到某个人的版权利益,可以直接联系我,我会把相关文字删除。【VX:czlingyun 暗号:CSDN】

1243

1243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?