1.下载网址

2.使用

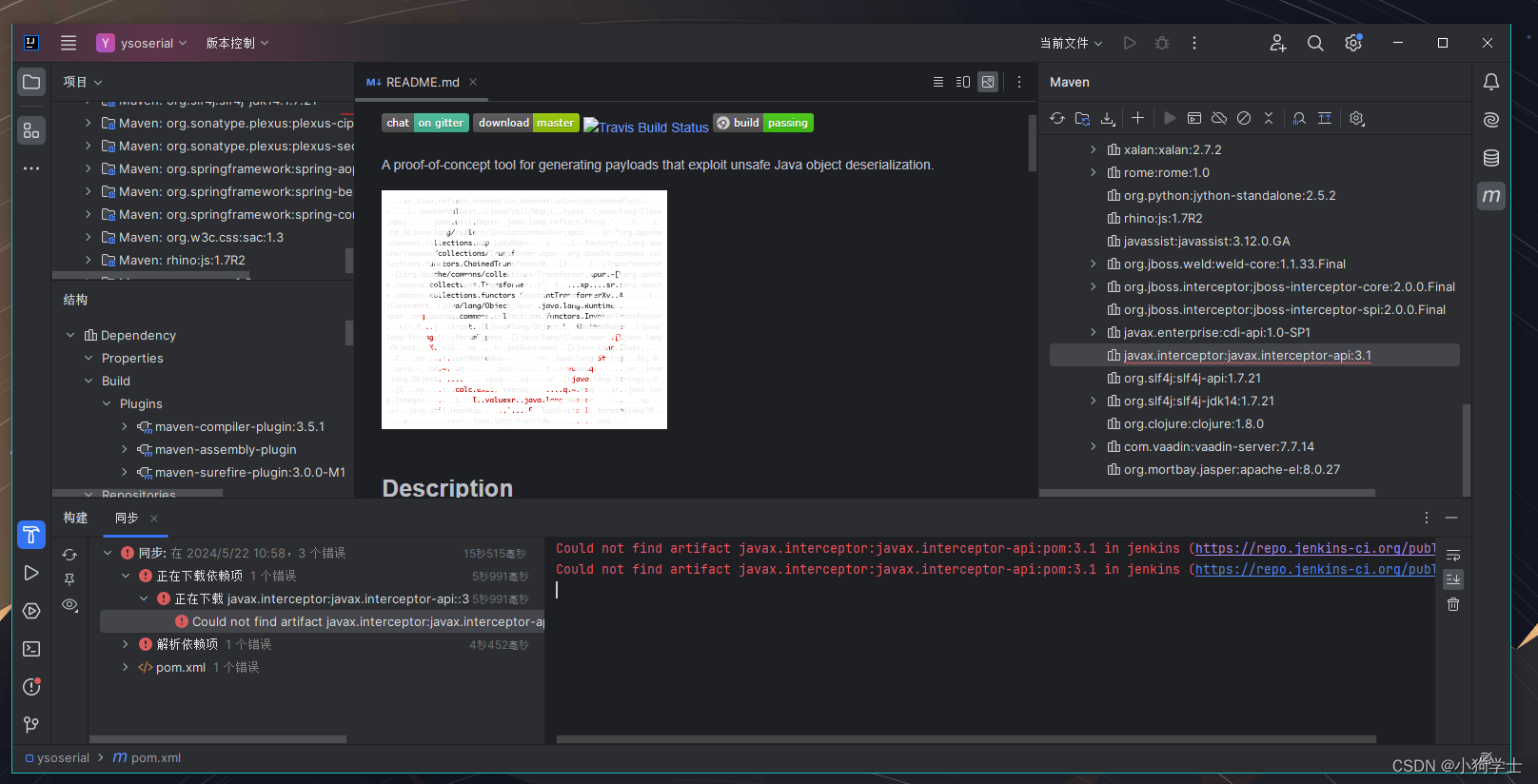

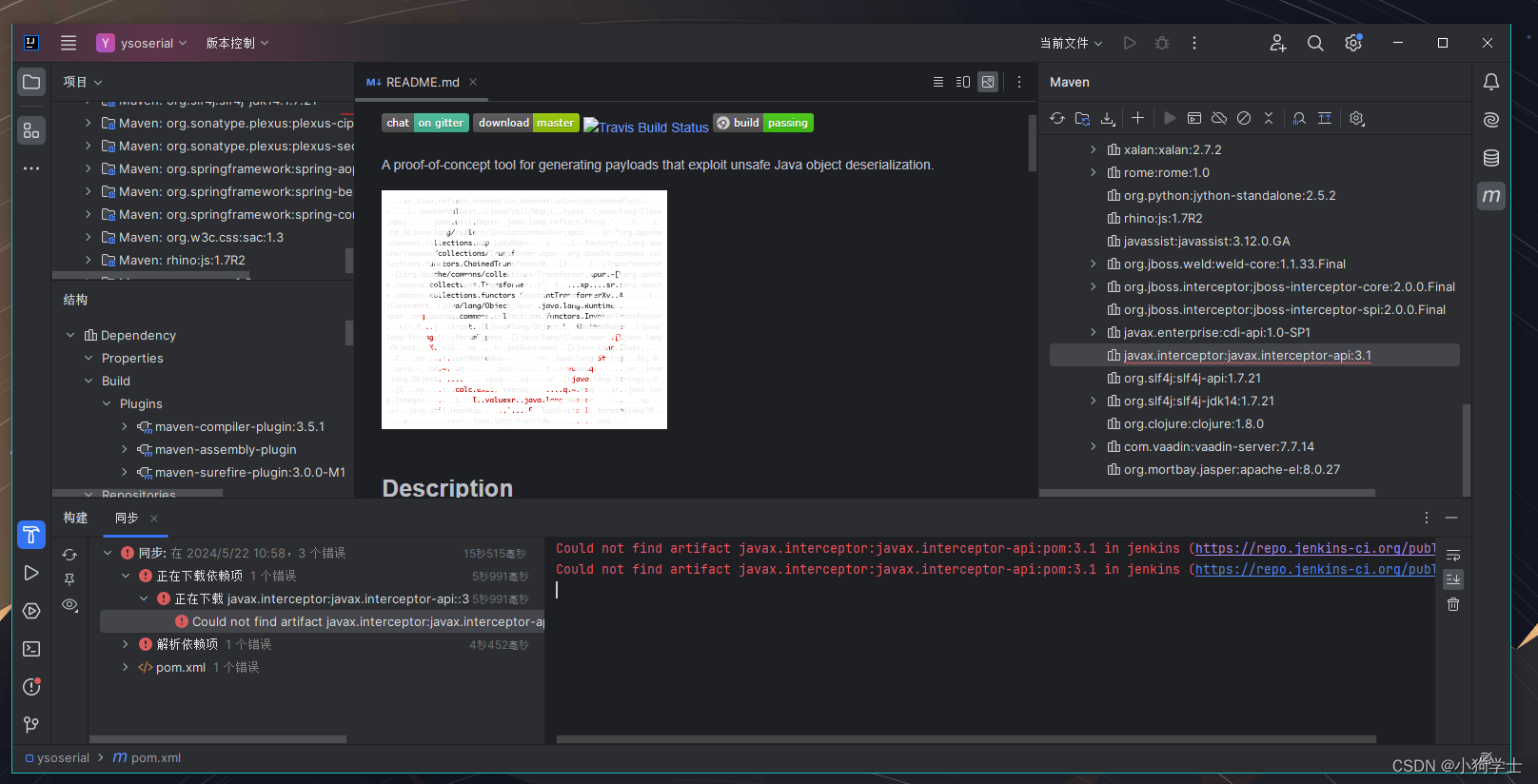

因为要用java打开jar格式的,所以如果下的是源文件,还需要打包,我试了试,我这个报错了,我也不知道哪里有问题

所以我的建议是直接下载jar版本的

网址拖到下面就可以直接下载

如果不报错可以自己试试打包的工作,说不定以后还有用到

然后直接用java去运行就可以了

1.下载网址

2.使用

因为要用java打开jar格式的,所以如果下的是源文件,还需要打包,我试了试,我这个报错了,我也不知道哪里有问题

所以我的建议是直接下载jar版本的

网址拖到下面就可以直接下载

如果不报错可以自己试试打包的工作,说不定以后还有用到

然后直接用java去运行就可以了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?