题目详情如下:

看到题目我还以为只能用linux环境去破解。结果发现还是好简单呀。(其实不简单,最后还是用了linux)

启动靶场,显示如下图:

直接右键查看网页源代码,flag出来。

或者用burp suite查看,发现的响应包里也有flag,如图:

(看到这里我以为做完了,就觉得简单,其实不然。)

发现花括号中有=号,推测是base64编码加密。先尝试直接拷贝过去,果然提示不对。再用base64解码,结果如下图:

一看就感觉不是的,之后复制过去也提示不对。

那这时怎么做呢?

一般可以进行网站的扫描,用dirsearch。

首先我在kali里面查看是否有dirsearch,直接在终端中输入:dirsearch。提示我没有找到,是否要安装。

按y进行安装。

安装完成后,输入 “dirsearch -u 网址 ”,具体如下图

运行结果如下图:

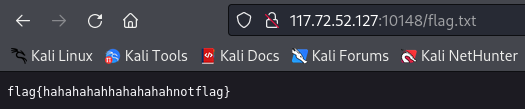

里面有一个flag.txt。

查看flag.txt:

发现不是的。

继续查看,感觉.git的文件很可疑。这个是一个版本备份的数据。让我们查看一下:

查看了HEAD和config两个文件,没有发现异常。然后想查看各个文件夹的内容。

这时了解一下.git目录中一般有什么:

看起来就是config和logs可能性较大。config之前看过没有什么异常,于是点进logs里面去看,里面有一个HEAD文件。

看起来就是config和logs可能性较大。config之前看过没有什么异常,于是点进logs里面去看,里面有一个HEAD文件。

点击查看详情,如下图:

看来flag就在logs文件夹中。于是想着把文件夹down下来。

这里使用kali自带的wget将网站的git目录文件down下来。

输入:

wget -r http://117.72.52.127:10148/.git其中 -r 是递归下载。

之后在home目录下,可以看到下载下来的文件夹。

文件夹点开是下列内容:

切换到此文件夹中:

cd /home/kali/117.72.52.127:10148查看当前分支的引用日志。

git reflog结果,发现当前分支有提交过7次:

我们再次查看每次内容的对比:

git show HEAD@{num}

其中num是第几次提交。

我们从第一次开始看

第二次提交的信息:

第三次提交的信息:

第四次提交的信息:

最开始,新文件提交的信息:

看起来,第四次的flag是最像的,于是试一下,终于成功。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?