前言

一道简单的SSTI题。

SSTI:服务端模板注入是由于服务端接收了用户的输入,将其作为 Web 应用模板内容的一部分,在进行目标编译渲染的过程中,执行了用户插入的恶意内容,因而导致了敏感信息泄露、代码执行、GetShell 等问题。

STEP1-收集下有用的信息

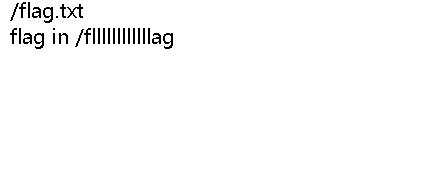

打开后发现有三个文件,都打开看看。

提示说flag在flllllllllllllag文件里面。

提示说flag在flllllllllllllag文件里面。

render函数:render函数,能创建html模板。

render函数:render函数,能创建html模板。

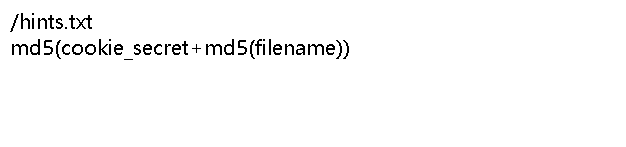

写了如何算出文件的hash值。

写了如何算出文件的hash值。

STEP2-查找cookie值

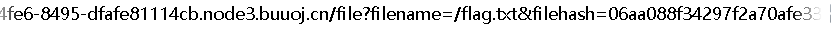

发现这里文件名和hash值户型匹配的。

先尝试下直接打开存有flag的文件。发现错误了。

先尝试下直接打开存有flag的文件。发现错误了。

这就可能存在ssit漏洞了。尝试一下注入{{1}},就发现真的存在这个漏洞了。

这就可能存在ssit漏洞了。尝试一下注入{{1}},就发现真的存在这个漏洞了。

查看cookie值:msg={{handler.settings}},补充:获得环境变量

?msg={{handler.settings}} .

STEP3-用提示信息获得flag

由上面的hash值求解方法就能求出存有flag文件的hash值,也就是/fllllllllllllag的hash(md5加密)加上cookie值再md5加密一次。

就能得到flag值啦!!!

就能得到flag值啦!!!

245

245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?