TCP的六个标志

一、ARP欺骗

ARP欺骗原理在之前的文章中有提及。

假设此时有黑客对我们的电脑进行了arp欺骗,我们此时利用wireshark进行分析。此时发现有许多arp包。这里arp响应的mac地址是在伪造网关mac地址。据此我们也能分析出,mac地址为00:0c:29:83:ad:b1的目标,正在受到arp攻击。

二、SYN半连接扫描。

在信息收集的过程中经常利用SYN半连接扫描来查看内网开放了哪些端口。对此进行流量监控。发现出现了大量的SYN请求而且端口号都不一样。因此我们推断192.168.177.145攻击者在对192.168.177.155进行SYN端口扫描。当回应包中是ACK/SYN时说明端口开放,如果是ACK/RST时说明端口不开放。要是没有响应或者发送了ICMP报文说明该端口被屏蔽了。

查看下端口开放的报文,也就是目标主机上开放了15个端口。

查看下端口开放的报文,也就是目标主机上开放了15个端口。

不开放的端口也就很多了。

不开放的端口也就很多了。

三、FTP爆破

利用hydra进行爆破。这个也有图形化界面,在kali里面的hydra-gtk

命令:hydra -L user.txt -P pass.txt ftp://192.168.47.133 -s 2121 -e nsr -t 1 -vV

命令详解:

-R 根据上一次进度继续破解

-S 使用SSL协议连接

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)可以代替-l username -p password

-o 输出文件

-t 指定多线程数量,默认为16个线程

-vV 显示详细过程

server 目标IP

service 指定服务名(telnet ftp pop3 mssql mysql ssh ssh2…)

不断地请求登录,密码错误。

密码正确,右键追踪tcp流,发现是明文传输的,这样特别不安全,如果黑客能截取这个数据包就能获得明文传输的账号和密码。可以使用sftp协议进行连接,s:ssh协议,会进行加密。

密码正确,右键追踪tcp流,发现是明文传输的,这样特别不安全,如果黑客能截取这个数据包就能获得明文传输的账号和密码。可以使用sftp协议进行连接,s:ssh协议,会进行加密。

HTTP抓包修改

比较常用,如果网站前后端交互之间是明文的,黑客就可以进行抓包,并且修改里面的隐私信息。就不多说了。

DNS与DHCP协议分析

DNS

利用ettercap工具进行dns欺骗(没错又是它,arp欺骗用的也是他)

ettercap详细使用规则

PTR反向地址解析

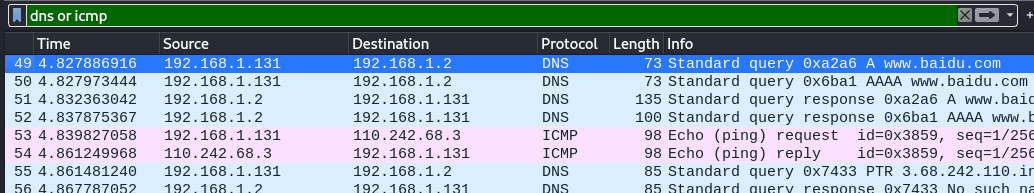

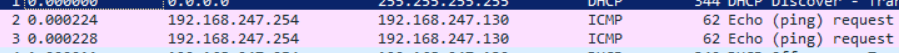

首先ping命令执行之后,会首先访问DNS服务器关于www.baidu.com的信息,会获得百度的别名和IP告诉靶机,靶机再发ICMP报文确定连接。

首先ping命令执行之后,会首先访问DNS服务器关于www.baidu.com的信息,会获得百度的别名和IP告诉靶机,靶机再发ICMP报文确定连接。

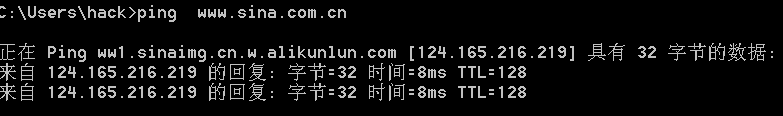

下面进行DNS欺骗,使访问www.sina.com.cn的时候使其解析地址为我们kali的地址。

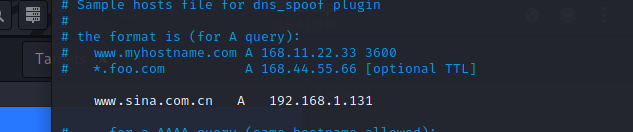

在kali找一下ettercap安装在哪了,并且修改他的dns配置。

将对应域名正向解析到我们的kali的ip中。

这样就实现了DNS欺骗。

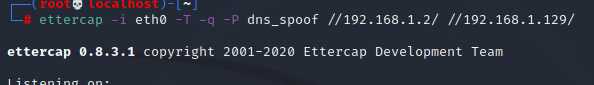

要是执行了如下命令,把网关一起欺骗了那么就是双向欺骗。

但是因为现在都是https的web了,那么如何对https的还能进行嗅探呢?

所以还得以下操作:

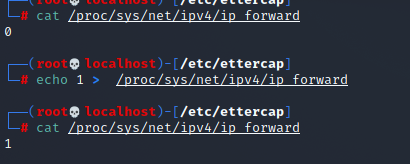

首先得开启转发。

echo 1 > /proc/sys/net/ipv4/ip_forward

然后。

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 10000 开启80端口的数据转发到10000端口

最后。

sslstrip -l 10000 执行sslstrip欺骗,把网页中的https协议转换为http协议(没有这个的自己装一下不赘述了)

安装sslstrip

只有当用户浏览的网页中包含https协议,会被转化为http协议的请求

下面来分析

当我们成功DNS欺骗了靶机之后。靶机访问域名是.com的网站时,靶机会发送一个DNS请求,但是攻击机发送了一个报文标头更短的包,导致靶机认为有其他更好的路由,于是发送了一个DNS包给攻击机(就出现了路由重定向)。之后攻击机通过DNS包把域名正向解析(A)成攻击机的ip之后,又冒充网关发送ARP广播包,靶机接受到之后就跳转到攻击机的界面了(DNS欺骗),也就是说如果我们指定DNS解析成的ip不存在,靶机就访问不了.com的域名(俗称的断网攻击)。

DHCP(饿死攻击)

DHCP:(Dynamic Host Configuration Protocol,动态主机配置协议)通常被应用在大型的局域网络环境中,主要作用是集中的管理、分配IP地址,使网络环境中的主机动态的获得IP地址、Gateway地址、DNS服务器地址等信息,并能够提升地址的使用率。

将为windows系统中获取ip的方式换成自动获取。

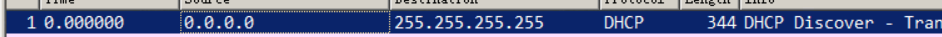

之后再清除现有的ip重新申请一个,并用wireshark查看流量。

之后再清除现有的ip重新申请一个,并用wireshark查看流量。

ipconfig/release清除,ipconfig/renew重新申请。

此时会发送DHCP报文给DHCP服务器请求ip。

DHCP服务器返回两个响应包。

DHCP服务器返回两个响应包。

DHCP服务器返回一个offer包,包含了提供的ip等信息。

DHCP服务器返回一个offer包,包含了提供的ip等信息。

靶机发送一个DHCP包,包含了自己的IP,DHCP服务器IP,主机名等信息。

靶机发送一个DHCP包,包含了自己的IP,DHCP服务器IP,主机名等信息。

用攻击机利用yersinia(yersinia -G 图形化)发起饿死攻击之后,在该局域网下的主机利用命令 ipconfig renew 无法再获得一个ip。原理:攻击机向DCHP服务器发送大量的DCHP请求来请求ip,但是DCHP服务器都分配ip之后并没有收到ICMP响应,所以DCHP会发送ARP进行询问,对于长时间未应答的ip,DCHP服务器会进行回收,但是由于攻击机一直在请求ip所以刚收回来的ip又被分配出去了。因此当DCHP的资源池被消耗完了时,请求ip的请求得不到ip。

用攻击机利用yersinia(yersinia -G 图形化)发起饿死攻击之后,在该局域网下的主机利用命令 ipconfig renew 无法再获得一个ip。原理:攻击机向DCHP服务器发送大量的DCHP请求来请求ip,但是DCHP服务器都分配ip之后并没有收到ICMP响应,所以DCHP会发送ARP进行询问,对于长时间未应答的ip,DCHP服务器会进行回收,但是由于攻击机一直在请求ip所以刚收回来的ip又被分配出去了。因此当DCHP的资源池被消耗完了时,请求ip的请求得不到ip。

DDOS攻击

DoS是Denial of Service的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络宽带攻击和连通性攻击。 [1]

DoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源,

目的是让目标计算机或网络无法提供正常的服务或资源访问,使目标系统服务系统停止响应甚至崩溃,

而在此攻击中并不包括侵入目标服务器或目标网络设备。这些服务资源包括网络带宽,文件系统空间容量,开放的进程或者允许的连接。

这种攻击会导致资源的匮乏,无论计算机的处理速度多快、内存容量多大、网络带宽的速度多快都无法避免这种攻击带来的后果。

hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source 192.168.1.35

-c:发出数据包的数量

-d:发送到目标及其的每个数据包的大小。单位是字节

-S:只发送SYN数据包

-p:端口号

–flood:洪水方式

–rand-souse:使用随机性的源头IP地址。这里的伪造的IP地址,只是在局域中伪造。通过路由器后,还会还原成真实的IP地址。

正常访问是这样的。

我麻了,靶机直接打不开了(被冲烂了)。

我麻了,靶机直接打不开了(被冲烂了)。

抓包后就能发现发了特别多的tcp请求,但是因大部分IP地址是虚拟的,所以靶机返回的tcp数据包丢失了,然后就异常关闭连接(RST)。

抓包后就能发现发了特别多的tcp请求,但是因大部分IP地址是虚拟的,所以靶机返回的tcp数据包丢失了,然后就异常关闭连接(RST)。

1034

1034

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?