华为防火墙内网隔离同网段IP

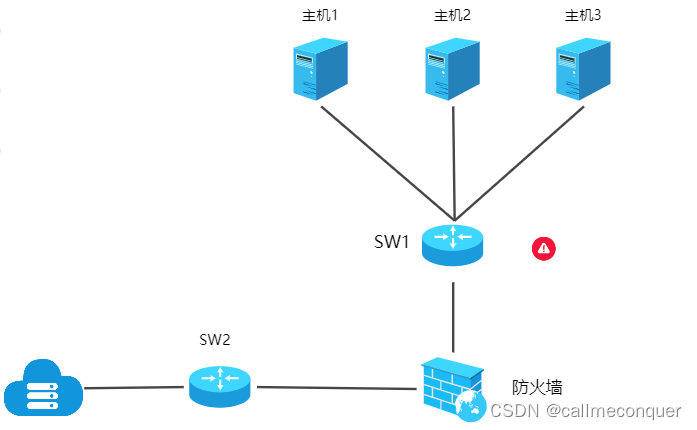

网络示意图

因为是生产网络,所以全是内网,导致服务器和现场生产电脑都在同一网段,为了避免未知IP访问服务器,增加一台防火墙做隔离。

为啥不用黑白名单?为啥不写ACL,不知道,毕竟我不做决定QAQ

示例:

主机IP:192.168.1.0/24

服务器:192.168.1.226/24

随便找的网络示意图,大差不差的,就是在两个交换机之间新增 一台防火墙。

**

1. 旧的思路(常规配置)

**

想先配置了防火墙,然后接上不就好了

步骤是先配置交换机,然后防火墙连接交换机的接口,安全策略,路由(我看的有一些新的配置好像不用写路由,反正上外网是要写的,而且要增加NAT地址转换)

a)配置两边的交换机连接端口为ACC,默认通过该网段的vlan

port link-type acc

port default vlan 123

b)配置防火墙的接口

要求是可以ping通防火墙的接口,但是,防火墙两个接口不可以在同一个网段。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?