前言

”如有疑问或发现疏漏,欢迎评论区拍砖,共同完善知识体系“

前期准备:

靶机地址:Grotesque: 1.0.1 ~ VulnHub

kali攻击机ip:192.168.136.128

靶机ip:192.168.136.135

涉及知识点:nmap、WrodPress反弹shell、Keypass文件解密

渗透Grotesque_vh1.0.1靶机

第一步查看ip和端口是多少

IP找不到的解决办法

只有我kali的IP

IP的解决办法我的第一篇文章里有详细讲解 这解决办法我就不展示了 我就直接跳过直接扫他的IP了

它的IP解决办法是通用的

【Vulnhub靶场】doubletrouble: 1 解决IP找不到的办法加doubletrouble: 1漏洞复现的详细教程【CVE-2016-5195】-CSDN博客

渗透Grotesque_vh1.0.1靶机

使用nmap扫描全部端口和系统版本信息

nmap -sV -p - -T4 192.168.136.0/24

ok确认IP是192.168.136.135 开启了66和80端口先访问它的80端口看看吧

感觉会有子路径用gobuster扫一下它的目录

gobuster dir -u http://192.168.136.135 -w '/home/kali/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt'

看来80端口没什么有用的那就先看看66端口吧

看见这个主页我大致翻阅了一下 这里说要下载一个东西那就下载一下看看吧

显示一个zip文件

给它解压一下看看吧 给他放到kali里面进行解压

sudo unzip vvmlist.zip

cd到解压之后的文件下 查看里面的文件

里面有这么多目录和文件 先在这里的所有文件搜索又没有敏感信息

cat ./* | sort | uniq

- sort:将输出内容排序

- uniq:去除相同行

发现一堆乱码还有几个目录一个一个去看 最后在_vvmlist这个目录下发现了80端口的子目录

80/lyricsblog

访问http://192.168.136.135/lyricsblog/

发现是一个歌词收集器

这里面也没啥东西既然有主页面 那我继续用gobuster在这个目录基础上在扫一下看看有什么东西吧

gobuster dir -u http://192.168.136.135/lyricsblog/ -w '/home/kali/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt'

访问/wp-admin之后跳转到后台的登录页面

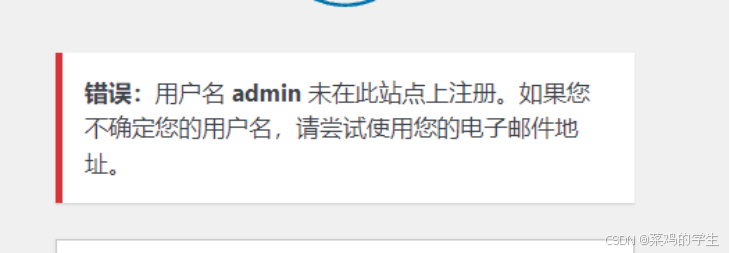

在这里我就自己手动弱密码爆破一下它 爆破的时候我就发现一个问题 输入错误账号的时候就会提示我这个账户未注册 那我不是就可以爆破挨个枚举账户 枚举对账户之后在爆破密码 但这样的想法不切实际我也没有那么强大算力的东西去爆破就算去枚举不知道得枚举到什么时候了 这样的想法不现实 还是另找出路吧

在wappalyzer这里发现他的cms用的是wordpress 6.7.2

既然是wordpress框架 那就可以用wpscan去针对用户名进行扫描

WPScan 是一款用于测试WordPress安全性的开源工具。它主要用于扫描WordPress安装中的漏洞,包括插件、主题和核心安装中的漏洞。通过使用WPScan,用户可以识别潜在的安全问题,并采取相应的措施来加强WordPress站点的安全性。

wpscan --url http://192.168.10.9/lyricsblog/ -e at -e ap -e u

- -e at:启用枚举插件(at 是 authors 的缩写)。它会列出目标网站上所有的作者信息。这对于发现可能存在的弱密码或错误配置的帐户很有用。

- -e ap:启用枚举插件(ap 是 plugins 的缩写)。它会列出目标网站上使用的插件信息。通过这一步可以找到目标网站上是否存在已知的漏洞。

- -e u:启用枚举插件(u 是 users 的缩写)。它会列出目标网站上的所有用户。这有助于发现是否有公开的管理员或其他用户账户,可能被用于后续的攻击。

得出用户是erdalkomurcu

得到了账户但是密码还没有 密码在那里找呢 应该是我漏掉了什么吧 我在找找看吧

后来我发现了这个 看来打这个靶场必须得细致在细致

最后我翻阅了一下它的前端代码 发现了图片路径

看一下这个图片 怪不得是个图片名 真man

yes,i enjoy hakan tasiyan 这个翻译过来是 是的,我喜欢哈坎塔西扬 好嘛

这个人是在听音乐看来是音乐 它的80端口主页是歌词收集器 也是发现了这个hakan tasiyan

这一段歌词 看来密码跟这个歌词有关 试一试md5吧 把这一串英文歌词复制粘贴用md5sum计算md5哈希值

这边我也是用了尝试之后小写大写得我也都试过了还是不行 后来想想应该是歌词得格式的问题吧

最后是每句话得开头都会用大写字母 还是改了这样得格式才计算出正确得哈希值

Çaresiz derdimin sebebi belli

Dermanı yaramda arama doktor

Şifa bulmaz gönlüm senin elinden

Boşuna benimle uğraşma doktor

Aşk yarasıdır bu ilaç kapatmaz

Derdin teselli beni avutmaz

Dermanı yardadır sende bulunmaz

Boşuna benimle uğraşma doktor

Dokunma benim gönül yarama

Dokunma doktor

Bedenimde değil kalbimde derdim

Tek alışkanlığım bir zalim sevdim

Sen çekil yanımdan sevdiğim gelsin

Boşuna zamanı harcama doktor

bc78c6ab38e114d6135409e44f7cdda2将这些得字母变成大写的

BC78C6AB38E114D6135409E44F7CDDA2

最后也是登进去了

最后进入后台管理页面

最后也是翻遍了所有的功能 找到了编写主页面的php的地方

在这里写入反弹shell的语句

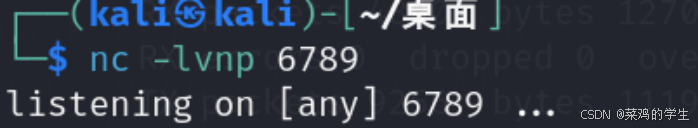

在kali里面监听6789端口

nc -lvnp 6789

然后访问http://192.168.136.135/lyricsblog 看见php的版本信息了就说明反弹shell成了

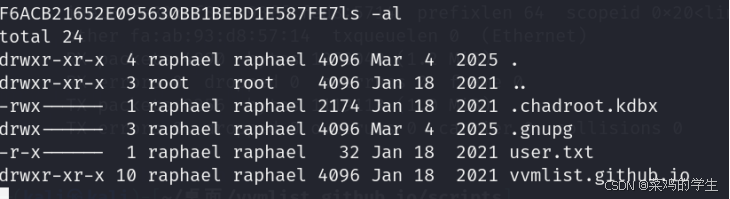

看看自己是什么权限和有什么文件吧

看见config先看config文件 访问wp-config.php 看见里面有raphael的账号密码

尝试切换一下

切换成功 第一个flag在/home/raphael/user.txt

后来我又用ls -al看见里面还有隐藏的文件 应该是还有第二个flag 这个文件还是以root命名的看来里面是root的密码

知识点:kdbx文件是由软件KeePass导出的密钥文件,可以将所有的密码都加密存储在这个文件中。只需要一个主密钥,即可解密该密钥文件,得到所有密码。

将这个文件映射到网站上进行下载 下载下来进行爆破

python3 -m http.server 8000

将.chadroot.kdbx下载到kali里

sudo wget http://192.168.136.135:8000/.chadroot.kdbx

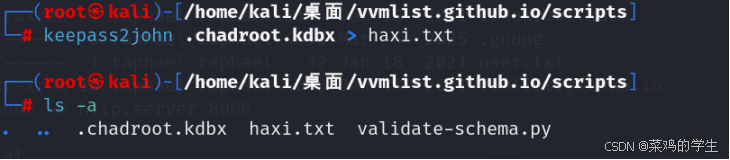

使用keepass2john进行爆破

keepass2john是一个辅助工具,它用于从 KeePass 数据库 (.kdbx) 文件中提取哈希值,以便 John the Ripper 进行破解。

提取哈希值到haxi.txt

keepass2john .chadroot.kdbx > haxi.txt

用john指定字典进行爆破 (初次使用该字典需要解压: gzip -d /usr/share/wordlists/rockyou.txt.gz)

john是 John the Ripper 的主程序,负责使用不同的破解策略(如字典攻击、暴力破解等)对提取的哈希值进行破解,以尝试恢复原始密码。

john --wordlist=/usr/share/wordlists/rockyou.txt haxi.txt

得出主密钥chatter

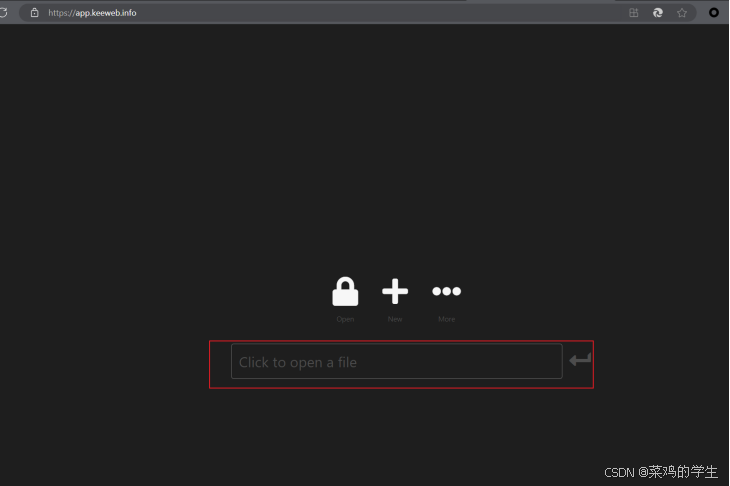

访问KeeWeb 点击上传你的.kdbx文件

在此输入你得到的主密钥chatter

使用第三个密码.:.subjective.:.切换root用户

获取完root权限了 第二个flag在/root/root.txt

这就获取root的权限了这些是它的flag这个解密好像是md5还要钱好像像解密的就解密吧

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?