本文来源于i春秋学院,未经允许严禁转载

phpcms v9版本最近爆了好几个漏洞,网上公开了不少信息,但没有真正实战过,就不能掌握其利用方法,本次是在偶然的机会下,发现一个网站推荐楼凤信息,通过分析,其采用了phpcms系统,经过测试成功获取webshell。

1.1扫描及分析端口信息

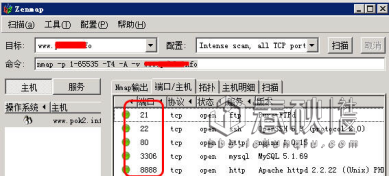

使用“nmap -p 1-65535 -T4 -A -v www.****.info”命令对该网站进行全端口扫描,获取端口信息如图1

所示,扫描结束后发现网站对外开放了21、22、80、3306以及8888端口,感觉能利用的也就是21、80、3306和8888端口。

图1端口开放情况

1.2网站cms识别

通过http://www.****.info/robots.txt获取其文件内容:

User-agent: *

Disallow: /caches/

Disallow: /phpcms/

Disallow: /install/

Disallow: /api/

Disallow: /admin.php/

Disallow: /errp

本文详细记录了一次利用phpcms v9版本漏洞进行渗透测试的过程,包括端口扫描、CMS识别、信息分析、利用8888端口的LuManager漏洞、phpsso_server后台管理、修改Ucenter配置获取webshell,以及后续的数据分析和管理员密码破解。

本文详细记录了一次利用phpcms v9版本漏洞进行渗透测试的过程,包括端口扫描、CMS识别、信息分析、利用8888端口的LuManager漏洞、phpsso_server后台管理、修改Ucenter配置获取webshell,以及后续的数据分析和管理员密码破解。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1462

1462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?