近期负责一个主站系统的Code Review,过程中排查了一些由于输入验证引起的安全漏洞,但遗憾的是遗漏了一个分支功能点,导致线上用户昵称可能存在被篡改的风险。打算总结分享一些安全方面的经常,所以有了这篇博客。

假设所有的用户输入都是攻击性的,所有的用户都具有恶意

如果理解这句话并能在开发时注意到这一点,关于输入验证的安全问题已经没有过多需要阐述的了。之前几次考虑过写一篇输入验证相关的文章而没有写,就是觉得这个问题的答案很简单:"所有用户输入都是恶意".不过这个简单的问题能玩出的花样实在很多,许多同事都中过踩过其中的雷.

一些原则

我不是专职的安全测试,一些关点还是从研发角度出发。如果想了解更详多的WEB安全可以看一下 OWASP 开发指导,包括了WEB开发中会涉及到的安全准则。

界定用户输入

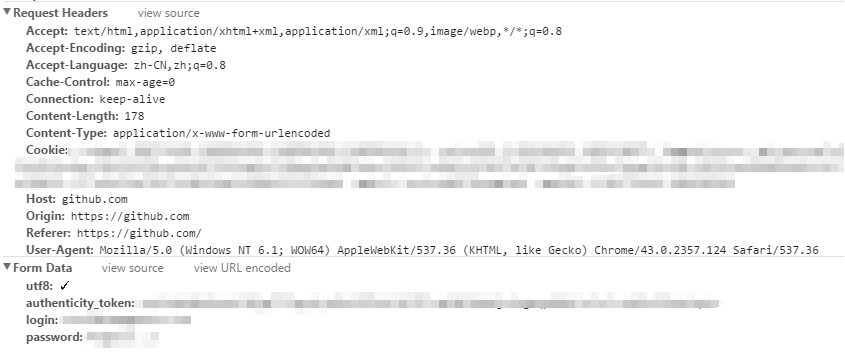

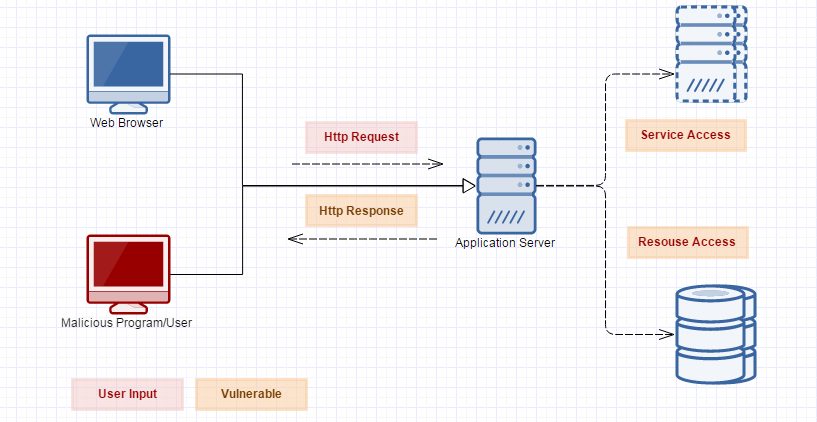

在一次HTTP请求中,由HTTP协议承载的所有信息都是用户输入。所以HTTP的头和体中的信息都是可以伪造的,比如Get/Post参数,Cookie,Referer,UserAgent等等. 应该假设这其中所有的元素都可能具有攻击性,需要对其做出必要的验证,程序不能以它们为依据,轻意做出与安全资源相关的访问决定.由于在开发面对更多的是GET/POST参数,往往会习惯性忽略header中的其它信息。

在一次HTTP请求中,由HTTP协议承载的所有信息都是用户输入。所以HTTP的头和体中的信息都是可以伪造的,比如Get/Post参数,Cookie,Referer,UserAgent等等. 应该假设这其中所有的元素都可能具有攻击性,需要对其做出必要的验证,程序不能以它们为依据,轻意做出与安全资源相关的访问决定.由于在开发面对更多的是GET/POST参数,往往会习惯性忽略header中的其它信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1911

1911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?