WEP(Wired Equivalent Privacy)是一种早期的无线安全协议,其安全性较差主要有以下几方面原因:

WEP(Wired Equivalent Privacy)是一种早期的无线安全协议,其安全性较差主要有以下几方面原因:

一、加密算法的缺陷

1. RC4算法弱点

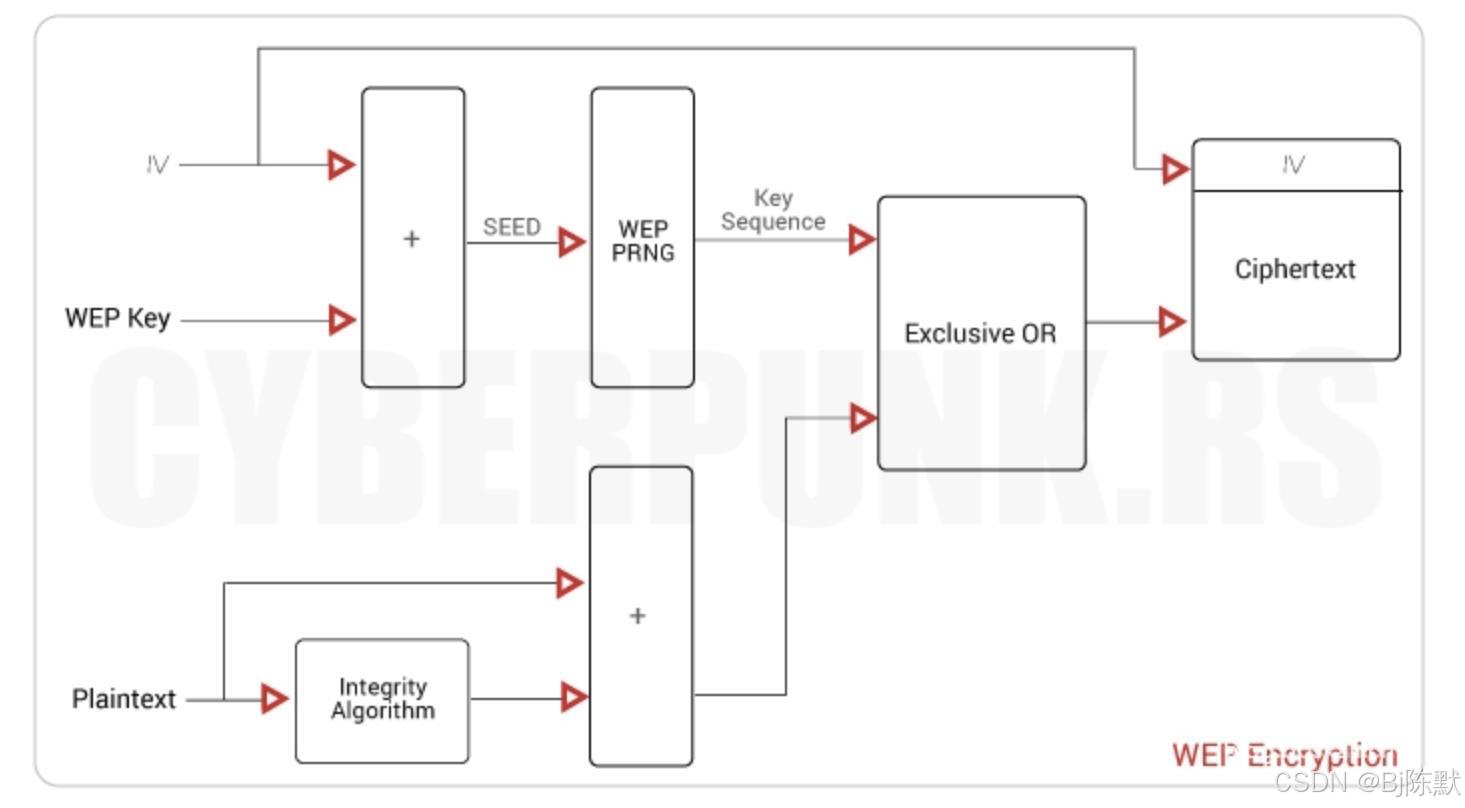

WEP使用RC4(Rivest Cipher 4)流密码算法进行加密。RC4算法本身存在一些弱点,例如其密钥流的生成方式存在问题。在WEP中,密钥是由用户输入的密码和初始向量(IV)组合生成的。

由于IV只有24位,在繁忙的网络环境中,IV很容易重复。当相同的IV被使用时,攻击者可以通过分析加密数据包来推测出部分密钥信息。例如,如果攻击者截获了两个使用相同IV加密的数据包,通过对这两个数据包进行异或(XOR)操作等分析手段,就有可能还原出部分明文信息或者密钥信息。

2. 校验和机制的不足

WEP使用CRC 32(Cyclic Redundancy Check 32)作为数据完整性校验算法。CRC 32是一种线性校验算法,这意味着攻击者可以在不知道密钥的情况下修改加密数据包的内容,并相应地修改CRC 32校验和,使接收方无法检测到数据包已被篡改。

假设攻击者想要修改一个加密后的WEP数据包中的某些数据位。由于CRC 32校验和的线性性质,攻击者可以计算出修改数据位后对应的新校验和,然后将修改后的数据包和新校验和一起发送给接收方,接收方会误以为数据包是合法的。

二、密钥管理问题

1. 静态密钥的脆弱性

WEP通常使用静态密钥,即密钥在一段时间内保持不变。这使得攻击者有足够的时间对密钥进行分析和破解。一旦攻击者获取了足够多的加密数据包,就可以利用上面提到的IV重复等问题,通过密码分析工具对静态密钥进行暴力破解。

例如,在一个小型办公室网络中,如果WEP密钥长期不更换,攻击者可以在附近长时间收集数据包,然后利用高性能的计算设备进行离线破解,最终可能获取到网络的访问权限。

2. 密钥共享方式不安全

在许多WEP网络设置中,密钥往往是通过简单的方式在设备之间共享,如手动输入相同的密码。这种共享方式容易导致密钥泄露。如果一个设备的用户不小心将密钥透露给了未经授权的人,或者在不安全的环境下输入密钥,整个网络的安全性就会受到威胁。

三、缺乏认证机制的有效保护

1. 开放系统认证的风险

WEP支持开放系统认证,在这种认证方式下,任何设备只要知道网络的SSID(Service Set Identifier)就可以尝试连接。这种认证方式几乎没有提供任何有效的安全防护,攻击者可以轻易地伪装成合法设备进行连接尝试。

例如,一个攻击者可以使用一些简单的工具,通过扫描周围的无线网络获取SSID,然后利用开放系统认证的漏洞,发送连接请求,一旦连接成功,就可以进一步对网络进行攻击。

2. 共享密钥认证易被破解

虽然WEP也有共享密钥认证方式,但它也存在安全问题。在共享密钥认证过程中,认证请求和响应消息都是使用WEP密钥加密的。攻击者可以截获这些消息,然后利用前面提到的WEP加密算法的弱点,对认证过程进行中间人攻击,从而获取网络访问权限。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?