一、SQL注入基础与报错的重要性

SQL注入是一种恶意攻击技术,攻击者通过在用户输入或其他数据输入点注入恶意的SQL语句,以篡改数据库的操作逻辑。报错信息在SQL注入过程中非常关键,因为它可以帮助攻击者获取有关数据库结构、列名等敏感信息。

1. MSSQL中的SQL注入报错

错误消息基础

在MSSQL(Microsoft SQL Server)中,当执行的SQL语句出现语法错误或其他问题时,会返回详细的错误消息。例如,当查询语句中表名或列名错误时,会出现类似“无效的对象名 '错误的表名'”的错误消息。

以一个简单的注入场景为例,假设我们有一个网页应用,它通过用户输入的ID来查询数据库中的用户信息,SQL语句可能是这样的:`SELECT * FROM users WHERE id = $input_id`。如果攻击者在`$input_id`处注入了恶意的SQL,如`1' AND 1=0 UNION SELECT 1,2,3--`,并且查询语句的语法出现错误,MSSQL会返回错误消息。

常见的报错利用方式

获取列数信息:

当使用`UNION`关键字进行注入尝试时,MSSQL会返回关于列数不匹配的错误消息。例如,假设原始查询返回3列数据,攻击者尝试注入`UNION SELECT 1`,MSSQL会报错提示列数不匹配,攻击者可以通过不断调整`SELECT`后的列数来匹配原始查询的列数,从而成功执行联合查询,获取更多的数据。

错误消息可能是“所有查询中的列数必须相同”之类的内容,攻击者可以根据这个错误提示来调整注入语句。

获取表名和列名信息:

如果攻击者在注入语句中错误地引用了一个不存在的表名或列名,MSSQL会返回相应的错误消息。例如,注入语句`SELECT * FROM non_existent_table`会返回“无效的对象名 'non_existent_table'”。攻击者可以利用这个特性,通过猜测表名和列名来获取数据库的结构信息。

可以使用一些工具或者编写脚本来自动化猜测表名和列名的过程,根据错误消息来确定正确的名称。

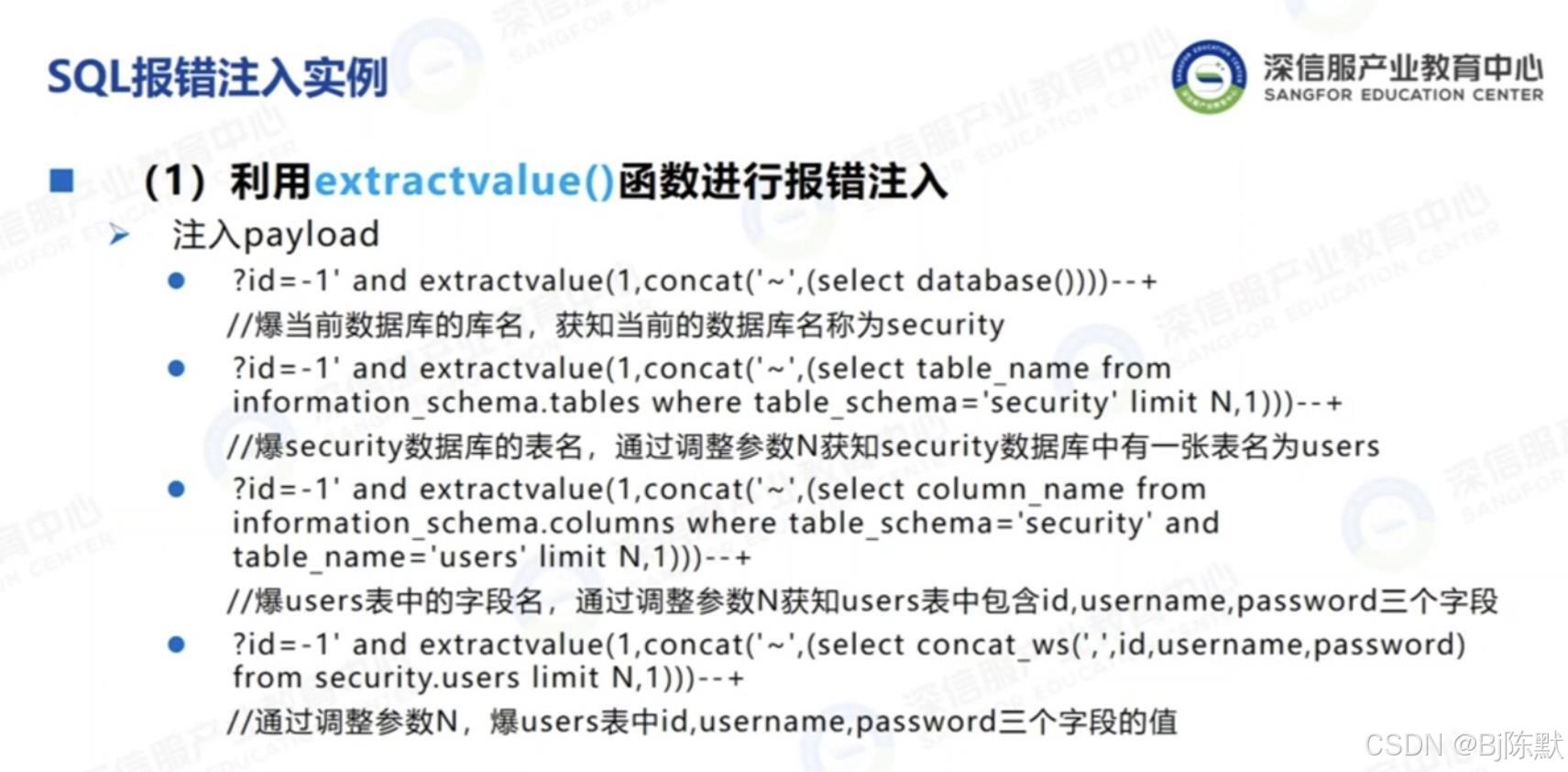

2. MySQL中的SQL注入报错

错误消息基础

MySQL在遇到SQL语句错误时也会返回错误消息。例如,当SQL语句中的语法错误涉及到关键字使用不当或者数据类型不匹配时,会返回错误。如在查询语句中使用了错误的函数名,会出现“函数 '错误的函数名' 不存在”的错误消息。

考虑一个基于MySQL的Web应用,其查询语句类似于`SELECT * FROM products WHERE price > $input_price`。如果攻击者在`$input_price`处注入恶意SQL,如`10 AND 1=0 UNION SELECT 1,2,3--`,当语法出现问题时,MySQL会返回错误消息。

常见的报错利用方式

获取列数信息:

与MSSQL类似,在MySQL中使用`UNION`进行注入尝试时,列数不匹配会导致报错。例如,原始查询返回2列数据,攻击者注入`UNION SELECT 1,2,3`会导致错误消息,提示列数不匹配。攻击者可以根据这个错误消息来调整注入语句的列数,以实现成功的联合查询。

错误消息可能是“列数不匹配”之类的内容,攻击者可以利用这个提示来完善注入策略。

获取表名和列名信息:

如果攻击者在注入语句中引用了不存在的表名或列名,MySQL会返回错误消息。例如,注入语句`SELECT * FROM non_existent_table`会返回“表 'non_existent_table' 不存在”。攻击者可以利用这个错误消息来猜测数据库的结构,通过不断尝试不同的表名和列名组合,获取更多关于数据库的信息。

可以使用一些自动化工具,如SQLMap,它能够根据MySQL返回的错误消息来自动猜测和枚举数据库中的表名、列名等信息。

二、防止SQL注入报错被利用的措施

1. 输入验证和过滤

对于用户输入的数据,无论是MSSQL还是MySQL应用,都应该进行严格的验证和过滤。例如,检查输入是否符合预期的数据类型和格式。如果一个输入应该是数字类型,那么就应该验证它是否只包含数字,并且在合适的范围内。

可以使用正则表达式来过滤输入,对于SQL注入常用的关键字(如`UNION`、`SELECT`等)进行屏蔽或者转义。

2. 参数化查询

在编程中,无论是使用MSSQL还是MySQL数据库驱动,都应该尽量采用参数化查询。例如,在.NET中使用`SqlCommand`对象并通过参数化方式来传递用户输入,在Python中使用`pymysql`等库的参数化查询功能。

参数化查询可以将用户输入作为参数而不是直接拼接在SQL语句中,这样数据库会将用户输入视为普通的数据值,而不是SQL代码的一部分,从而有效防止SQL注入攻击。

1458

1458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?