虽然ceph官网有对rgw与keystone集成的描述。但是描述确实不够详细,尤其对keystone v2及v3的配置容易让使用者混淆。导致在部署过程中会遇到很多问题,下面具体描述一下L版openstack与J版ceph的keystone v2配置过程。

一、 背景介绍

Ceph对象存储模块rgw与keystone可以对接。从而实现所有的对象存储帐号信息可以由keystone管理,keystone负责保存和认证swift和s3的账户及密码。这些账号信息不必在rgw中手动创建。在cliend端连接s3及swift时,rgw会向keystone发送认证请求,是否通过认证由keystone决定。

二、 配置文档

1.ceph配置

Rgw支持keystone v2及keystone v3认证。针对我的keystone v2生产环境,rgw 所需配置如下:

#开启s3 keystone认证

rgw_s3_auth_use_keystone = true

#keystone服务认证endpoint地址。s3作为内部服务,社区建议使用35357内部端口。

rgw_keystone_url = http://192.168.242.128:35357

#生产环境建议关闭admin_token认证。采用下列user,password,tenant组合替代

#rgw_keystone_admin_token = 1

#keystone中admin的信息

#如果采用admin_user的方式登录,需要配置nss_db_path地址

nss_db_path = /var/ceph/nss

rgw_keystone_admin_user = admin

rgw_keystone_admin_password = 1

rgw_keystone_admin_tenant=admin

#keystone v2认证

rgw_keystone_api_version = 2

#目前生产环境keystone没有开启ssl认证,所以关闭此认证。

rgw_keystone_verify_ssl=false

#rgw接受keystone中的角色名称。

rgw_keystone_accepted_roles = _member_, Member, admin

2.keystone配置

修改/etc/keystone/keystone-paste.ini如下字段,为如下红色字体

[filter:revoke_extension]

paste.filter_factory = keystone.contrib.s3:S3Extension.factory

[pipeline:public_api]

# The last item in this pipeline must be public_service or an equivalent

# application. It cannot be a filter.

pipeline = sizelimit url_normalize request_id build_auth_context token_auth admin_token_auth json_body ec2_extension s3_extension user_crud_extension public_service

[pipeline:admin_api]

# The last item in this pipeline must be admin_service or an equivalent

# application. It cannot be a filter.

pipeline = sizelimit url_normalize request_id build_auth_context token_auth admin_token_auth json_body ec2_extension s3_extension crud_extension admin_service

3.生成PKI(admin_token方式不需要)

keystone-manage pki_setup

4.重启keystone服务

5.创建swift服务

keystone service-create --name swift --type object-store

keystone endpoint-create --service-id <id> --publicurl http://radosgw.example.com/swift/v1 \

--internalurl http://radosgw.example.com/swift/v1 --adminurl http://radosgw.example.com/swift/v1

6.签名pki(必须切换到root用户,sudo的方式报错)

mkdir /var/ceph/nss

openssl x509 -in /etc/keystone/ssl/certs/ca.pem -pubkey | \

certutil -d /var/ceph/nss -A -n ca -t "TCu,Cu,Tuw"

openssl x509 -in /etc/keystone/ssl/certs/signing_cert.pem -pubkey | \

certutil -A -d /var/ceph/nss -n signing_cert -t "P,P,P"

7.把生成的/var/ceph/nss/下的文件拷贝到rgw主机下的(nss_db_path )这个目录并修改为ceph:ceph用户/组。

8.启动rgw服务

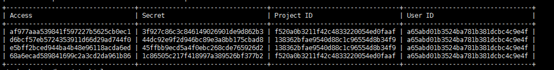

通过openstack ec2系列命令可以创建下列AWS方式的访问账户。Access Key和Secret Key用来访问S3。

Rgw 的账户对应于Keystone的租户。Keystone中的user对应Gateway中的subuser。在S3中,没有subuser的概念,因此ec2命令生成的多个access、secret key如果所属于一个Project ID,则访问的是相同的bucket资源。。同时需要注意的是,如果私有云使用s3作为backup或者轻量级io负载,keystone认证是没问题的。如果io请求负载过大,会使keystone的验证成为瓶颈,并且导致s3的请求超时,详细信息请搜索《Mirantis-Technical-Bulletin-S3-API-Keystone-integration-in-Ceph-RADOS-Gateway.pdf》

2476

2476

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?