一、事件概述

有台电脑操作十分卡顿。重启过程也十分缓慢,打开任务管理器一看,cpu直接拉满了,资源占用严重,猜测中了挖矿木马。

二、痕迹挖掘

1.查看可疑进程

发现system.exe *32占用cpu最高,并且还有xmrig.exe,可以确定被挖矿了,并且是用来挖门罗币。

分析进程参数,查看进程的详细信息,找到异常进程的文件位置"C:\PerfLogs\xxx\xmrig.exe"、"C:\PerfLogs\shell\system.exe" C:\PerfLogs\shell\system.tkn

打开文件所在目录,发现是木马所在地,首先结束进程,删除木马文件,并清空回收站。cpu恢复正常。

2.检查系统账号安全

查看管理——用户,不存在可疑账号、新增账号

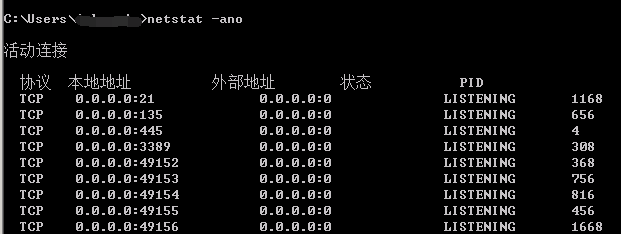

3.检查异常端口

发现开启了445端口、3389端口。可能存在永恒之蓝漏洞或者暴力破解rdp服务登录。

查看系统信息,发现没有打MS17-010漏洞的补丁,存在永恒之蓝攻击的风险。

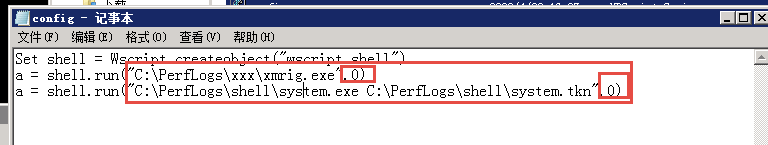

4.检查启动项、计划任务

msconfig查看启动项,存在异常启动项'config'。

查看内容发现是以静默模式启动木马程序,删除启动项以及该文件。去注册表检查也无异常。

对计划任务进行排查,无异常计划任务。

三、样本分析

获取样本后对该木马进行分析,属于木马家族CoinMiner。会拖慢分析任务的进度,并且被加壳,通过获取系统信息查询计算机的时区,躲避分析系统。并且杀软能有效检测,体现了安装杀软的重要性。

四、防范建议

安装反病毒软件,及时更新服务器补丁,避免被攻击者利用

关闭不常用的危险端口,避免被病毒利用和感染

加强密码强度,避免使用弱口令,包括大小写及特殊字符混合

避免使用相同密码,防止病毒抓取本机密码,攻击其他机器

文章描述了一台电脑因中了挖矿木马导致CPU资源被严重占用的问题。通过查看进程、系统账号、端口和启动项,发现了挖矿程序并进行了清理。此外,还揭示了系统存在的永恒之蓝漏洞风险,并给出了加强安全防护的建议,包括安装反病毒软件、更新补丁、关闭危险端口和强化密码策略。

文章描述了一台电脑因中了挖矿木马导致CPU资源被严重占用的问题。通过查看进程、系统账号、端口和启动项,发现了挖矿程序并进行了清理。此外,还揭示了系统存在的永恒之蓝漏洞风险,并给出了加强安全防护的建议,包括安装反病毒软件、更新补丁、关闭危险端口和强化密码策略。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?