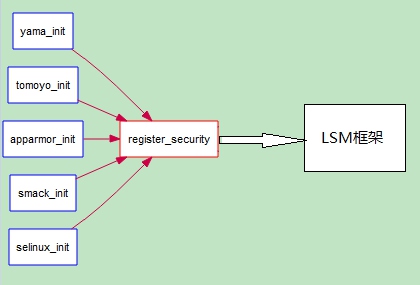

用户在执行系统调用时,先通过原有的内核接口依次执行功能性的错误检查,接着进行传统的DAC检查,并在即将访问内核的内部对象之前,通过LSM钩子函数调用LSM。LSM再调用具体的访问控制策略来决定访问的合法性。访问控制整体构架:

LSM框架下访问决策模块包括selinux,smack,tomoyo,yama,apparmor.

每个决策模块都是通过各自的XXX_init函数调用register_security()函数,注册到LSM框架的模块被加载成功后,就可以进行访问控制操作。如果此时还有一个安全模块要使用register_security()函数进行加载,则会出现错误,直到使用框架注销后,下一个模块才可以载入。

本文介绍了Linux安全模块(LSM)框架,重点讲解了Smack的安全配置和启用步骤。LSM允许一种安全机制在内核中运行,如Smack,它需要特定的内核配置选项,并通过挂载smackfs来使用。文章通过实例展示了如何给文件打标签、设置访问策略以及如何影响进程的权限。

本文介绍了Linux安全模块(LSM)框架,重点讲解了Smack的安全配置和启用步骤。LSM允许一种安全机制在内核中运行,如Smack,它需要特定的内核配置选项,并通过挂载smackfs来使用。文章通过实例展示了如何给文件打标签、设置访问策略以及如何影响进程的权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2196

2196

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?