一、被动信息收集

(一)公开信息收集

1.geogle hacking ——使搜索更加准确 https://www.exploit-db.com/

(1)基本语法:

site:与指定网站有关的url,缩小搜索范围

inurl:返回url中存在关键词的页面,例如攻击过程中常见关url:login/admin/manage

intext:正文中出现关键词的页面

intitle:题目中出现的词

filetype:指定文件类型

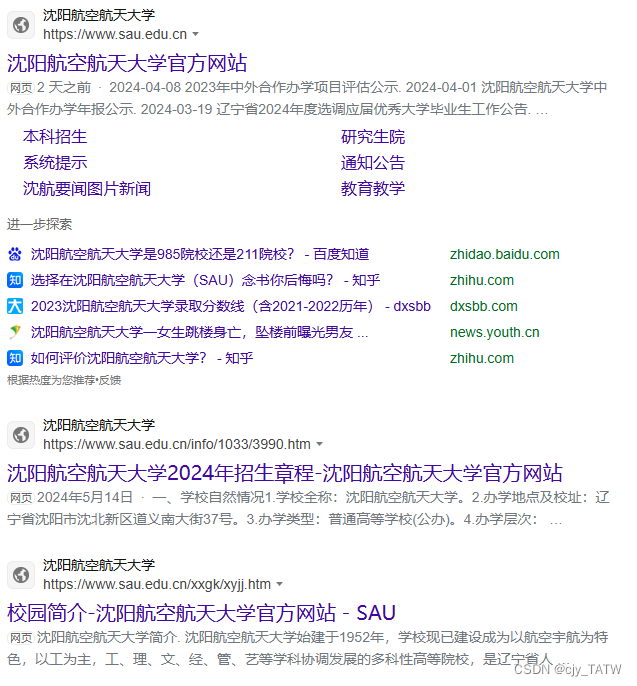

练习:以沈航官网为例,进行搜索。沈航官网:https://www.sau.edu.cn/

(1)site:sau.edu.cn 现在出现的搜索结果都为与沈航有关的网站。与直接搜索相比,少了很多其他无关的广告和机构等。(浏览器也很重要geogle>bing>百度>360)。

(2)site sau.edu.cn url login 搜索到的内容都与登录界面有关。

(3)site:sau.edu.cn intext:创新创业 搜索文章内容与创新创业有关的网页。

(4)site:sau.edu.cn intitle:安全 搜索标题中包含安全词汇的网页。

(5)site:sau.edu.cn filetype:pdf 文件类型为pdf的。

(2)高级用法:

找后台管理:site:url intext:管理|后台|登录|用户名|密码|系统|账号

site:url inurl:login|admin|manage

site:url intitle:管理|后台|登陆

找上传漏洞地址:site:url inurl:file|upload

找在线设备:eg:intitle:"webcamxp5"

找数据库泄露密码:env "DB_PASSWORD"

2.Whois信息

(1)用途:

通过whois查询能够查询域名注册者的邮箱或者地址等信息,然后可以根据相同地址或邮箱,或查看名下注册的其他域名,既反查询,查询到他名下的边缘资产,边缘资产安全性不高,且边缘资产和主资产可能在同一服务器下,通过找到边缘资产的漏洞,可能会进入主资产。

(2)主要网址:

站长之家:https://whois.chinaz.com/

BugScanner:http://whois.bugscaner.com/

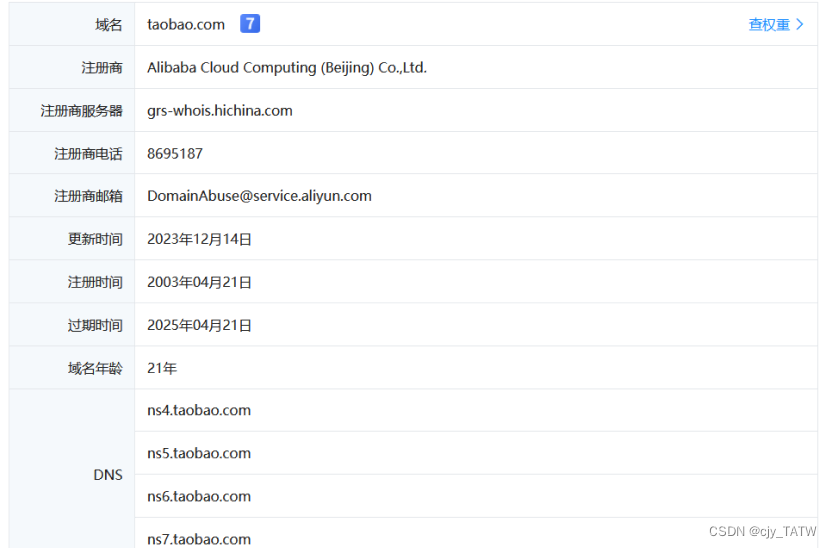

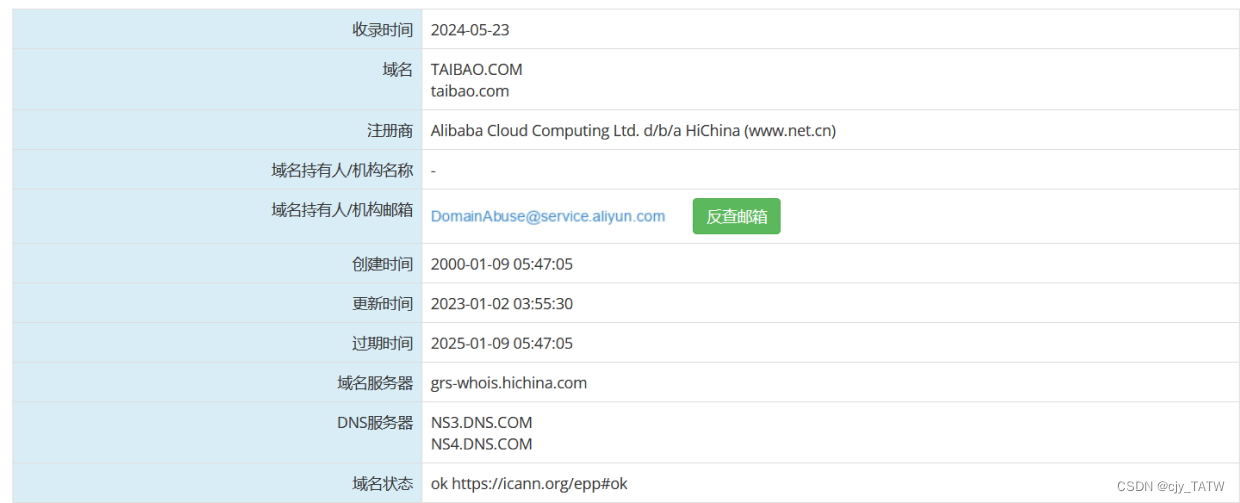

练习:以淘宝为实例查询。淘宝地址:https://taobao.com/

1.站长之家:

(1)在查询页面上,我们看到注册商、注册商电话以及注册商邮箱,我们可以根据这些反查其名下其他网站。

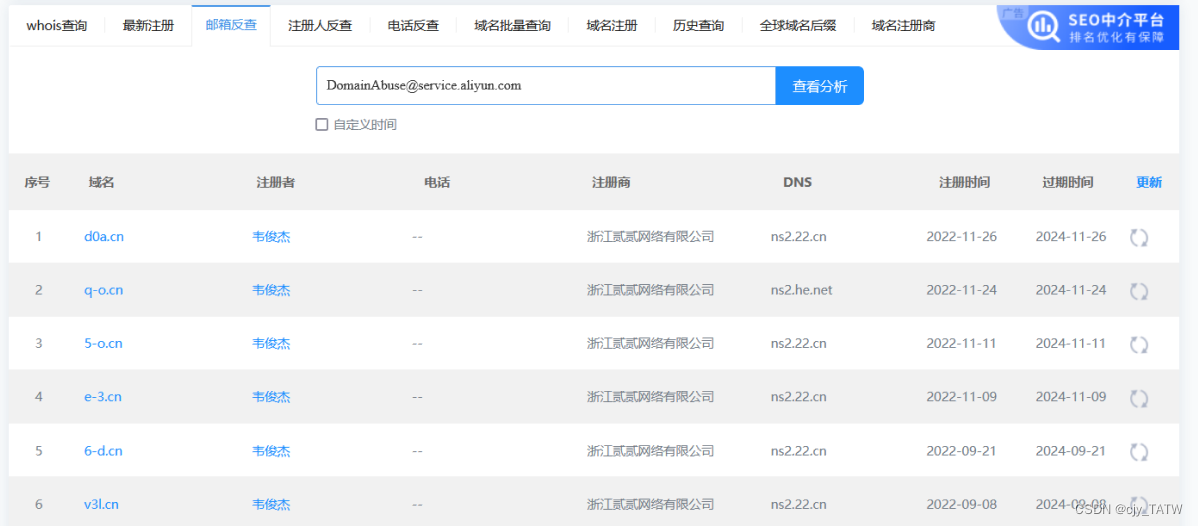

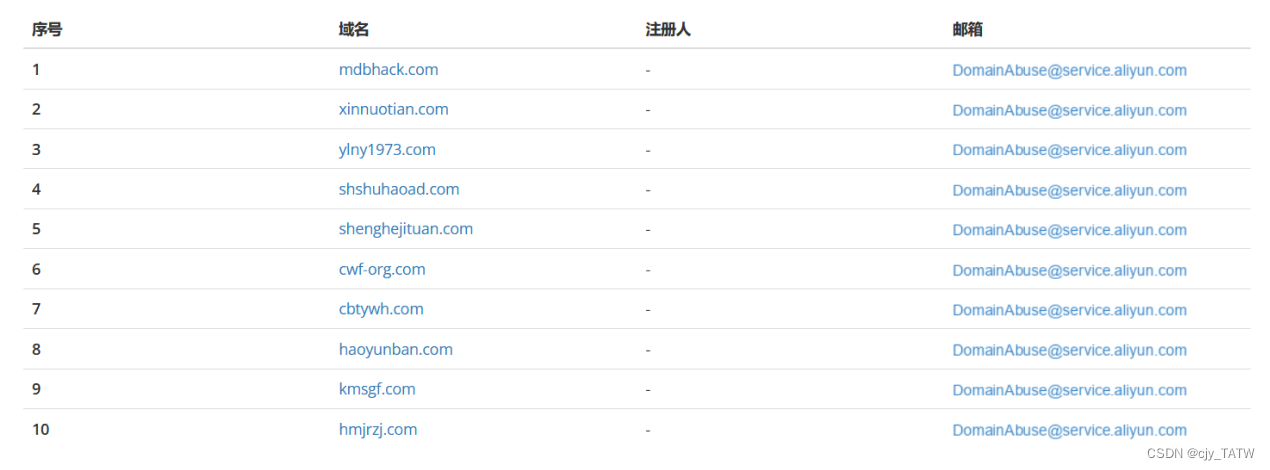

(2)使用其邮箱反查,看以其邮箱注册的域名还有哪些。DomainAbuse@service.aliyun.com。

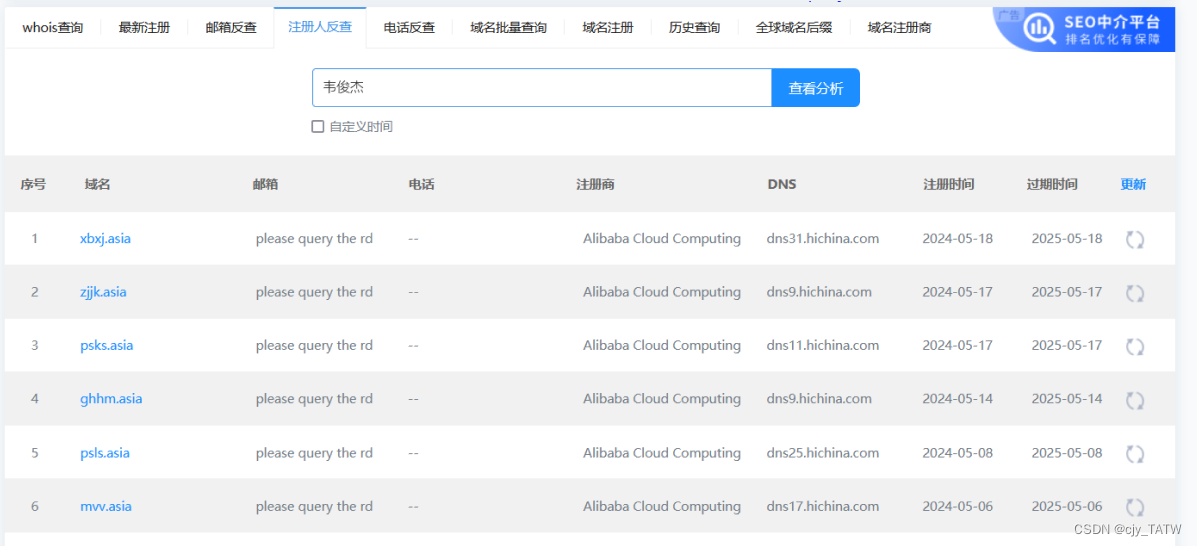

(3)然后我们发现剩下的域名的注册人都是韦俊杰,我们可以反查一下注册人名下域名。

(4)然后我们发现,他名下还有很多阿里云服务器。我们可以随机访问,然后查看是否能够打开,查看是否存在漏洞。

2.Bugscanner:

(1)同样操作,查询域名注册。

(2)然后反查邮箱。

(3)访问其中一个网址:shshuhaoad.com。发现是书豪天下,之后我们看一下网站是否存在漏洞,是否能够访问阿里云服务器。

3.空间资产搜索引擎

(1)概念

类似于国家地图或世界地图,但是网络层面的,可以看到该域名将资产都部署到哪些地方。

(2)常见的四种

fofa:https://fofa.info/

微步:https://x.threatbook.com/v5/mapping

zoomeye:https://www.zoomeye.org/

shodan:https://www.shodan.io/ 是世界资产测绘。

(3)主要语法

ip="····" host="···" domain="···" title="····"

利用逻辑操作连接使用:“&&”表示“和、并” “||” 表示“或”

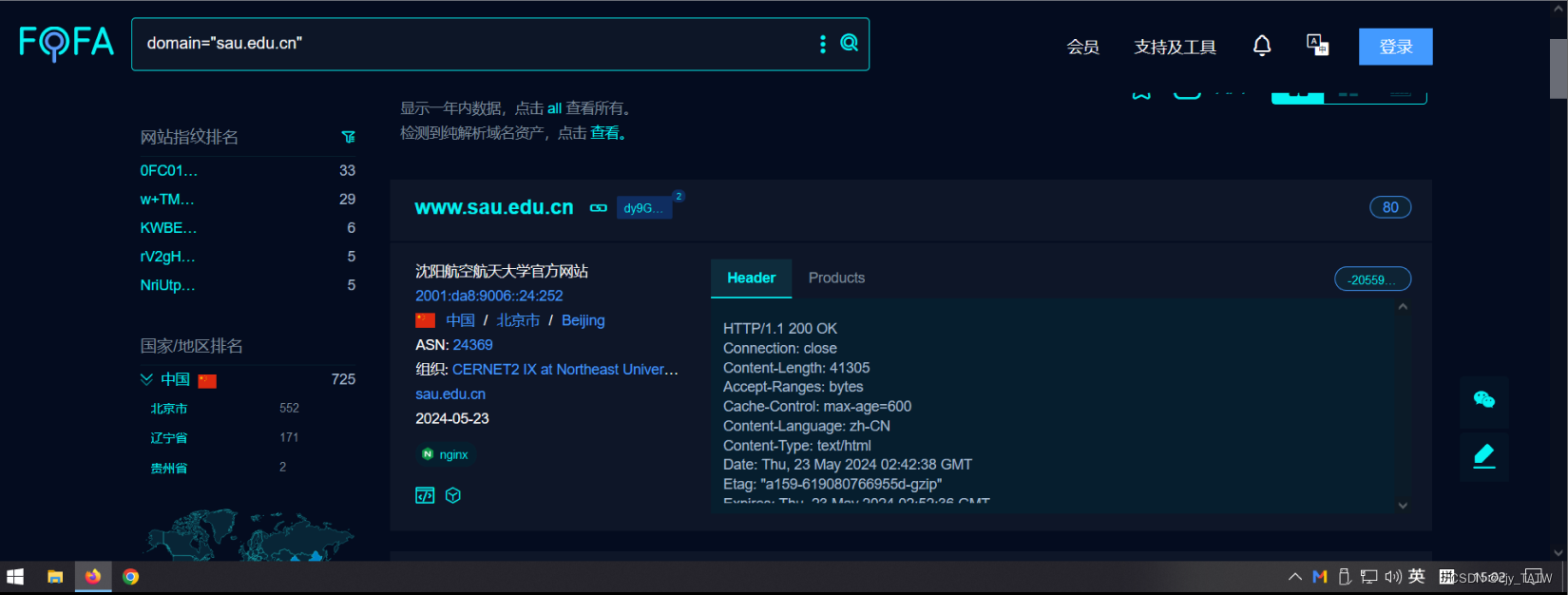

练习:以沈阳航空航天大学为例 domain="sau.edu.cn"。

1.fofa

(1)domain查询:domain="sau.edu.cn",发现沈航在贵州省还有两个网站,为邮件系统。

(2)title查询:domain="sau.edu.cn" && title="登录"。

2.微步、zoomeye、shodan同理,但其他三个都需要登录才能查询,可能没有fofa方便,可以作为补充,在zoomeye搜索时,还出现了很多其他的国家,可以做一下国家限定。

(二)子域名信息收集

1.使用社工手段

即site+geogle hacking,自己查出来,可能比较麻烦。

2.备案查询

企业在注册域名时,需要向信息产业部提交信息认证,可以查询企业的备案信息,看其注册了哪些域名。ICP备案查询_APP及小程序备案查询 - 站长工具 (chinaz.com)。

以上的方法都是需要自己手动去搜索,去查询和分析,我们还可以借助工具,进行查询,常见的工具有以下三种。

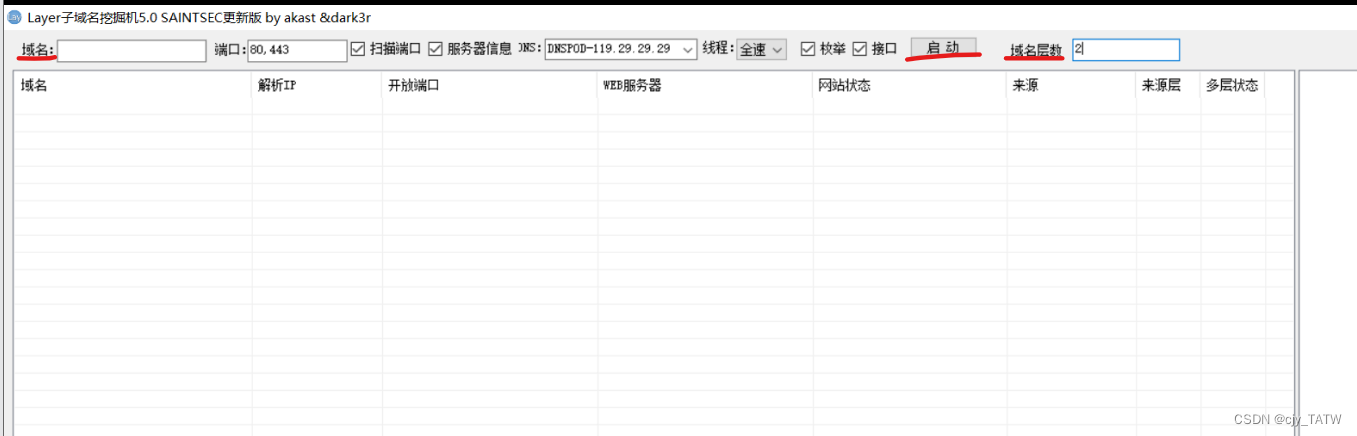

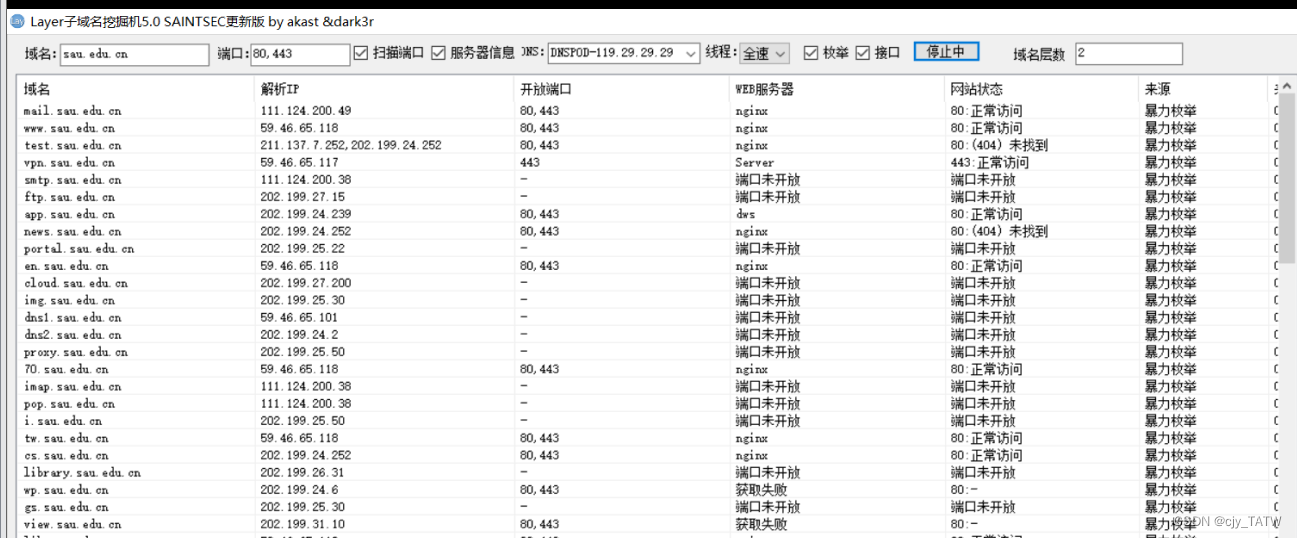

3.子域名挖掘机layer

(1)下载

可以在github上下载软件:GitHub - euphrat1ca/LayerDomainFinder: Layer子域名挖掘机

(2)原理

其本质就是爆破,在根域名上加上常见子域名,然后进行访问,看是否能够访问成功。他有一个名为dic.txt的字典负责拼接。

(3)操作

操作起来很简单,将域名填入,其他保持默认,然后可以选择域名层数,2层和3层都可,然后点击启动即可。

练习:还是以沈航为例,其根域名为:sau.edu.cn

看到子域名的一些信息,有一些是能够正常访问到的,有的是端口未开放,根据正常访问的我们可以进行查看。

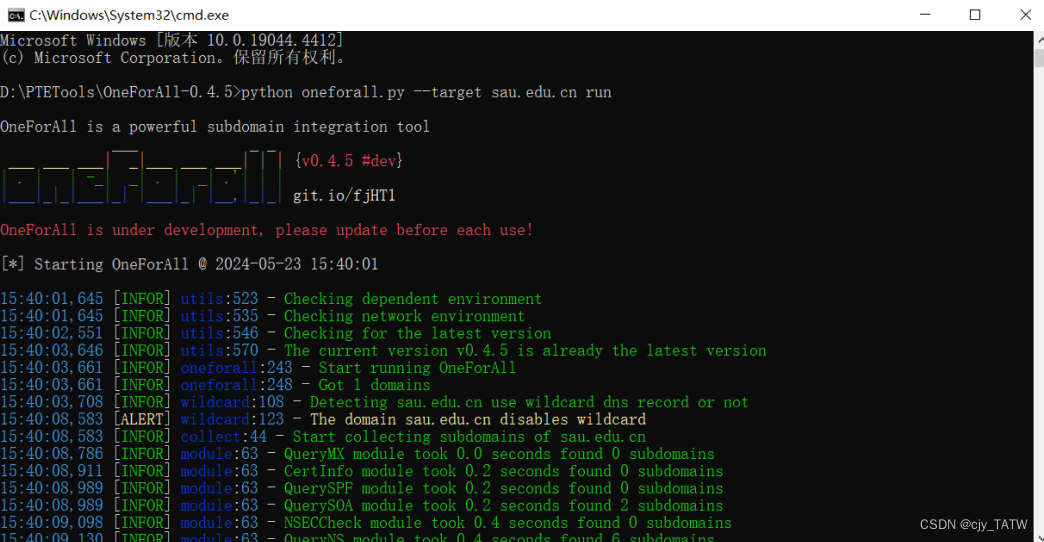

4.oneforall

(1)下载

同样在github上下载,按照其安装教程配置环境即可,GitHub后有详细的安装教程,按照步骤进行即可。值得注意的是它依赖python环境,所以安装前应配置python环境:GitHub - shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具

(2)使用

在安装目录的搜索框里输入cmd,进入终端,运行oneforall.py即可。

使用语句有两种:python3 oneforall.py --target example.com run 测试一个网站

python3 oneforall.py --targets ./example.tx.t run 测试txt中所有的网站

注:如果没有将命令改成python3,需要执行python oneforall.py

运行结果会存放在目录下,result文件夹中的example.com.csv文件中。

还可以在目录下的config文件中的api.py文件配置api,使其功能更加强大。

练习:还是以沈航为例

在运行过程中可能出现一些报错,但是没有关系,可能是没有访问到的关系。

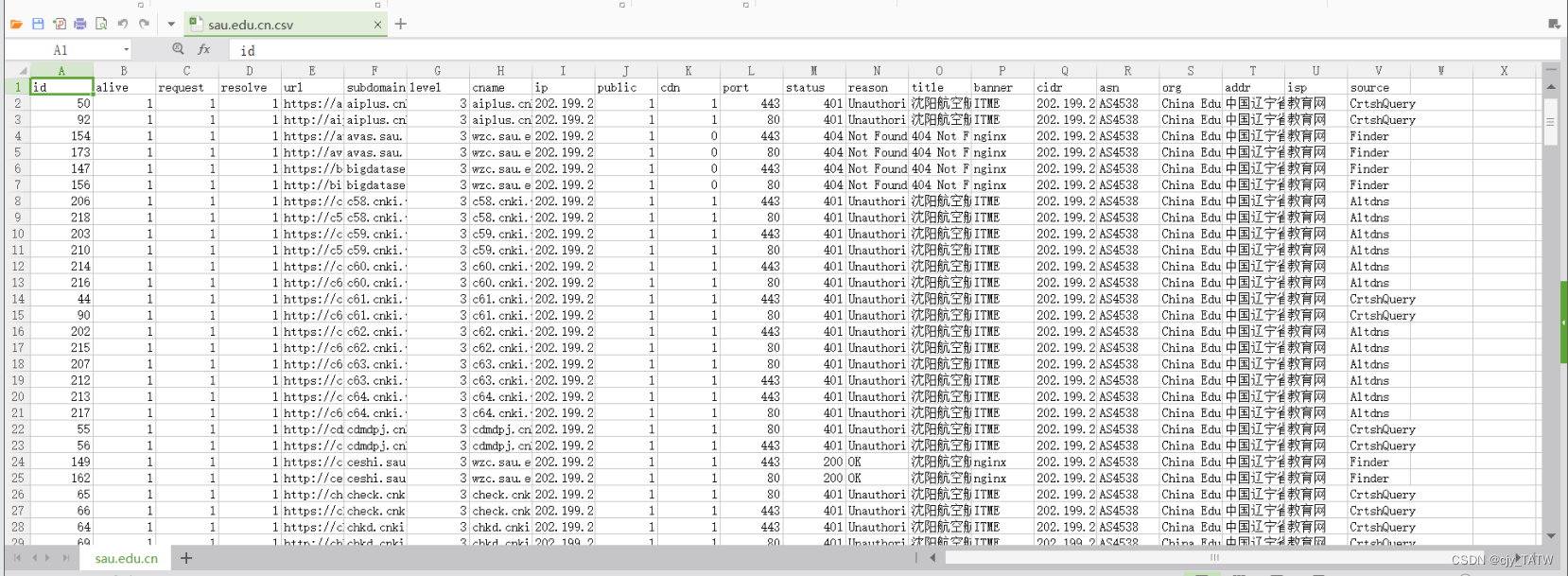

然后查看一下它给出的结果,文件名为sau.edu.cn.scv

我们能够清晰的看到它名下的子域名了,包括子域名的一些信息,是否开放,以及端口等。

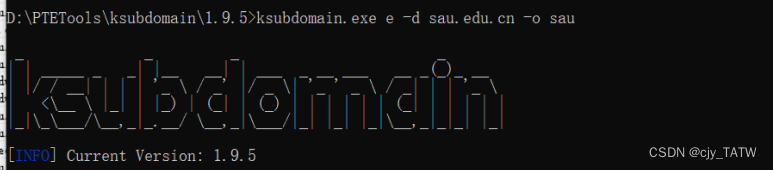

5.kusbdomain

(1)下载

下载地址:GitHub - knownsec/ksubdomain: 无状态子域名爆破工具

注:这个软件的速度会比前两个快很多,因为它的发送和接收是分离且不依赖系统,即使高并发发包,也不会占用系统描述符让系统网络阻塞。

(2)使用

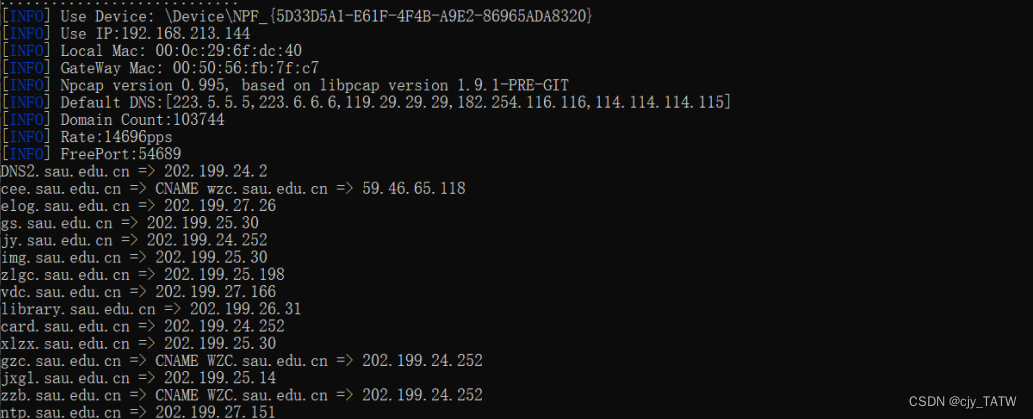

在安装目录的搜索框里输入cmd,进入终端,只需要运行ksubdomain.exe即可。

GitHub下面给了具体的使用语句和常见语法,输入即可。

还可以借助subfinder、httpx等工具,用管道结合在一起工作,在GitHub上有介绍。

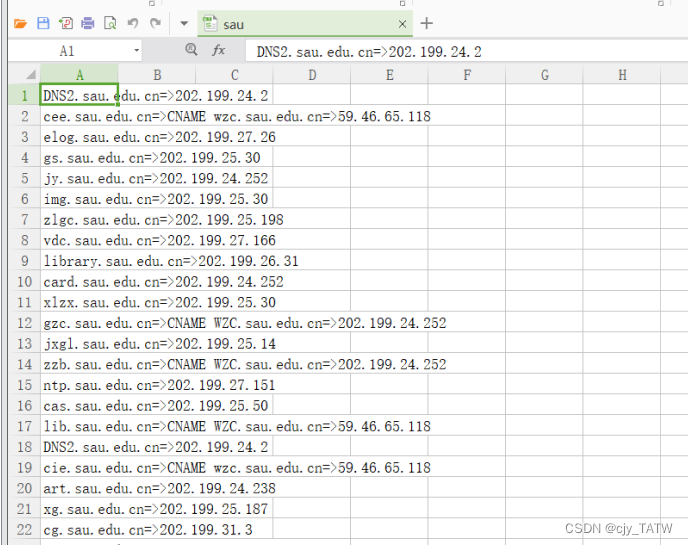

练习:沈航为例。-d输入域名 -o输出文件名

查看输出文件sau,使用excel打开。看到存在的子域名及其对应的IP地址。

总结:信息收集是攻防中重要的一个环节,公开信息是我们每个人都能看到的,在各种杂碎的信息中,我们是否能够提取出有用的、可能会存在攻击的信息尤为关键。同时,通过学习,也给大家敲响警钟,在日常分享生活或者上网时,应该注意隐私保护,网络未知风险较多,请谨慎对待。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?