记一次vulnhub的通关过程

首先,作者在描述中说到:这是个初级到中级难度的机器,有5个用户需要获取,并且需要了解一些密码学知识。然后在导入过程中发现机器VMware版本为16的,需要对.vmx里的“virtualHW.version=16 ”改为自己版本,打开虚拟机的设置->选项->常规中选择操作系统版本。

目录

信息收集

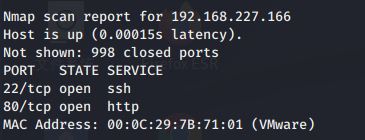

使用nmap 进行主机IP扫描:nmap 192.168.227.0/24

对主机全面扫描:

只有22和80端口开启

然后对其进行目录扫描,在扫描时访问web服务(80端口),只有一张“joker”图片。

目录扫描完成了,发现是joomla和其目录下有个administrator,而其他目录并没有什么有用信息。(robots.txt的内容只是扫描出的目录)

来到joomla,里面有“小丑”电影里的台词对话

joomla/administrator则是一个后台登陆页面

由于没找到有用的信息,界面也只有这一个,只好试试cewl碰碰运气

获取密码

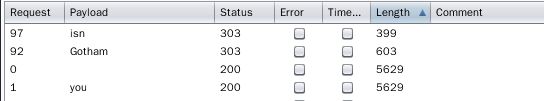

cewl http://192.168.227.166/joomla -w glasgow.txt ,用burpsuite抓包发到intruder

USER1:joomla PASSWD:Gotham,登陆网页后台。

漏洞利用

找到Extensions->templates->templates->beez3上传反弹shell。

点击template preview。

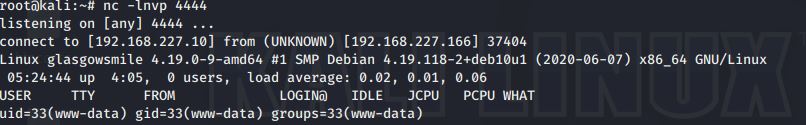

在kali中监听: nc -lnvp 4444.

进入到/var/www发现有一个joomla2的目录(之前目录扫描到的都没有东西,都把我看晕了),查看配置文件,发现有数据库的用户名和密码。

进入数据库后,有batjoke、information_schema、joomla_db、mysql、performance_schema这几个数据库。

既然都是写joke,那就看一下batjoke有什么

用的base64解密,只有rob的密码可用.

USER2:rob PASSWD:???AllHaveAreNegativeThoughts???

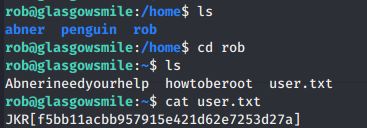

那就用rob登陆ssh

用户提权

然后有个abnerineedyourhelp的文件,应该是一封信然后rot加密了,让我们用他提供的密码(再用base64解开最后的字符串)在线解密工具: https://gchq.github.io/CyberChef/

USER3:aber PASSWD:I33hope99my0death000makes44more8cents00than0my0life0

成功登陆到abner,试了一些提权方式,都没有可利用的。而/home里还有个penguin不能打开,但查看历史命令发现解压了一个.dear_penguins.zip。

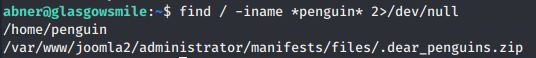

用find / -iname *penguin* 2>/dev/null(找文件属于penguin) 找到刚刚提到的压缩包

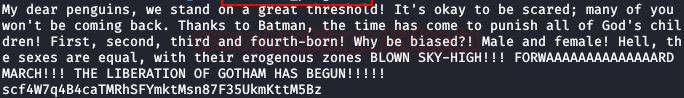

下载解压后又有了penguin的密码

USER4:penguin PASSWD:scf4W7q4B4caTMRhSFYmktMsn87F35UkmKttM5Bz

在penguin目录下

root权限

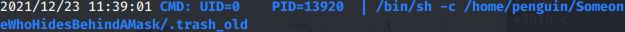

靠自己没发现什么,只好用工具pspy64了 然后就发现.trash_old每隔一分钟就运行一次,而且是在root权限下,那就用它反弹shell

修改成这样,就可以去监听了。

最终获得root权限,完成此次渗透。

312

312

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?