SonicWALL防火墙日志分析管理

目录

一、日志监控

1.1日志面板

如图,防火墙log界面如下

左边“+”可以设置各种过滤条件,可以设置日志类型、日志级别、源ip、目的ip等进行过滤。带有SSD硬盘的防火墙可以选择日志文件及时间进行过滤。如图:

防火墙默认会每隔60秒自动刷新一次log信息,如果不想刷新可以点击暂停,或者根据需要调整自动刷新时间。

新版本防火墙可以自定义显示内容,如图,点击显示内容按钮即可配置界面上显示的内容。点击save保存,点击default可以恢复默认。

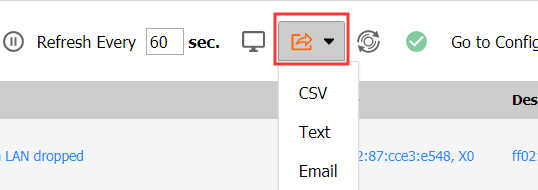

导出按钮可以将防火墙日志导出,默认支持csv、text格式,email选项则是会发送到Email邮箱中去。参考下面 自动化设置 将日志发送到邮件 部分。

清除按钮,可以清除所有日志

日志统计:可以统计日志总数以及各个类别最后产生日志的时间。

日志内容:

- Local Time:防火墙本地时间,如果该时间不对,请在system→Time调整防火墙时间,注意看是否有勾选“在log中显示UTC时间”的选项。

- ID :日志ID,每一种类型的日志都对应一个唯一的ID,通过过滤ID可以查找到相关类型的日志。

- Category:日志类型,例如Firewall、Network、VPN等,对应防火墙不同的功能模块。

- Priority:日志级别,如果超过设置的Alert级别,则会被防火墙标识为红色。

- Message:日志详细内容

- Source:源IP

- Destination:目的IP

- IP Protocol:IP协议

- Notes:描述,例如来自哪条策略

1.2常用操作

防火墙的日志分为Emergency(紧急)、Alert(警戒)、Critical(危急)、Error(错误)、Warning(警告)、Notice(通知)、Inform(信息)、Debug(调试)这8个级别。默认情况防火墙的警戒级别属于Alert,也就是当出现相关类型的日志的时候,防火墙面板上Alert灯会闪烁,并且防火墙log monitor中会标红该条日志。

一般来说看防火墙日志主要是看警告级别的日志,主要是UTM相关的日志以及SynFlood的日志,以判断网络是否存在威胁。

首先,我们可以过滤Alert的日志,点击左上角“+”添加过滤条件,将级别配置为Alert,如果怀疑某个IP或者有明确方向的,可以配置更加详细的信息(例如类型、源IP或者目的IP等)

配置完成之后点击确认即可看到相关日志。

还有一种快捷操作方法,就是直接在日志中选中相关日志,随后点击“+”即可快捷添加过滤条件。例如选中VPN以及源IP 116.24.67.199

点击“+”之后过滤即可得到源地址是116.24.67.199类型为VPN的相关日志

1.3日志分析

一般来说,当出现问题的时候,我们都会去查看日志,我们可以根据需求过滤日志,最终找到相关日志协助我们排障。

对于我们来说,防火墙是一个安全设备,所以防火墙的日志我们更倾向于了解我们当前遇到打安全威胁,以下例举了一些常见的威胁日志进行分析。

Synflood日志:

如图,这种标有TCP Flood ……XX/sec的属于泛洪,一般来说可能内网多多少少会存在一些泛洪,该类日志数量较少,且每秒发起连接数少于300的情况下可以不管,如果防火墙中存在大量类似的日志,并且每秒的连接数超过300次,达到上千甚至上万,那肯定是网络出现问题。

当确认网络中有泛洪的时候,查看source,如果source IP是一个内网地址,代表可能是内网该电脑中毒(注意,可能不止一台)。此时应该找出相关电脑,断网之后进行杀毒等处理。

如果是来自外网,可能是外网有人在攻击你(常见于使用固定IP的用户),此时可以打开防火墙洪流防护,如图:

开启洪流防护之后有一定的防护作用,但是治标不治本,如果要治本还需要找到原因再进行根治。

UTM日志

UTM指的是防火墙统一威胁管理功能,其中包括了网关防毒,入侵防御,反间谍软件以及应用程序控制。

UTM相关功能模块需要购买才能使用,如果没有购买,则该模块不生效,log中也无法查看到相关日志。

应用程序控制日志:

如上图为应用程序控制日志,一般开启应用程序控制之后可以看到该类型的日志,当应用程序控制策略匹配到应用相关流量的时候即出现该日志。该日志一般用于判断应用程序控制策略方面的问题,如果配置过拦截,可以通过该类型日志看是否有被应用程序控制的签名被匹配和拦截。一般配合过滤源IP使用。

网关防毒日志:

如图,类似带有“Gateway Anti-Virus Alert”字样的就属于网关防毒日志。后面的“MalAgent.J_182 (Trojan)”代表病毒名。

出现该类型的日志代表防火墙拦截到病毒,此时需要观察源IP是内网IP还是外网IP。如果是外网IP,意味着可能内网有电脑访问了一个带毒的网站或者下载了带毒的文件,被防火墙拦截,这种情况基本可以不管。如果源IP是内网IP,代表可能是内网电脑中毒,正在往传播,此时过滤查看该IP的相关日志,看是否有很多网关防毒的日志,如果有,代表这台电脑肯定存在问题,建议断网查杀。

IPS日志:

如图,带有“IPS Prevention Alert”字样的即为IPS日志,后面的 “ WEB-ATTACKS masscan Scanner”是具体IPS的类型及漏洞名。IPS即入侵检测防御,主要是防火墙对各种软件、系统的漏洞防护过程中产生的日志。该类型的日志一般源IP都是外网,例如图中日志就代表外网37.187.134.139这个IP企图利用WEB-ATTACKS masscan Scanner这个漏洞来入侵192.168.6.66这个服务器,但是已经被防火墙拦截。

反间谍软件日志:

由于间谍软件一般较为少见,故此处没有截图。但是与网关防毒、IPS类似,防火墙反间谍软件功能在拦截到间谍软件的时候也出现带有“Anti-Spyware Prevention Alert”字样的日志信息。

与IPS相反,一般间谍软件源IP是内网,因为间谍软件主要作用就是电脑中窃取信息,然后发送给黑客,防火墙就在发送这过程中检测并且拦截相关数据包。如果发现有反间谍软件的相关日志,并且源地址是内网,请尽快对该电脑进行排查。

除了日志之外,Appflow Report也是一个方便查看的工具,不过Appflow Report更倾向于统计。通过该模块可以查看防火墙自开机以来每个IP的总流量、总会话以及防火墙拦截到的各个病毒、IPS、间谍软件的会话数量。如图:

由于日志种类庞杂,其他的日志,在此就不一一例举,但是基本都大同小异,我们可以根据需要去进行过滤,从而找到相关日志来辅助我们进行排障等操作。

二、日志设置

2.1日志设置界面

因为防火墙日志种类繁多,有些日志可以是我们不需要的,此时就可以通过配置日志来禁用那些非必须的日志。

如图为防火墙日志设置界面:

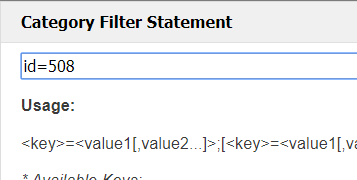

防火墙左上角“+”与日志监控类似,可以进行过滤,不过这里过滤采用的是表达式。

例如可以过滤“ID=508”,即可过滤出来ID为508的日志类型:

Logging Level为日志级别,这代表了防火墙会从哪个级别的日志开始记录,默认是Inform,一般设置为Notice也可以,不建议设置为debug,debug级别会产生大量日志,而这些日志对我们基本是无用的,反而会干扰我们查看其它日志。

Alert Level:顾名思义警报级别,你可以将其他更低或者更高级别的日志定义为警报。

设置:可以一次性编辑所有日志类型的属性,例如是否显示在日志监控中,是否发送到syslog服务器等等。

重置记录:该按钮可以重置事件计数,点击之后可以清除掉所有日志的事件计数。

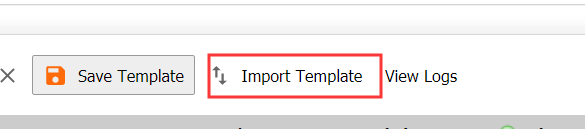

保存配置:可以将当期对各个日志类别的配置保存成自定义模板。注意,该配置仅可以保存在防火墙上且只可以保存一个。

导入配置:可以从保存的模板中导入配置,包括防火墙自带的模板以及自定义模板。

日志设置:通过日志设置,我们可以配置某个类型日志的详细参数

- Category:日志类型

- Color:日志颜色

- ID:日志ID,唯一

- Priority:日志级别,可以修改该类型日志的级别,例如“NTP Request Sent”的级别默认是Notice,但是根据需求,我也可以将其设置为Alert,设置之后一旦出现“NTP Request Sent”的日志,则这条日志会变为警告级别。

- Gui:该类型日志是否显示在防火墙日志监控中

- Alert:该类型日志是否标识为警告

- Syslog:该类型日志是否会发送到syslog服务器上

- Ipfix:该类型日志是否作为IP数据流信息输出

- Email:是否通过电子邮件将日志发送到配置的地址的复选框。对于事件,可以在列中配置这些复选框。对于类别和群组, 电子邮件在单击行末尾的配置按钮后显示的编辑日志群组或编辑日志类别对话框中配置。

- Event Count:事件计数,事件计数按以下条件显示事件的计数:

- 事件级别 - 此值显示该事件发生过的次数。

- 群组级别 - 此值显示在该群组内发生的事件总数。

- 类别级别 - 此值显示在该类别内发生的事件总数。

通过将鼠标悬停在事件计数上,将显示弹出窗口,其中显示了由于以下原因发生的事件数:

注意: 防火墙操作审计日志默认不开启,如果需要使用,需要先在防火墙管理中开启该功能。

三、SysLog

除在 GUI 中显示事件消息外, SonicWALL 防火墙还可以向用户配置的外部 Syslog 服务器发送相同消息供查看。

Syslog 消息格式可在 Syslog 设置中选择,目标 Syslog 服务器可在 Syslog 服务器的表格中指定。

3.1 syslog界面

Syslog界面如下:

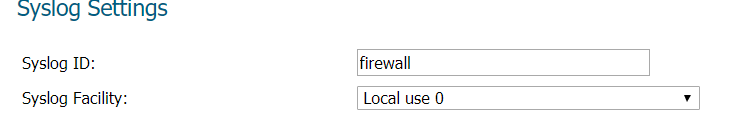

Syslog ID:Syslog识别ID所有生成的 Syslog 消息中将包括一个 Syslog ID 字段,其前缀为“id= ”。因此,对于默认值 firewall,所有 Syslog消息将包括“id=firewall”。该 ID 可设置为包含 0 到 32 的字母数字和下划线字符的字符串。[1]

Syslog Facility:syslog设备,默认Local use 0即可。可以理解为代表了不同的syslog级别。

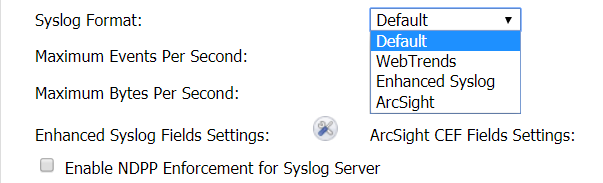

**Syslog Format:**日志格式,可以选择需要的格式。

- Default – 使用默认的 SonicWALL Syslog 格式。

- WebTrends – 使用 WebTrends Syslog 格式。日志服务器的系统必须已安装 WebTrends 软件。

- Enhanced Syslog – 使用增强型 SonicWALL Syslog 格式(可以选择更多的日志属性)。

- ArcSight – 使用 ArcSight Syslog 格式。 Syslog 服务器必须使用 ArcSight Logger 应用程序进行配置,以解码 ArcSight 消息。

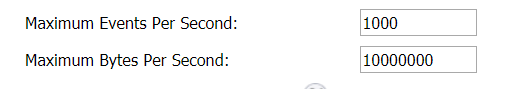

**Maximum Events Per Second:**限制syslog每秒最大事件数量,用于启用事件的速率限制以防止日志事件淹没内部或外部的记录机制。在每秒最大事件数字段中指定事件的最大数量;最小数量为 0,最大值为 1000,默认值为每秒 1000。

Maximum Bytes Per Second: 限制syslog每秒最大流量,用于启用数据的速率限制以防止日志事件淹没内部或外部的记录机制最小数量为 0,最大值为 1000000000,默认值为每秒 10000000 字节。

有时候如果日志过多的情况下,可以使用这两个功能限制syslog流量,避免占用流量太大影响网络性能。

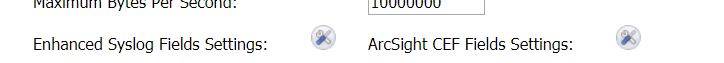

**Enhanced Syslog Fields Settings:**强化syslog过滤设置

ArcSight CEF Fields Settings: ArcSight CEF过滤设置

增强型日志的设置,可以根据需要选择需要发送的日志信息。

配置完成之后,点击accept按钮应用配置。

3.2 syslog配置范例

以windows版本的SyslogD为例,配置方法如下:

安装SyslogD软件,安装完成之后打开软件,如图:

确保系统防火墙放开514端口,或者直接关闭系统防火墙。

登录防火墙,配置syslog,将syslog配置为电脑IP:

网络正常的情况下即可接受到日志,如图:

收集的日志可以汇总成txt文件,默认会汇总到安装目录下,例如:

文件属于纯文本,可以使用文本文档、记事本等打开:

由于可读性较差,可以使用RnR_ReportGenS一类的。

安装完成之后打开软件,选择日志文件,然后点击GO

之后软件就会跟进你设置的过滤条件归总出相关信息,例如图中设置为统计一些常规服务的带宽使用。

SonicWALL支持标准的Syslog协议,所以软件并不仅限于SyslogD,基本上所有支持syslog协议的软件都可以使用。此处只是使用简单的SyslogD软件搭建演示。

3.3 Analyzer 与 GMS

Analyzer与GMS是SonicWALL 软件产品,是官方出品的日志分析整理工具。

Analyzer的主要作用是监视关键的网络事件和活动,例如安全威胁,违规的Web使用和带宽等。 SonicWALL Analyzer报告通过提供详细而全面的网络活动报告来完善SonicWALL的网络安全产品。

Analyzer是一个软件应用程序,可创建基于Web的动态网络报告。Analyzer会生成实时报告和历史报告,以通过SonicWALL防火墙提供所有活动的完整视图。借助Analyzer报告,可以监视网络访问,增强安全性并预测未来的带宽需求。Analyzer包含以下模块:

- 按IP地址和服务显示带宽使用情况

- 识别违规的Web使用

- 提供详细的攻击报告

- 收集和汇总系统和网络错误

- 显示VPN事件和问题

- 提供访问者访问您网站的流量

- 提供详细的每日日志以分析特定事件。

- 自动生成报告文档

软件截图:

GMS与Analyzer类似,都具有日志分析汇总的功能,不同的是GMS还兼具了防火墙管理的功能,GMS全称是统一管理系统,除了日志的归总分析,还支持管理防火墙。同时,GMS的授权方式也与Analyzer有一定的区别,Analyzer使用设备授权,即设备有授权,日志服务器本身无授权,授权是在设备上的。GMS则是使用服务器授权,即授权在服务器上,按照节点数量进行授权,设备本身无授权。

三、自动化设置

自动化设置可以让防火墙自动将日志发送到指定邮箱中去。要想发送到指定邮箱,我们需要给防火墙配置一个SMTP服务器以及相关账号。

首先,我们要准备好一个邮件服务器以及邮件的帐号密码,邮箱没有什么特殊的限制,只要是可以正常使用的即可。这里我们假设我们使用的是QQ邮箱,QQ邮箱的SMTP服务器为smtp.qq.com,端口是默认的25,给防火墙发送邮件用的帐号是sendmai.qq.com,需要接受邮件的帐号是admin@qq.com

设置SMTP服务器,想要防火墙可以发送邮件,首先我们需要给防火墙配置一个SMTP服务器,这里的邮件服务器可以是内网的,也可以是外网的,这里我们以QQ的邮箱为例。

进入防火墙菜单log→Automation,配置Mail Server Settings项:

首先,我们配置Mail Server ,也就是QQ的SMTP服务器,即smtp.qq.com。

From E-mail Address,就是防火墙原来发送邮件的邮箱,这里是sendmail@qq.com。

之后点击Advanced,配置发送的帐号密码以及smtp服务器的端口(默认是25)。点击OK,完成配置。

配置发送方式

配置好邮箱之后,我们就可以指定接收邮箱了。

如图,我们指定admin@qq.com为指定邮箱,防火墙会把日志(log)发送到第一个邮箱内,警告(Alerts)发送到第二个邮箱内,一般来说我们把两个邮箱都统一成一个,如果觉得有必要也可以分开。

Send Log …… every 可以指定日志发送的时间,

Daily:指定每天的某个时间发送,注意时间为24小时制。

Weekly:指定每周的某一天某一时间发送。

When Full:当日志满的时候发送。

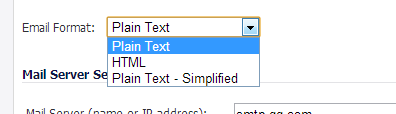

Email Format: 是发送格式,可以选择txt格式的或者是HTLM格式以及简单的txt格式。具体配置可以根据个人需求修改。

配置防火墙发送日志内容

防火墙日志可能有的我们需要看,有的不需要,这时可以通过配置log→setting来达到过滤的目的。

进入log→setting,我们可以看到各种不同类型的防火墙日志,后面对应着不同的属性。假设我们需要network类别的日志,那么就可以设置network后面的Email,勾选对应的选项框,防火墙就会将network相关日志在指定的时候发送到指定邮箱了。

至此,配置完成。防火墙即可发送相关日志至指定邮箱了。

将日志发送到FTP服务器

除了Email,防火墙还可以将日志发送到FTP服务器上去,FTP简单的多,勾选Send log to FTP,然后配置FTP服务器的IP、用户名密码、目录即可。

下面可选发送的时机(每天、每周或者是日志存满的时候)以及格式。

四、名称解析

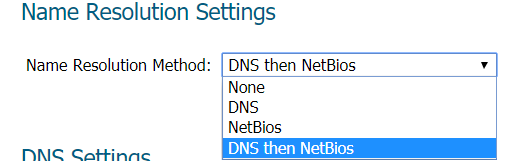

防火墙会使用 DNS 服务器或 NetBIOS 将日志报告中的 IP 地址解析为服务器名称。

防火墙设备可以使用 DNS、 NetBIOS 或同时使用两者解析 IP 地址和服务器名称。一共有4个选项:

-

无:不会尝试解析日志报告中的 IP 地址和名称。

-

DNS:防火墙将使用指定的 DNS 服务器解析地址和名称。

-

NetBIOS:防火墙将使用 NetBIOS 解析地址和名称。如果选择 NetBIOS,则无需其他配置。

-

先 DNS 后 NetBIOS:防火墙将先使用指定的 DNS 服务器解析地址和名称。如果无法解析名称,将重新尝试使用 NetBIOS

服务器指定:可以手动指定DNS服务器地址(选项1)也可以动态从防火墙DNS设置中动态继承地址。默认从防火墙DNS配置中动态继承。最多可以指定3个DNS服务器。

清除缓存:名称/地址会存储在缓存中以便查找,如果有问题,可以使用清除缓存按钮清除缓存。

五、报告

====

**报告(Report)**功能是一个简单的数据采集模块,防火墙可以对事件日志执行滚动分析,以显示 25 个最常访问的网站、按 IP 地址消耗带宽最多的前 25 个用户和消耗

最多带宽的 25 项服务。

5.1 界面

Report界面如下:

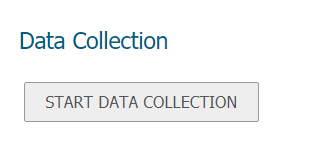

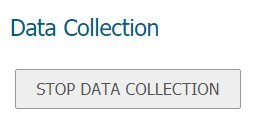

Start Date Collection**:**开始数据采集,点击之后防火墙开始采集数据,点击开始之后,再次点击可以停止采集。

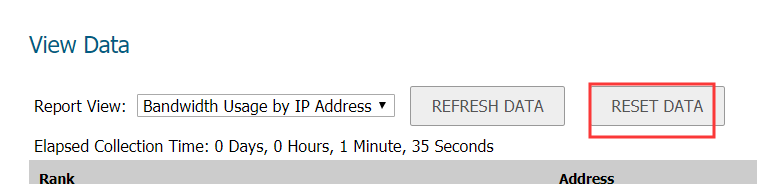

数据视图,可以选择查看网站点击次数、带宽消耗最多的IP以及带宽消耗最多的服务。

Refresh Data**:**刷新数据,该网页不会自动刷新,可以点击按钮刷新或者直接刷新页面也可以。

Reset Data:重置数据,点击之后可以清空当前收集的数据。

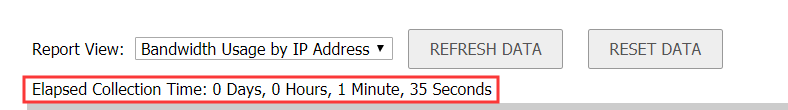

收集时间:采集器一共运行了多长时间采集了多长时间的数据。清空数据之后收集时间也会重置。

5.2数据采集的应用:

一般来说该功能主要用于判断网络异常流量,例如是否有用户一直在下载传输数据,是否有中毒(部分病毒存在疯狂传输数据的破坏行为)。

选择查看带宽消耗最多的IP,如图:

开始数据采集之后,可以采集到一段时间之内所有经过防火墙的IP的数据流量,以此可以很方便的判断内网电脑是否存在异常。

一般如果内网存在问题的情况下就可以考虑使用该模块采集5分钟到30分钟左右的数据,通过查看数据量判断是否存在问题。例如在一般网络中,如果5分钟就使用了几GB甚至几十G流量的IP,那肯定是存在问题的。

[1] 启用使用报告软件的设置替代 Syslog 设置选项时, Syslog ID 字段固定为防火墙,因此不能修改。

5733

5733

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?