linux防火墙通过端口

每个人都听说过防火墙,即使只是作为电视犯罪网络剧中的情节设备。 许多人还知道他们的计算机(可能)正在运行防火墙,但是很少有人知道在必要时如何控制其防火墙。

防火墙阻止了不必要的网络流量,但是不同的网络具有不同的威胁级别。 例如,如果您在家中,与使用公共WiFi在当地咖啡馆外出时相比,您对网络中的其他计算机和设备的信任可能会更多。 您可以希望您的计算机在受信任的网络和不受信任的网络之间进行区分,或者您可以学会自己管理或至少验证安全设置。

防火墙如何运作

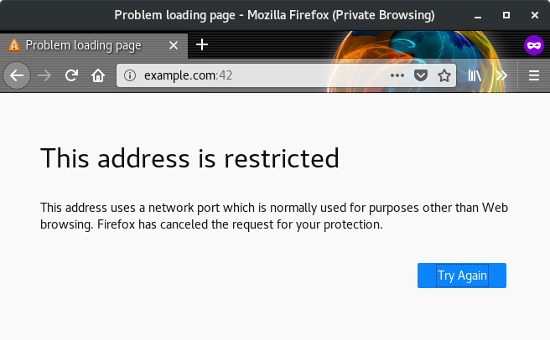

港口 。 在这种情况下,端口并不表示物理连接,例如USB端口或HDMI端口。 在网络术语中,端口是一个完全虚拟的概念,代表特定类型的数据到达或离开计算机的路径。 该系统本来可以被称为“连接”或“门口”,但至少早在1981年就被命名为port,这就是今天使用的名称。 关键是,任何端口都没有什么特别之处。 它们只是一种指定可能发生数据传输的地址的方式。早在1972年,就发布了端口号列表 (当时称为“套接字”),此后已演变成一组众所周知的标准端口号,可帮助管理特定类型的流量。 例如,您访问网站时每天访问端口80和443,因为Internet上的大多数人都暗含或明确地同意,数据是通过这些端口从Web服务器传输的。 您可以通过打开Web浏览器并导航到在URL后面附加非标准端口的网站来检验该理论。 例如,如果您导航到example.com:42 ,则您的请求将被拒绝,因为example.com不在端口42上提供网站服务。

如果您在端口80上访问同一网站,则将获得一个预期的网站。 您可以在URL的末尾使用80来指定端口80,但是由于端口80是HTTP通信的标准端口,因此您的Web浏览器默认使用端口80。

当一台计算机(例如Web服务器)在特定端口上需要通信时,将端口开放以进行通信是可以接受的(并且是必要的)。 危险是保持端口开放,您没有理由期待流量通过,这正是防火墙的作用。

安装防火墙

有许多用于防火墙配置的接口。 本文介绍了firewalld ,它与台式机上的网络管理器和终端中的firewall-cmd集成。 许多Linux发行版附带安装了这些工具。 如果没有,则可以将本文作为防火墙管理的一般建议,并将其应用于您使用的内容,也可以安装firewalld 。

例如,在Ubuntu上,必须启用Universe资源库,停用默认的ufw防火墙,然后安装firewalld :

$

sudo systemctl disable ufw

$

sudo add-apt-repository universe

$

sudo apt

install firewalld

Fedora,CentOS,RHEL,OpenSUSE和许多其他默认情况下都包含有防火墙 。

不管您使用哪种发行版,为了使防火墙有效,它必须处于活动状态并设置为在引导时加载。 您对防火墙维护的考虑越少,越好。

$ sudo systemctl enable --now firewalld

使用网络管理器选择您的区域

您可能每天都连接到许多不同的网络。 您正在工作的一个网络中,在咖啡厅的另一个网络中,而在家里的另一个网络。 您的计算机可以比其他计算机更频繁地检测到您使用哪个网络,但是它不知道您信任哪个。

防火墙区域包含预设,这些预设决定打开和关闭哪些端口。 使用区域,您可以选择最适合您当前所在网络的策略。

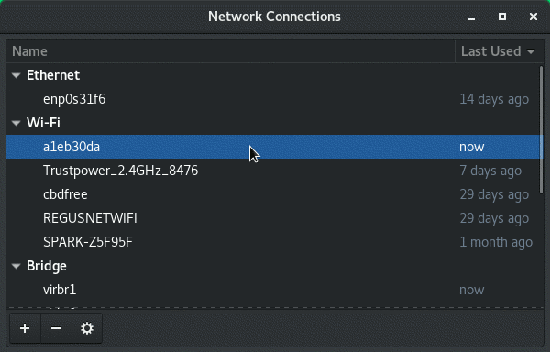

要查看可用区域的列表,请打开“网络管理器连接编辑器”,该编辑器位于“应用程序”菜单中,或者使用nm-connection-editor&命令。

从网络连接列表中,双击当前网络。

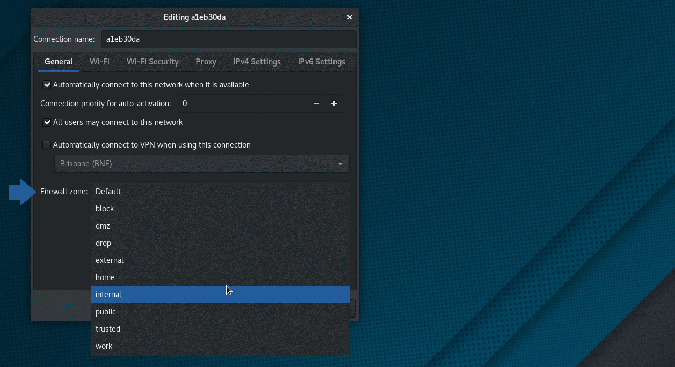

在出现的网络配置窗口中,单击“常规”选项卡。

在“常规”面板中,单击“防火墙区域”旁边的下拉菜单,以获取所有可用区域的列表。

您可以使用以下终端命令获得相同的列表:

$ sudo firewall-cmd --get-zones

区域标题表明了设计人员在创建它们时的想法,但是您可以使用此终端命令获取任何区域的详细信息:

$

sudo firewall-cmd

--zone work

--list-all

work

target: default

icmp-block-inversion: no

interfaces:

sources:

services:

ssh dhcpv6-client

ports:

protocols:

[ ...

]

在此示例中, 工作区配置为允许SSH和DHCPv6-client传入流量,但丢弃用户未明确请求的任何其他传入流量。 (换句话说,当您访问网站时, 工作区不会阻止HTTP响应通信,但是会拒绝端口80上的HTTP请求。)

查看每个区域,以熟悉每个区域允许的流量。 最常见的是:

- 工作:在您最信任的网络上使用此功能。 允许使用SSH,DHCPv6和mDNS,您可以根据需要添加更多内容。 该区域旨在作为根据您日常办公室需求的自定义工作环境的起点。

- 公开:对于您不信任的网络。 该区域与工作区域相同,但是大概您不会添加与您的工作区域相同的例外。

- 丢弃:丢弃所有传入连接,但未给出响应。 这几乎与隐身模式非常接近,而无需完全关闭网络,这是因为只能进行传出网络连接(尽管即使临时端口扫描程序也可以从传出流量中检测到您的计算机,所以请不要将此区域误认为是伪装设备)。 当使用公共WiFi时,这可以说是最安全的区域,而当您有理由相信网络充满敌意时,则绝对是最好的区域。

- 阻止:所有传入连接均被拒绝,并显示一条消息,表明所请求的端口被禁止。 仅您启动的网络连接是可能的。 这是放置区域的“友好”版本,因为即使没有开放的端口可用于传入流量,端口也会详细拒绝未启动的连接。

- 主页:当您信任网络上的其他计算机时,请使用此选项。 仅接受选定的传入连接,您可以根据需要添加更多。

- 内部:与工作区类似,它用于您最信任其他计算机的内部网络。 您可以根据需要打开更多的端口和服务,但仍保持与工作区不同的规则集。

- 可信:接受所有网络连接。 适用于故障排除或您绝对信任的网络。

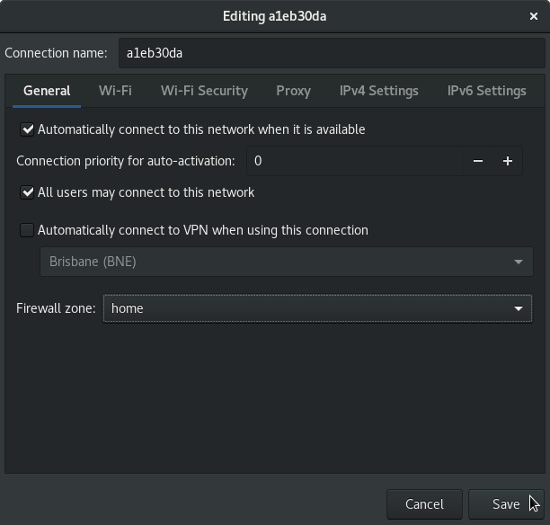

将区域分配给网络

您可以将区域分配给您建立的任何网络连接。 此外,您可以为连接到每个网络的每个网络接口(以太网电缆,WiFi等)分配不同的区域。

选择所需的区域,然后单击“保存”按钮以提交更改。

习惯于将区域分配给网络接口的最简单方法是使用您最常使用的网络。 将家庭区域分配给您的家庭网络,将工作区域分配给您的工作网络,并将公共网络分配给您喜欢的图书馆或咖啡馆网络。

将区域分配给所有常用网络后,请尝试将区域分配给您加入的下一个新网络,无论是新咖啡馆还是伴侣的家庭网络。 分配区域是增强您自己的意识的最佳方法,因为您意识到网络并不完全相同,并且您运行Linux不会比其他任何人更安全。

默认区域

Firewalld不会在每次加入新网络时提示您输入区域,而是为任何未知网络分配一个默认区域。 打开终端并键入以下命令以获取默认区域:

$

sudo firewall-cmd

--get-default

public

在此示例中,公共区域是默认区域。 预计您将对公共区域保持严格的限制,因此分配未知网络是一个非常安全的区域。 但是,您可以设置自己的默认值。

例如,如果您比大多数人更偏执,或者如果您知道自己经常访问网络而又有理由不信任,则可以将严格限制的区域指定为默认区域:

$

sudo firewall-cmd

--set-default-zone drop

success

$

sudo firewall-cmd

--get-default

drop

现在,除非您手动将其更改为限制性较小的内容,否则您加入的任何新网络都将受到拖放区规则的约束。

通过打开端口和服务来定制区域

Firewalld的开发人员无意使用其区域定义来满足所有不同网络和现有信任级别的需求。 它们只是您使用和自定义的起点。

您不必对防火墙了解太多,就能够根据您所生成的网络活动的种类来打开和关闭端口。

预定义服务

向防火墙添加权限的最简单方法是添加预定义的服务。 严格来说,就您的防火墙而言,没有“服务”之类的东西,因为防火墙了解端口号和协议类型。 但是,firewalld根据标准和约定提供端口和协议的集合。

例如,如果您是Web开发人员,并且想在本地网络上打开计算机,以便您的同事可以看到您正在构建的网站,则可以添加http和https服务。 如果您是游戏玩家,并且正在为公会运行开源杂音语音聊天服务器,则可以添加杂音服务。 还有许多其他服务可用,您可以使用以下命令查看:

$

sudo firewall-cmd

--get-services

amanda-client amanda-k5-client bacula bacula-client \

bgp bitcoin bitcoin-rpc ceph cfengine condor-collector \

ctdb dhcp dhcpv6 dhcpv6-client dns elasticsearch \

freeipa-ldap freeipa-ldaps

ftp

[ ...

]

如果看到所需的服务,请将其添加到当前的防火墙配置中,例如:

$ sudo firewall-cmd --add-service murmur

该命令将在默认区域内打开特定服务所需的所有端口和协议,但仅在重新启动计算机或重新启动防火墙之前。 要使更改永久生效 ,请使用--permanent标志:

$ sudo firewall-cmd --add-service murmur --permanent

您还可以针对默认区域以外的区域发出命令:

$ sudo firewall-cmd --add-service murmur --permanent --zone home

港口

有时,您可能希望允许某些流量未由Firewalld的服务定义。 也许您正在为公共服务设置非标准端口,或者需要打开任意端口。

例如,也许您正在运行开源虚拟桌面软件MapTool 。 由于您正在运行MapTool服务器,并且没有管理MapTool运行于哪个端口的行业标准,因此您可以确定其使用的端口,然后在防火墙中“戳个洞”以允许该端口上的流量。

该过程基本上与服务相同:

$ sudo firewall-cmd --add-port 51234 / tcp

此命令将端口51234打开到默认区域中的传入TCP连接,但仅在重新启动计算机或重新启动防火墙之前。 要使更改永久生效 ,请使用--permanent标志:

$ sudo firewall-cmd --add-port 51234 / tcp --permanent

您还可以针对默认区域以外的区域发出命令:

$ sudo firewall-cmd --add-port 51234 / tcp --permanent --zone home

允许通过计算机的通信与允许通过路由器的防火墙的通信是不同的。您的路由器可能为其自己的嵌入式防火墙具有不同的接口(尽管原理相同),这不在本文的讨论范围之内。

卸下端口和服务

如果您决定不再需要服务或端口,则可以重新启动防火墙以清除更改,除非使用--permanent标志。

如果您使更改永久生效 ,请使用--remove-port或--remove-service标志:

$ sudo firewall-cmd --remove-port 51234 / tcp --permanent

您可以通过在命令中指定一个区域来从默认区域以外的区域中删除端口和服务:

$ sudo firewall-cmd --remove-service murmur --permanent --zone home

自定义区域

您可以使用和滥用Firewalld提供的默认区域,但也可以自由创建自己的区域。 例如,如果您有一个特定于游戏的区域,那么您可以创建一个区域并仅在游戏时切换到该区域。

要创建一个新的空白区域,请创建一个名为game的新区域并重新加载防火墙规则,以使新区域变为活动状态:

$

sudo firewall-cmd

--new-zone game

--permanent

success

$

sudo firewall-cmd

--reload

一旦创建并激活它,您就可以使用游戏之夜所需的所有服务和端口对其进行自定义。

勤勉

立即开始考虑您的防火墙策略。 慢慢开始,并建立一些合理的默认设置,对您来说很有意义。 养成习惯来思考防火墙并了解所使用的网络服务可能需要一些时间,但是经过一点探索,无论您使用什么环境,都可以增强Linux工作站。

翻译自: https://opensource.com/article/19/7/make-linux-stronger-firewalls

linux防火墙通过端口

600

600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?